TeamViewer客户端被远程控制事件安全通告

发布时间 2019-10-12漏洞编号和级别

CVE编号:暂无,危险级别:高危,CVSS分值:官方未评定

影响版本

任何安装了TeamViewer的客户端

漏洞概述

TeamViewer是一个能在任何防火墙和NAT代理的后台用于远程控制的应用程序,桌面共享和文件传输的简单且快速的解决方案。为了连接到另一台计算机,只需要在两台计算机上同时运行 TeamViewer 即可,而不需要进行安装(也可以选择安装,安装后可以设置开机运行)。该软件第一次启动在两台计算机上自动生成伙伴 ID。只需要输入你的伙伴的ID到TeamViewer,然后就会立即建立起连接。

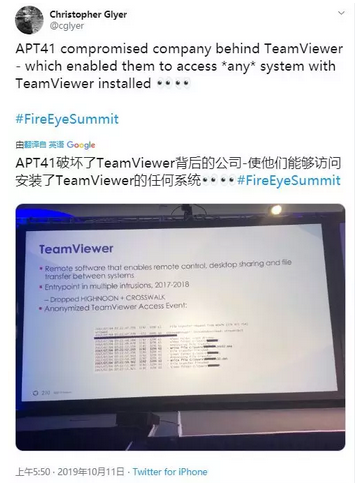

2019年10月11日,火眼举办的FireEyeSummit大会上,几张演讲的PPT拍照被公开到网上,其中一张提及到一款非常流行的远程控制软件TeamViewer曾经疑似被黑客组织入侵,并称其可以访问安装了TeamViewer的任何系统。

其实Teamviewer很早就被各大黑客组织盯上了,被利用作为后门程序。早在2016年也报道出了黑客组织入侵的事件。该事件中,恶意软件启动TeamViewer后,其会获取TeamViewer窗口的用户ID(leon)以及密码(vivi),并将主机名+ “|” + 用户名(well),以及固定的一串VPD开头的值(vip),构造成数据包的主要内容。当攻击者获取到受害者的Teamviewer账号和密码后,其就会进行回连以便控制受害者电脑并进行进一步操作。TeamViewer发言人透露,该公司调查了入侵的企图,但没有发现任何暴露客户数据和敏感数据的证据。

厂商对此次事件没有回应,消息暂未得到证实,近期没有发现TeamViewer被攻击植入恶意代码事件,建议采取措施主动防御。

漏洞验证

暂无POC/EXP。

修复建议

建议采取以下措施进行主动防御:

1. 近期停止使用TeamViewer远程管理软件。

2. 在防火墙中禁止用于TeamViewer远程通讯的5938端口。

3. 通过Web应用防火墙或其他设备禁止单位内主机回连teamviewer.com域名。

4. 关注Teamviewer官方公告,开启自动更新https://www.teamviewer.cn/cn/。

京公网安备11010802024551号

京公网安备11010802024551号