微软Windows Certificate Dialog权限提升漏洞安全通告

发布时间 2019-11-21漏洞编号和级别

CVE编号:CVE-2019-1388,危险级别:高危,CVSS分值:7.8

影响版本

受影响的版本

Microsoft Windows Server 2019

Microsoft Windows Server 2016

Microsoft Windows Server 2012

Microsoft Windows Server 2008 R2

Microsoft Windows Server 2008

Microsoft Windows RT 8.1

Microsoft Windows 8.1

Microsoft Windows 7

Microsoft Windows 10

漏洞概述

研究人员披露了微软上周二发布的补丁 Windows 高危漏洞(CVE-2019-1388)的详情,它可导致攻击者权限提升,最终安装程序,并查看、更改或删除数据。

该漏洞存在于Secure Desktop 中 Windows 安全功能 UAC(用户账户控制)中。该功能用于阻止对操作系统的越权更改。微软在对该功能的概览中提到,“完全启用该功能后,交互性管理员在正常情况下以最低用户权限运行,但他们可通过 Consent UI 表达明确同意的方式自行提升权限来执行管理任务。这种管理任务包括安装软件和驱动器、更改系统设置、查看或更改其它用户的账户并运行管理工具。”

通过和UAC的用户接口交互,无权限的攻击者能够利用该缺陷在普通桌面上启动高权限的web 浏览器,从而能够安装代码并执行其它恶意活动。

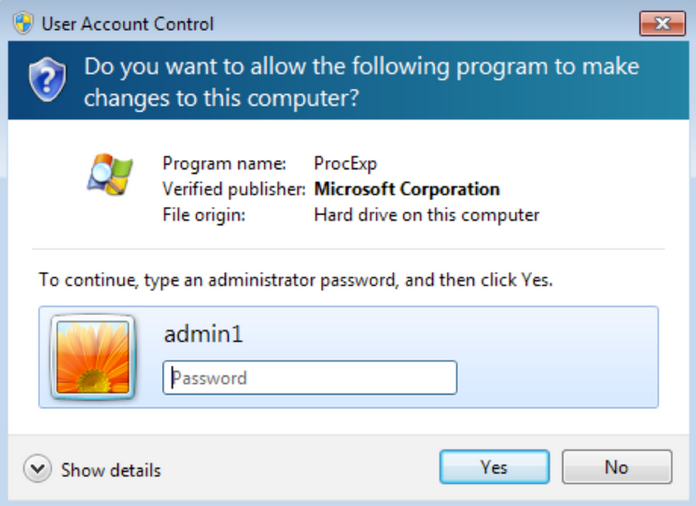

该漏洞产生的原因在于,用于详述证书信息和微软特定对象标识符 (OID) 的 UAC Windows Certificate Dialog 未正确地执行用户权限。要利用该漏洞,低权限攻击者首先从受攻击者控制的网站上下载由微软签名的可执行文件,之后尝试以管理员身份运行该可执行文件,也就是说 UAC 将弹出并要求攻击者输入管理员密码。

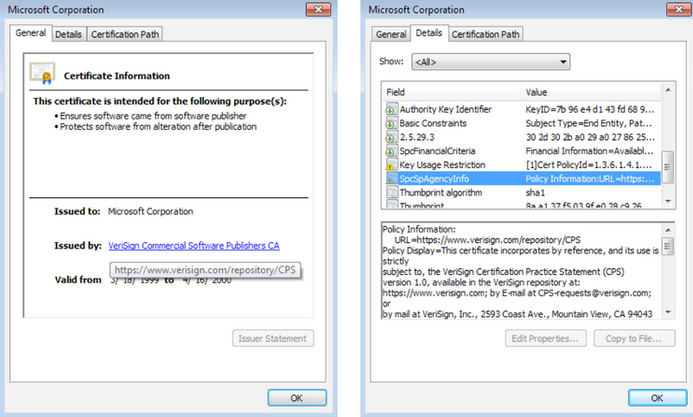

点击 UAC 窗口上的“显示详情”按钮后,攻击者就能够查看 Windows Certificate Dialog 中的 OID,而这些信息展示在详情标签“SpcSpAgencyInfo”上,而这也是问题存在的地方。

该OID 的语义文献很少,不过似乎该证书对话解析的是这个 OID 的值,而且如果值是有效的且格式正确,则会通过该数据将‘常规’选项卡上的‘Issued by’字段呈现为超链接。但是在该证书对话的 UAC 版本,微软忘记禁用该超链接。

也就是说,攻击者能够点击该超链接启动将以 NT AUTHORITY\SYSTEM (具有管理员权限的浏览器)方式运行,从而导致易受代码执行、恶意程序安装等后果影响。

漏洞验证

POC:https://www.zerodayinitiative.com/blog/2019/11/19/thanksgiving-treat-easy-as-pie-windows-7-secure-desktop-escalation-of-privilege。

修复建议

目前厂商已经发布了升级补丁:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1388。

参考链接

https://www.zerodayinitiative.com/blog/2019/11/19/thanksgiving-treat-easy-as-pie-windows-7-secure-desktop-escalation-of-privilege

京公网安备11010802024551号

京公网安备11010802024551号