Android StrandHogg漏洞安全通告

发布时间 2019-12-04漏洞编号和级别

CVE编号:暂无,危险级别:高危,CVSS分值:官方未评定

影响版本

所有Android版本,包括Android10*

漏洞概述

近日,挪威专业应用安全保护公司Promon的安全研究人员表示,他们发现了Android操作系统中的一个漏洞,该漏洞使恶意应用可以劫持合法程序,从而使黑客可以访问私人短信和照片,窃取受害者的登录凭据,跟踪位置或记录电话对话,甚至可以通过手机摄像头和麦克风进行监视。他们将该漏洞命名为StrandHogg,这是北欧人的一种北欧海盗战术,袭击沿海地区掠夺并扣押赎金。

StrandHogg攻击不需要root访问权限即可运行,目前已经有至少36个利用此漏洞的恶意应用,其中包括最早在2017年观察到的BankBot银行木马的变种。这36个应用程序已作为第二阶段的有效负载安装在用户的设备上。用户最初从Play商店安装了其他恶意应用程序,然后又下载了受StrandHogg感染的应用程序,以进行更具侵入性的攻击。

Promon研究人员还测试了Google Play商店中可用的前500个最流行的Android应用程序,发现可以通过StrandHogg攻击劫持所有应用程序的进程以执行恶意操作。

漏洞验证

在表面上,StrandHogg是Android操作系统处理在处理不同操作或应用程序的任务(进程)之间切换的方式中的错误。更具体地说,StrandHogg是OS组件中的一个错误,用于处理多任务,这种机制使Android操作系统可以一次运行多个进程,并在应用程序进入或退出用户视图(屏幕)时在它们之间切换。当用户启动另一个应用程序时,通过称为“任务重做”的功能,安装在Android智能手机上的恶意应用程序可以利用StrandHogg错误触发恶意代码。

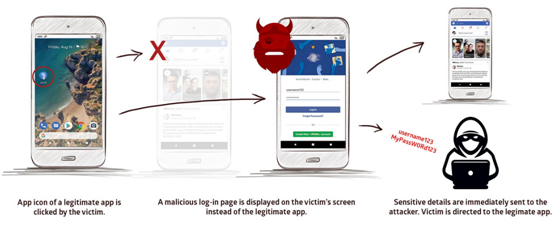

攻击者通过该漏洞,请求获取应用权限,或者攻击者利用类似“界面劫持”的方式,弹出钓鱼界面让你输入账户密码,或者一直给你弹界面,让你退不出去,从而实施勒索钱财。

漏洞演示视频:https://promon.co/security-news/strandhogg/。

修复建议

目前厂商没有发布漏洞补丁,不要安装来历不明的APP。

参考链接

https://promon.co/security-news/strandhogg/

京公网安备11010802024551号

京公网安备11010802024551号