针对多国政府网络的钓鱼活动事件风险通告

发布时间 2019-12-16事件概述

近日,异常威胁研究小组发现了一项新的网络钓鱼活动,旨在从美、欧洲和亚洲的政府部门窃取登录凭据,目前尚不清楚幕后黑手是谁,但看来确实是持续的攻击。欺骗性网络钓鱼站点域托管在土耳其和罗马尼亚,该活动目前处于休眠状态。

总体而言,美国、加拿大、中国、澳大利亚、瑞典等国家中的22个组织已经明确遭受此次网络钓鱼攻击。攻击方式都差不多,涉及与目标政府机构有关的电子邮件,欺骗受害者点击电子邮件链接,然后输入其用户名和密码。

异常威胁研究小组确定了一项凭证收集活动,旨在从多个政府采购服务中窃取登录详细信息。许多公共和私营部门组织都使用采购服务来匹配买家和供应商。在此运动中,攻击者欺骗了多个国际政府部门,电子邮件服务和两个快递服务的站点。发现通过网络钓鱼电子邮件发送的诱饵文档包含指向欺骗性网络钓鱼站点的链接,这些链接伪装成与欺骗性政府机构有关的合法登录页面。然后,诱使被诱骗者追踪网络钓鱼电子邮件链接的受害者登录。成为对手受害者的任何人都将向他们提供凭据。

事件影响

受影响的组织包括:

美国-美国能源部

美国-美国商务部

美国-美国退伍军人事务部

美国-新泽西州房屋及抵押金融局

美国-马里兰州政府采购服务

美国-佛罗里达管理服务部

美国-交通部

美国-住房和城市发展部

DHL国际快递服务

加拿大-政府电子采购服务

墨西哥-政府电子采购服务

秘鲁-公共采购中心

中国-顺丰快递服务

中国-交通运输部

日本-经济产业省

新加坡-工业和贸易部

马来西亚-国际贸易和工业部

澳大利亚-政府电子采购门户

瑞典-政府机关国家公共采购局

波兰-贸易和投资署

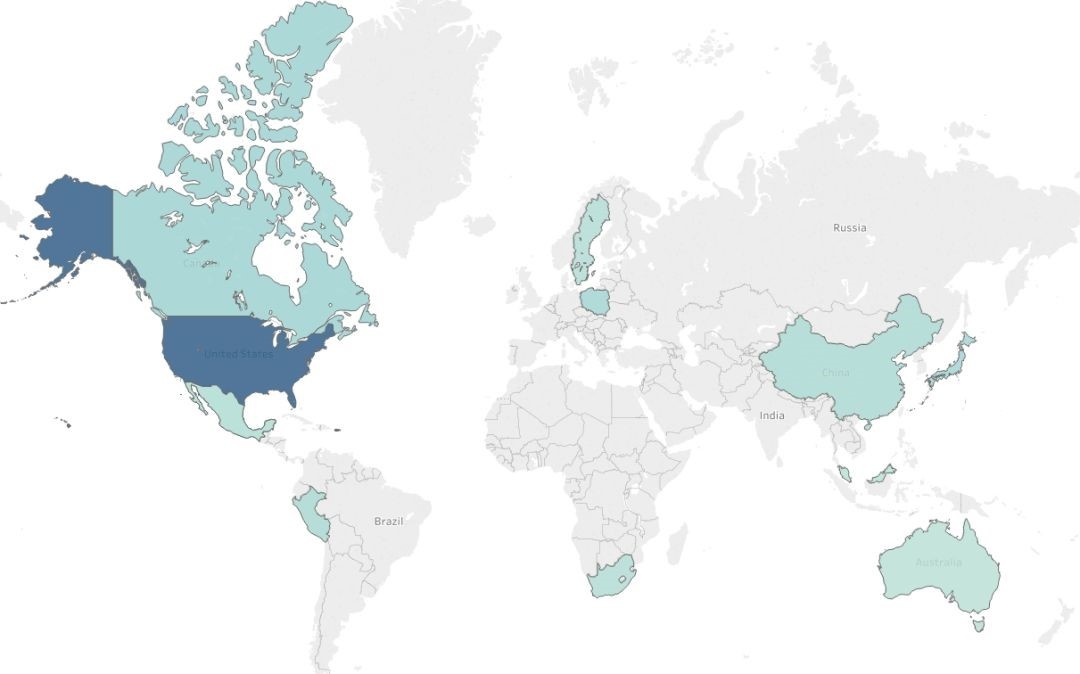

目标国家:

图1中的热图显示,美国主要是针对性的,有50多个钓鱼网站旨在窃取欺骗美国组织的凭据。加拿大,日本和波兰分别紧随其后的分别是7、6和6个钓鱼网站。此运动的目标国家是:

美国

中国

新加坡

瑞典

南非

墨西哥

日本

马来西亚

波兰

秘鲁

加拿大

澳大利亚

图1.以政府采购站点为目标的网络钓鱼站点的国家热图

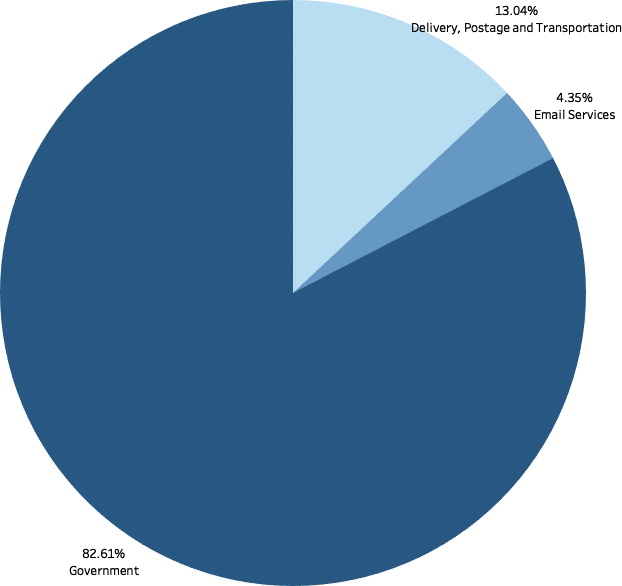

目标行业:

此活动针对以下行业:图2显示,政府门户网站中专门用于窃取凭据的钓鱼网站数量最多。

政府

电邮服务

送货,邮费和运输

图2.饼图显示了按行业划分的欺骗组织的数量

事件分析

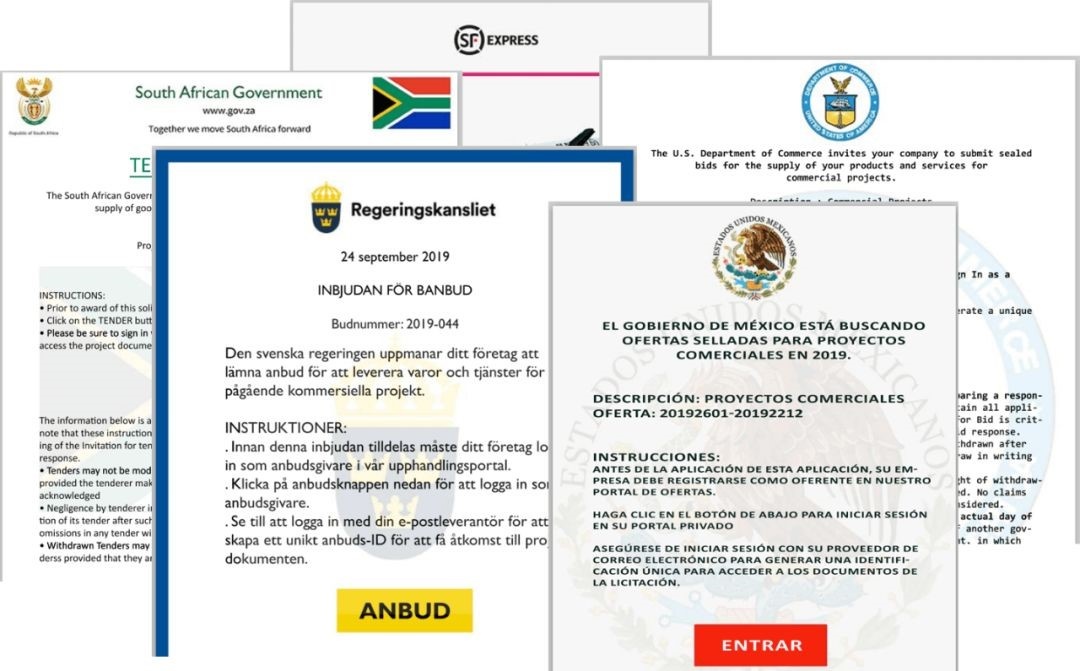

诱饵文件:

此运动的目标受害者很可能在网络钓鱼电子邮件中发送了诱饵文件。诱饵文件旨在迎合其目标政府所在国家/地区的语言。南非诱饵文件是用英语写的,但南非是多种语言(包括英语)的所在地。图3显示了发现的诱饵文件的一些示例。

图3.该活动中观察到的诱饵文件

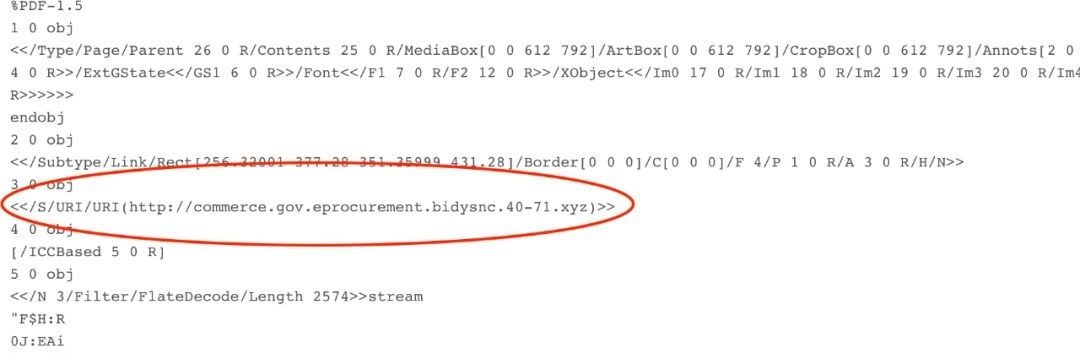

上面的诱饵文档包含一个嵌入式链接:

图4. pdf文档中的嵌入式链接诱骗了美国商务部

上面的PDF文件名ITB_USDOC.pdf中的链接(图4)具有一个嵌入式链接,该链接将受害者定向到托管在恶意域“40-71.xyz”上的网络钓鱼页面。该文档已提交给美国和法国的VirusTotal(作为电子邮件的一部分,但该电子邮件不可用)。

凭证收集站点

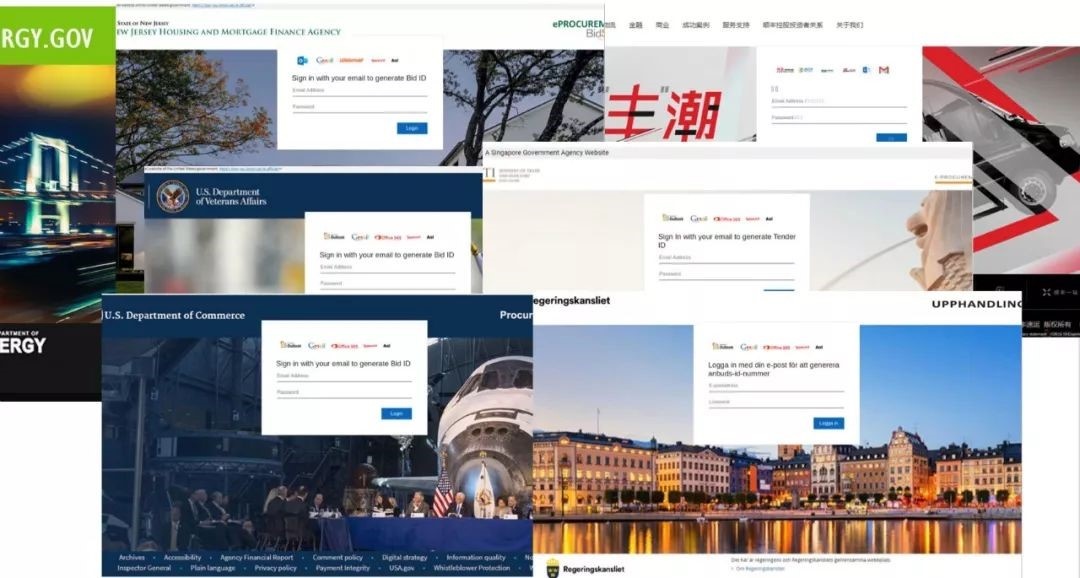

所有站点都使用“cPanel,Inc”颁发的域验证(DV)证书。子域具有类似的命名约定,以在线凭据为目标,并包含安全,验证,出价或交付主题。图5显示了攻击者创建的凭证收集页面的示例。

图5.在该活动中观察到的凭证收集站点

网页上有清晰的标志和标签,详细说明了攻击者试图模仿的组织。攻击者使用了合法域以及自己的基础结构。美国能源部的网页托管在“https://energy.gov.secure.server-bidsync.best/auth/login.html”上,并从以下网址重定向:

“http://energy.gov.secure.bidsync.newnepaltreks.com”。重定向URL基于合法域名“newnepaltreks.com”,该域名很可能已被泄密,以助于进行此攻击。

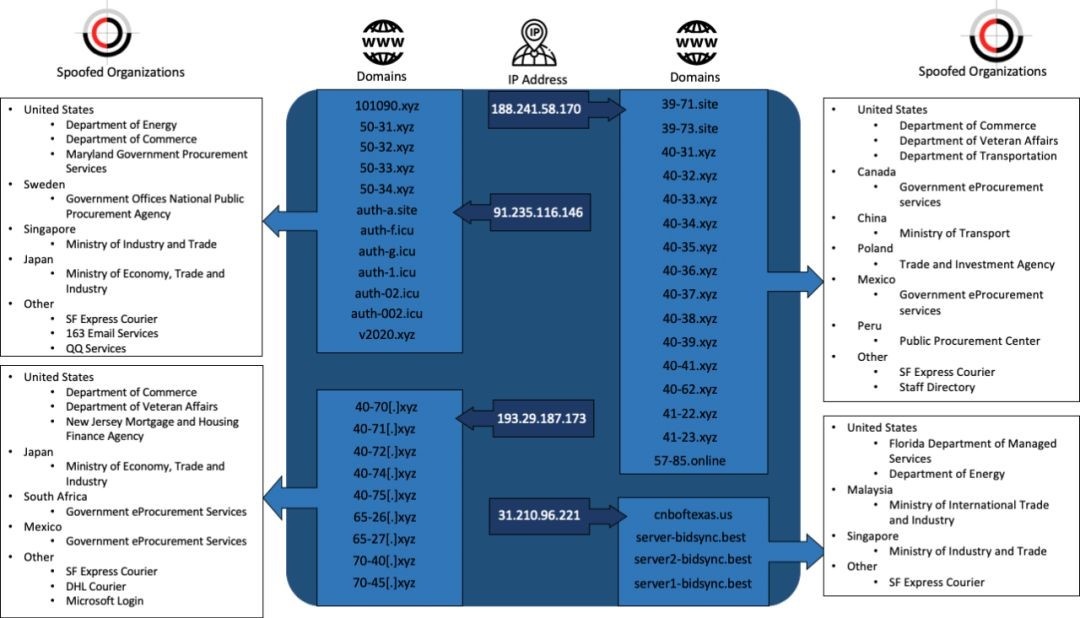

威胁基础架构

在调查过程中,发现了62个域和大约122个网络钓鱼站点。域上托管的所有网络钓鱼站点都具有相似的命名约定:

目标域或服务写为子域,后跟恶意域或受感染的服务器。

身份验证,出价同步,采购或交付主题

网络钓鱼站点主要托管在以下四个IP地址上的租用基础结构上:

31.210.96.221

193.29.187.173

91.235.116.146

188.241.58.170

对最初确定的域“server-bidsync.best”的调查确定了从客户端浏览器到恶意域的通信中的资源哈希。调查了对https://energy.gov.secure.server-bidsync.best/auth/alter.css的GET请求,样式形式“alter.css”,并且CSS脚本cd9dcb1922df26eb999a4405b282809051a18f8aa6e68edb71d619c92ebcf82d的资源哈希值导致14托管类似网络钓鱼站点的新域。在许多情况下,子域的编写方式完全相同,从而欺骗了刚刚托管在不同域中的同一组织。使用命名约定模式和新域作为进一步的枢纽点,导致发现了针对进一步政府采购服务的网络钓鱼站点。

图6.欺骗组织的基础结构概述

IP地址为31.210.96.221托管此活动的网络钓鱼网站的域于2019年10月28日首次注册,域名以server-bidsync.best开始。该IP地址已在土耳其注册,并且过去曾参与恶意活动。其中最突出的是“leastinfo.com”域,该域在一次针对亚洲金融机构以及乌尔都语和阿拉伯语使用者使用的软件的零日漏洞攻击活动中出现。其他三个IP地址都在罗马尼亚注册。组织还被假冒在合法域“newnepaltreks.com”,“lazapateriadematilda.cl”和“onsearch”中的网络钓鱼网站所欺骗,这些网站可能已经受到破坏。

事件结论

这项凭证收集活动主要针对政府招标和采购服务。对这些服务的关注表明,威胁行为者对目标政府的潜在承包商和/供应商感兴趣。该洞察力的目的可能是为了使竞争对手胜出而采取的经济激励措施,或者是有关潜在供应商与相关政府之间的信任关系的更长期洞察力。诸如此类的活动很难防范,因为除非托管网络钓鱼页面的域被认为是恶意的,否则组织防火墙将不会阻止它。合法站点还托管了钓鱼页面,并且可能在竞选活动中遭到破坏。

参考链接

https://www.anomali.com/resources/whitepapers/phishing-campaign-targets-login-credentials-of-multiple-us-international-government-procurement-services

京公网安备11010802024551号

京公网安备11010802024551号