微软SQL Server Reporting Services远程代码执行漏洞风险通告

发布时间 2020-02-17漏洞编号和级别

CVE编号:CVE-2020-0618,危险级别:高危,CVSS分值:官方未评定

影响版本

Microsoft SQL Server 2012 for 32-bit Systems Service Pack 4 (QFE)

Microsoft SQL Server 2012 for x64-based Systems Service Pack 4 (QFE)

Microsoft SQL Server 2014 Service Pack 3 for 32-bit Systems (CU)

Microsoft SQL Server 2014 Service Pack 3 for 32-bit Systems (GDR)

Microsoft SQL Server 2014 Service Pack 3 for x64-based Systems (CU)

Microsoft SQL Server 2014 Service Pack 3 for x64-based Systems (GDR)

Microsoft SQL Server 2016 for x64-based Systems Service Pack 2 (CU)

Microsoft SQL Server 2016 for x64-based Systems Service Pack 2 (GDR)

漏洞概述

近日,本月微软补丁更新的漏洞,微软SQL Server Reporting Services远程代码执行漏洞的PoC被公开,SQL Server Reporting Services提供一组本地工具和服务,用于创建、部署和管理报表。SQL Server Reporting Services中存在一个远程代码执行漏洞,仅需获得低权限的攻击者可以向受影响版本的Reporting Services实例提交精心构造的请求来利用此漏洞。成功利用此漏洞的攻击者可在Report Server服务帐户上下文中执行任意代码。

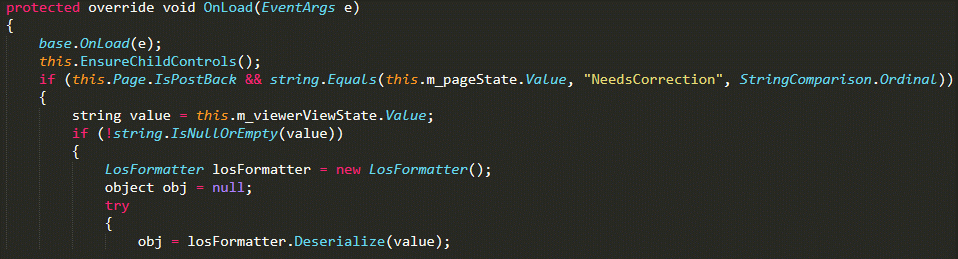

此漏洞位于ReportingServicesWebServer.dll文件中的BrowserNavigationCorrector类,如下图所示:

从上图可见, BrowserNavigationCorrector类中的OnLoad方法使用LosFormatter类进行反序列化操作。

LosFormatter一般用于序列化和反序列化Web窗体页的视图状态(ViewState) ,当未经过滤的用户输入被LosFormatter类进行反序列化操作时,就会产生反序列化漏洞。

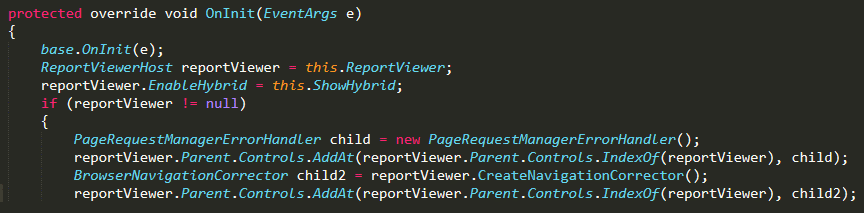

BrowserNavigationCorrector类被Microsoft.ReportingServices.WebServer.ReportViewerPage类调用,如下图:

ReportViewerPage类可以由/ReportServer/pages/ReportViewer.aspx页面进行传参调用,当攻击者调用该页面并传入恶意构造的序列化payload,即可触发漏洞。

漏洞验证

PoC:https://www.mdsec.co.uk/2020/02/cve-2020-0618-rce-in-sql-server-reporting-services-ssrs/。

修复建议

目前微软已发布补丁修复漏洞,参考链接:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0618。

如果您的SQL Server版本号未在上文中,那么您的SQL Server版本将不再受到微软官方支持。同样有被此漏洞影响的风险。请升级到最新的SQL Server,以免遭受漏洞攻击。

参考链接

https://www.mdsec.co.uk/2020/02/cve-2020-0618-rce-in-sql-server-reporting-services-ssrs/

京公网安备11010802024551号

京公网安备11010802024551号