Wi-Fi流量信息泄漏漏洞风险通告

发布时间 2020-02-28漏洞编号和级别

CVE编号:CVE-2019-15126,危险级别:中危,CVSS分值:官方未评定

影响版本

|

厂商 |

设备/芯片/路由器名称 |

|

broadcom |

bcm4356 |

|

broadcom |

bcm4389 |

|

broadcom |

bcm4375 |

|

broadcom |

bcm43012 |

|

broadcom |

bcm43013 |

|

broadcom |

bcm43752 |

|

Amazon |

Echo 2nd gen |

|

Amazon |

Kindle 8th gen |

|

Apple |

iPad mini 2 (ipad_os < 13.2) |

|

Apple |

iPhone 6, 6S, 8, XR (iphone_os < 13.2) |

|

Apple |

MacBook Air Retina 13-inch 2018 (mac_os < 10.15.1) |

|

|

Nexus 5 |

|

|

Nexus 6 |

|

|

Nexus 6S |

|

Raspberry |

Pi 3 |

|

Samsung |

Galaxy S4 GT-I9505 |

|

Samsung |

Galaxy S8 |

|

Xiaomi |

Redmi 3S |

|

Asus |

RT-N12 |

|

Huawei |

B612S-25d |

|

Huawei |

EchoLife HG8245H |

|

Huawei |

E5577Cs-321 |

漏洞概述

网络安全研究员从使用广泛的博通 (Broadcom) 和 Cypress WiFi 芯片中发现了一个硬件漏洞,影响数十亿台设备,如智能手机、平板电脑、笔记本电脑、路由器和物联网设备。

该漏洞被称为 “Kr00k”,编号为 CVE-2019-15126,它可导致远程攻击者拦截并解密易受攻击设备通过无线传输的某些无线网络数据包。该漏洞产生的原因在于博通和 Cypress 芯片使用了一个全零加密密钥,从而导致数据被解密,破坏了 WPA2-Personal 和 WPA2-Enterprise 安全协议。攻击者无需连接到受害者的无线网络即可发动攻击。使用 WPA2-Personal 或 WPA2-Enterprise 协议、通过 AES-CCMP 加密保护网络流量的设备易受攻击。

漏洞详情

在详述 Kr00k 攻击之前,我们需要了解如下几点:

1. 该漏洞并不存在于无线加密协议中,而是因易受攻击芯片实现该加密协议的方式不当导致的;

2. 攻击者无法通过该漏洞连接用户 WiFi网络并进一步发动中间人攻击或者攻击其它联网设备;

3. 攻击者无法利用该漏洞获悉用户的 WiFi 密码,修改 WiFi 密码无助于问题修复;

4. 它无法影响使用最新 WiFi 安全标准 WPA3 协议的现代设备;

5. 然而,它可导致攻击者抓取并解密某些无线数据包(数千字节),但无法预测它将包含哪些数据;

6. 最重要的是,该缺陷打破了无线层上的加密机制,但和 TLS 加密协议无关,因此后者仍然可以保护 HTTPS 站点网络流量的安全。

在 WiFi 中,设备连接到访问点 (AP) 被称为“关联”,断开连接(如有人从一个 WiFi AP 漫游到另外一个 AP,经历了信号干扰或关闭设备 WiFi)被称为“取消关联”。

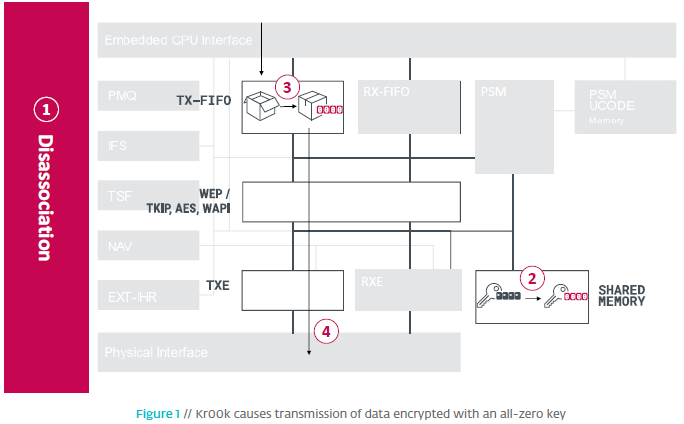

图1提供了芯片错误的示意图。研究人员指出,“Kr00k 漏洞在取消关联时出现。一旦发生取消关联的情况①,内存就会清除存储在无线网络接口控制器 (WNIC) WiFi 芯片中的会话密钥,即设置为0②。这种行为符合预期,因为取消关联后数据应该不再传输。然而,我们发现,即使在通过这个所有为0的密钥加密后③,遗留在该芯片传输缓冲区中的数据帧仍然会被传输④。”因为它用了所有的0,因此这种“加密”实际上会导致数据被解密且以明文形式遭暴露。

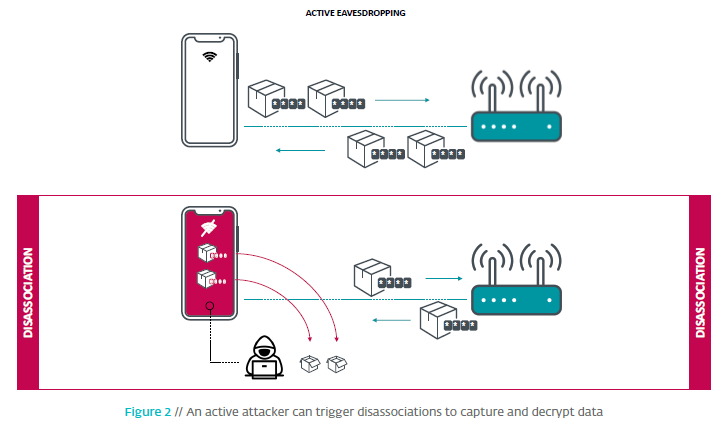

攻击路径很简单:管理框架管理关联和取消关联操作,但管理框架本身是未认证和未加密的。攻击者只要发送一个特殊构造的管理数据框架就可触发取消关联从而发动攻击,之后就能够检索遗留在缓冲区中的明文信息。见图2。

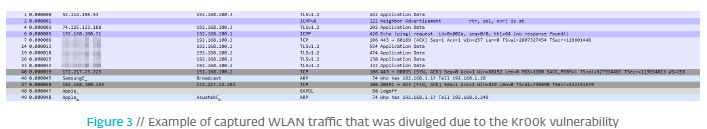

因此,对手可以捕获更多包含潜在敏感数据的网络包,包括DNS、ARP、ICMP、HTTP、TCP和TLS数据包,见图3.

研究人员表示,Kr00k 攻击一次可暴露最多32KB 数据,相当于约2万个词语。攻击者可发送一系列管理框架触发攻击并开始收集数据,如密码、信用卡信息或其它用户通过WiFi发送到互联网上的任何东西。

修复建议

1.请直接与芯片制造商联系以获取有关KR00K漏洞的补丁;

2.对受影响的设备进行升级。

因该漏洞只是针对 WI-FI 流量进行解密。建议用户尽量使用 HTTPS/TLS 进行网络通信。该方式可以一定程度地减缓漏洞带来的影响。

参考链接

https://thehackernews.com/2020/02/kr00k-wifi-encryption-flaw.html

https://www.welivesecurity.com/wp-content/uploads/2020/02/ESET_Kr00k.pdf

京公网安备11010802024551号

京公网安备11010802024551号