ZyXEL Cloud CNM SecuManager未授权远程代码执行漏洞风险通告

发布时间 2020-03-16漏洞编号和级别

CVE编号:暂无,危险级别:高危,CVSS分值:官方未评定

影响版本

ZyXEL Cloud CNM SecuManager <=3.1.1

漏洞概述

Zyxel Cloud CNM SecuManager是一款全面的网络管理软件,可提供集成控制台来监视和管理安全网关,包括ZyWALLUSG和VPN系列。

Zyxel Cloud CNM SecuManager存在未授权远程代码执行漏洞,远程攻击者可利用该漏洞以通过滥用路径为 /live/CPEManager/AXCampaignManager/delete_cpes_by_ids?cpe_ids=的 API调用达到远程代码执行的目的。

专家们发现了包括此漏洞在内的共16个漏洞,包括用于不安全内存存储的默认凭据和后门。专家发现的问题的完整列表如下:

1. 硬编码的SSH服务器密钥

2. MySQL中的后门帐户

3. Ejabberd中的硬编码证书和后门访问

4. 无需身份验证即可打开ZODB存储

5. MyZyxel“云”硬编码的秘密

6. 硬编码的机密,API

7. 管理员帐户的预定义密码

8. 对“云”的不安全管理

9. xmppCnrSender.py日志转义序列注入

10. xmppCnrSender.py没有身份验证和明文通信

11. 错误的HTTP请求导致Zope超出范围访问

12. Web界面上的XSS

13. 私人SSH密钥

14. 后门API

15. 后门管理访问和RCE

16. 具有chroot访问权限的预认证RCE

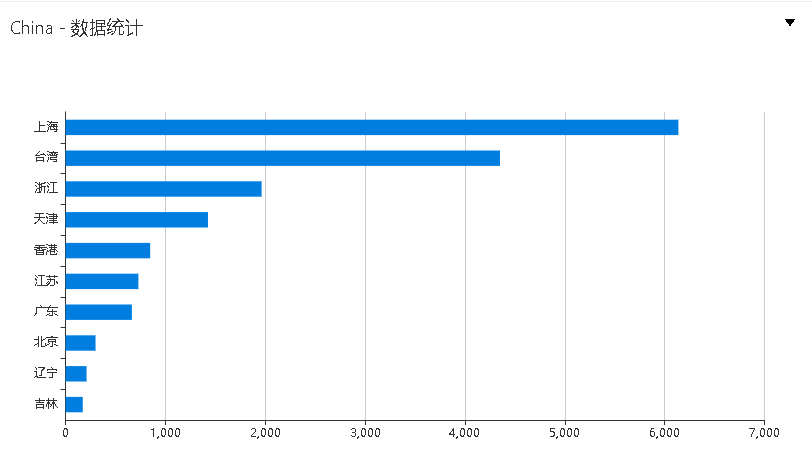

据统计,Zyxel Cloud CNM SecuManager在中国暴露在网上的数量和分布如下图:

漏洞验证

PoC:https://pierrekim.github.io/blog/2020-03-09-zyxel-secumanager-0day-vulnerabilities.html。

修复建议

目前厂商尚未提供相关漏洞补丁链接,请关注厂商主页随时更新:https://www.zyxel.cn/。

参考链接

https://www.cnvd.org.cn/flaw/show/CNVD-2020-16839

京公网安备11010802024551号

京公网安备11010802024551号