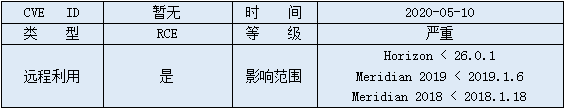

OpenNMS远程命令执行漏洞通告

发布时间 2020-05-100x00 漏洞概述

0x01 漏洞详情

OpenNMS是美国OpenNMS公司的一套企业级的、基于Java/XML的分布式网络和系统监控管理平台。该平台能够显示网络中各种终端和服务器的状态和配置。

OpenNMS可基于Minions进行分布式安装。 Minion中采用了用于ActiveMQ双向客户端通信的MQ通道,在安装手册中,必须添加具有安全角色ROLE_MINION的minion用户。此帐户用于远程minion站进行身份验证,并通过MQchannel进行通信,默认监听Horizon基站上的tcp/61616端口。

Minion中存在Java反序列化远程命令执行漏洞。在知道Minion用户名和密码的情况下,可以进行Java反序列化远程命令执行。这里使用的gadget是CommonsBeanutils1,如图所示:

在Horizon基站上的shell显示了JDK版本,并通过MQ通道发送序列化payload之后,成功创建了RCE的文件路径,如图所示:

0x02 处置建议

目前厂商已发布新版本修复漏洞(Horizon 26.0.1、Meridian 2019.1.6、Meridian 2018.1.18),请受影响用户尽快下载更新,下载链接:

https://issues.opennms.org/browse/NMS-12673

0x03 参考链接

https://issues.opennms.org/browse/NMS-12673

0x04 时间线

2020-05-10 VSRC发布漏洞通告

京公网安备11010802024551号

京公网安备11010802024551号