SoftPAC | 多个安全漏洞通告

发布时间 2020-05-200x00 漏洞概述

|

产品 |

CVE ID |

类 型 |

漏洞等级 |

远程利用 |

影响范围 |

|

SoftPAC |

CVE-2020-12042 |

DF |

中危 |

是 |

Opto 22 SoftPAC Project <= 9.6 |

|

CVE-2020-12046 |

DF |

中危 |

是 |

||

|

CVE-2020-10612 |

ACE |

严重 |

是 |

||

|

CVE-2020-10616 |

CI |

高危 |

是 |

||

|

CVE-2020-10620 |

AI |

严重 |

是 |

0x01 漏洞详情

Opto 22 SoftPAC Project是美国Opto 22公司的一套自动化软件套件。该产品能够提供工业自动化、过程控制、楼宇自动化、远程监控、数据采集和工业物联网等功能。

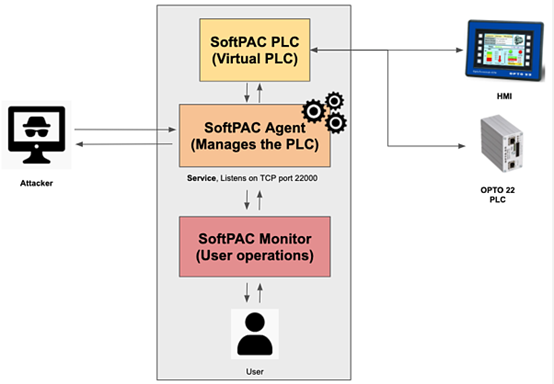

SoftPAC具有三个主要组件:Monitor,代理和虚拟控制器本身。Monitor允许用户启动和停止PAC服务以及更新SoftPAC固件。代理根据从Monitor收到的用户命令来管理SoftPAC PLC。但是在适当的情况下,攻击者可以通过外部远程连接对其进行操纵,详见下图:

近日Claroty研究员披露Opto 22 SoftPAC中存在五个安全漏洞,具体如下:

CVE-2020-12042是数据伪造问题漏洞,该漏洞源于程序未清除用于更新SoftPAC固件的zip文件中指定的路径。攻击者可利用该漏洞获得任意文件写入权限。

CVE-2020-12046是数据伪造问题漏洞,该漏洞源于固件更新时未验证文件签名。攻击者可利用该漏洞用恶意文件替换合法的固件文件。

CVE-2020-10612是访问控制错误漏洞,该漏洞源于SoftPACAgent通过22000网络端口与SoftPACMonitor进行通信,但程序并没有对这一开放的端口进行任何限制。攻击者可利用该漏洞控制SoftPACAgent服务,包括更新SoftPAC固件,启动或停止服务或写入某些注册表值。

CVE-2020-10616是代码问题漏洞,该漏洞源于SoftPAC未指定多个导入.dll文件的路径。攻击者可利用该漏洞替换文件并执行代码。

CVE-2020-10620是授权问题漏洞,该漏洞源于与SoftPAC进行通信时并不需要任何凭证。攻击者可利用该漏洞直接与SoftPAC通信,包括远程停止服务。

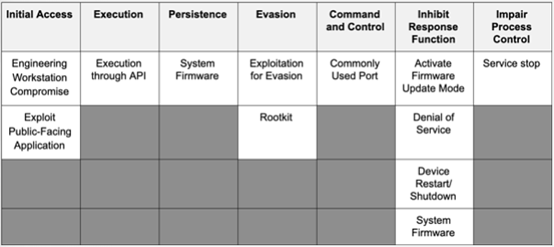

利用这些CVE进行攻击的MITER ATT&CK分类包括:

0x02 处置建议

由于上述漏洞仅影响9.6和更低版本的SoftPAC Project,因此可以通过更新至最新版本的SoftPAC Project Professional或SoftPAC Project Basic来缓解这些漏洞。

https://www.opto22.com/support/resources-tools/downloads/pac_project_basic?ext=

临时措施:如果此更新无法立即生效,建议采取以下措施来最大程度地减少在您的环境中利用这些漏洞的可能性:

在防火墙上监视或限制TCP端口22000;

最大限度地减少所有控制系统设备和/或系统的网络暴露,并确保无法从Internet访问;

定位防火墙防护的控制系统网络和远程设备,并将其与业务网络隔离;

当需要远程访问时,请使用安全方法,例如虚拟专用网络(VPN),并确认VPN可能存在的漏洞,需将VPN更新到最新版本。

0x03 相关新闻

https://www.securityweek.com/vulnerabilities-softpac-virtual-controller-expose-ot-networks-attacks

0x04 参考链接

https://blog.claroty.com/software-based-plc-vulnerabilities-enable-remote-code-execution

https://www.us-cert.gov/ics/advisories/icsa-20-135-01

0x05 时间线

2020-05-20 VSRC发布漏洞通告

京公网安备11010802024551号

京公网安备11010802024551号