CVE-2020-0096 | Android 特权提升漏洞通告

发布时间 2020-05-270x00 漏洞概述

|

CVE ID |

CVE-2020-0096 |

时 间 |

2020-05-27 |

|

类 型 |

EOA |

等 级 |

严重 |

|

远程利用 |

是 |

影响范围 |

Android <= 9.0 |

0x01 漏洞详情

Android是美国谷歌(Google)和开放手持设备联盟(简称OHA)的一套以Linux为基础的开源操作系统。Framework是其中的一个Android框架组件。

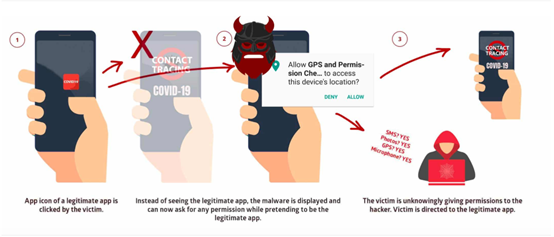

Promon研究人员发现了Android中的一个新的特权提升漏洞(CVE-2020-0096),该漏洞使恶意应用伪装成大多数合法应用,并从Android用户那里窃取敏感信息。由于该漏洞与该公司于2019年发现的臭名昭著的StrandHogg漏洞相似,因此被Promon命名为StrandHogg 2.0。

Strandhogg 2.0是通过反射执行的,从而允许恶意应用自由地假定合法应用的身份,同时也保持完全隐藏。一旦设备上安装了恶意应用,攻击者就可以访问私人SMS消息和照片,窃取受害者的登录凭据,跟踪GPS移动,记录电话对话以及通过电话的摄像头和麦克风进行间谍活动。

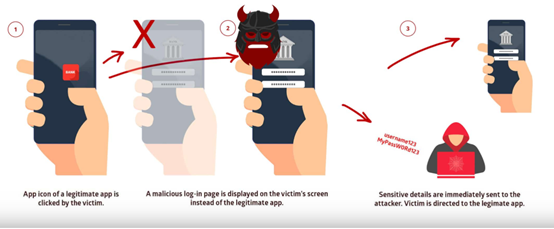

设备上安装的恶意应用程序可以攻击并欺骗用户,在单击合法应用程序的图标时,在用户屏幕上显示恶意版本,如果受害者随后在此界面中输入其登录凭据,则这些敏感详细信息将立即发送给攻击者。

通过利用StrandHogg 2.0,攻击者不需要root访问权限或设备的任何权限即可执行各种恶意任务,具体如下:

通过麦克风收听用户

通过相机拍照

阅读和发送SMS消息

记录电话对话

网络钓鱼登录凭据

访问设备上所有私人照片和文件

获取位置和GPS信息

访问联系人列表

访问电话日志

Google已于2019年12月收到该漏洞的通知,并于2020年4月向Android生态系统合作伙伴推出了补丁程序后,已经针对Android 8.0、8.1和9版本发布了安全修复程序。

Promon首席技术官兼创始人汤姆·莱塞米塞·汉森(Tom Lysemose Hansen)表示:“Android用户应尽快将其设备更新到最新固件,以保护自己免受使用StrandHogg 2.0的攻击。”

幸运的是,到目前为止,还没有发现恶意软件积极利用野外安全漏洞。

Promon预测,攻击者将同时使用StrandHogg和StrandHogg 2.0,因为这两个漏洞都以独特的方式以不同的方式攻击设备。由于绝大多数用户仍在其设备上运行Android 9.0或更早版本,超过90%的Android用户容易受到攻击。

0x02 处置建议

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://source.android.com/security/bulletin/2020-05-01

0x03 相关新闻

https://www.bleepingcomputer.com/news/security/critical-android-bug-lets-malicious-apps-hide-in-plain-sight/

0x04 参考链接

https://promon.co/strandhogg-2-0/

https://source.android.com/security/bulletin/2020-05-01

0x05 时间线

2020-05-26 Promon研究人员发布公告

2020-05-27 VSRC发布漏洞通告

京公网安备11010802024551号

京公网安备11010802024551号