CVE-2020-12695 | UPnP协议CallStranger漏洞通告

发布时间 2020-06-090x00 漏洞概述

|

CVE ID |

CVE-2020-12695 |

时 间 |

2020-06-09 |

|

类 型 |

|

等 级 |

严重 |

|

远程利用 |

是 |

影响范围 |

|

0x01 漏洞详情

通用即插即用(Universal Plug and Play,简称UPnP)是由开放连接基金会(OCF)管理的一套网络协议。该协议的目标是使家庭网络(数据共享、通信和娱乐)和公司网络中的各种设备能够相互无缝连接,并简化相关网络的实现。UPnP通过定义和发布基于开放、因特网通讯网协议标准的UPnP设备控制协议来实现这一目标。

2019年12月,一位名叫YunusÇadirci的安全工程师在这项极为普及的技术中发现了一个漏洞(CVE-2020-12695),命名为CallStranger。在数十亿个UPNP设备中发现的CallStranger漏洞可导致数据泄露(即使您有DLP/边界安全设备)或扫描您的网络,甚至导致您的网络参与DDoS攻击。该漏洞由UPnP SUBSCRIBE函数中的标头值回调引起,攻击者可以构造一个含有格式错误的标头值回调的TCP数据包发送到远端设备,来利用互联网上支持UPnP协议的智能设备,例如摄像机,DVR,打印机,路由器等。攻击者可以利用此漏洞进行以下操作:

绕过DLP和网络安全设备可窃取数据;

使用数百万个面向Internet的UPnP设备作为放大的反射TCP DDoS/SYN Flood源;

从面向Internet的UPnP设备扫描内部端口。

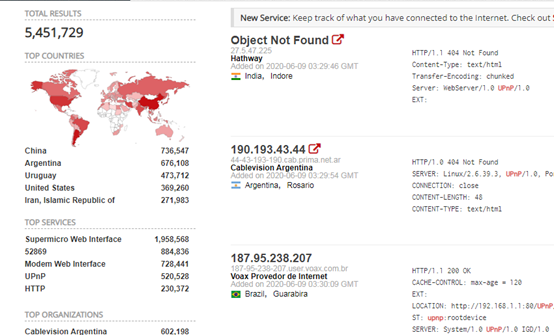

该漏洞影响范围大,使用shodan扫描发现大约有545万台开启UPnP功能的设备连接到互联网,这些设备容易成为物联网僵尸网络和APT组织的攻击目标。

Çadirci表示,他去年曾通知OCF,该组织已于2020年4月17日更新了UPnP协议规范。由于这是一个协议漏洞,供应商可能需要很长时间才能提供补丁程序。

目前已经确认的受影响的列表如下:

Xbox One- OS Version 10.0.19041.2494

ADB TNR-5720SX Box (TNR-5720SX/v16.4-rc-371-gf5e2289 UPnP/1.0 BH-upnpdev/2.0)

Asus ASUS Media Streamer

Asus Rt-N11

Belkin WeMo

Broadcom ADSL Modems

Canon Canon SELPHY CP1200 Printer

Cisco X1000 - (LINUX/2.4 UPnP/1.0 BRCM400/1.0)

Cisco X3500 - (LINUX/2.4 UPnP/1.0 BRCM400/1.0)

D-Link DVG-N5412SP WPS Router (OS 1.0 UPnP/1.0 Realtek/V1.3)

EPSON EP, EW, XP Series (EPSON_Linux UPnP/1.0 Epson UPnP SDK/1.0)

HP Deskjet, Photosmart, Officejet ENVY Series (POSIX, UPnP/1.0, Intel MicroStack/1.0.1347)

Huawei HG255s Router - Firmware HG255sC163B03 (ATP UPnP Core)

NEC AccessTechnica WR8165N Router ( OS 1.0 UPnP/1.0 Realtek/V1.3)

Philips 2k14MTK TV - Firmware TPL161E_012.003.039.001

Samsung UE55MU7000 TV - Firmware T-KTMDEUC-1280.5, BT - S

Samsung MU8000 TV

Siemens CNE1000 Camera

Sony Media Go Media application

Stream What You Hear Stream What You Hear

Toshiba TCC-C1 Media Device

TP-Link Archer C50

Trendnet TV-IP551W

Ubiquiti UniFi Controller

ZTE ZXV10 W300

ZTE H108N

Zyxel AMG1202-T10B

0x02 处置建议

1. 如果没有业务/技术的需求,建议关闭到Internet的UPnP端口;

2. 建议阻断SUBSCRIBE和NOTIFY HTTP数据包;

3. 检查日志,确认是否有人使用此漏洞。

此外,研究人员已经发布了PoC,用户可以用来确定其智能设备是否容易受到CallStranger漏洞的攻击。

https://github.com/yunuscadirci/CallStranger

0x03 相关新闻

https://www.zdnet.com/article/callstranger-vulnerability-lets-attacks-bypass-security-systems-and-scan-lans/#ftag=RSSbaffb68

0x04 参考链接

https://callstranger.com/

https://github.com/yunuscadirci/CallStranger

https://kb.cert.org/vuls/id/339275

0x05 时间线

2020-06-08 漏洞公开

2020-06-09 VSRC发布漏洞通告

京公网安备11010802024551号

京公网安备11010802024551号