TCP/IP 软件库Ripple20漏洞通告

发布时间 2020-06-180x00 漏洞概述

以色列网络安全公司JSOF的研究人员在Treck,Inc.开发的TCP/IP软件库中发现了19个0day漏洞,这一系列漏洞统称为“Ripple20”。全球数亿台(甚至更多)IoT设备可能会受到远程攻击。

0x01 漏洞详情

Ripple20影响了来自广泛领域的关键物联网设备,涉及了众多供应商。受影响的供应商范围很广,包括HP、Schneider Electric、Intel、Rockwell Automation、Caterpillar、Baxter以及许多其他在医疗、运输、工业控制方面的主要国际供应商、企业、能源(石油/天然气)、电信、零售和商业以及其他行业。

19个漏洞都是内存损坏问题,源于使用不同协议(包括IPv4,ICMPv4,IPv6,IPv6OverIPv4,TCP,UDP,ARP,DHCP,DNS或以太网链路层)在网络上发送的数据包的处理错误。

其中包括四个严重漏洞:有两个漏洞CVSS评分10分,CVE-2020-11896可能导致远程执行代码,CVE-2020-11897可能导致越界写入。其他两个漏洞的CVSS评分分别为9和9.1,CVE-2020-11901可能导致远程执行代码,CVE-2020-11898可能导致泄露敏感信息。

而其他15个漏洞的严重程度不同,CVSS评分从3.1到8.2,具体信息如下:

|

CVE ID |

漏洞描述 |

修复版本 |

|

CVE-2020-11896 |

在处理由未经授权的网络攻击者发送的数据包时,对IPv4 / UDP组件中的长度参数不一致的处理不当。该漏洞可能导致远程执行代码。 |

6.0.1.66 (release 30/03/2020) |

|

CVE-2020-11897 |

在处理未经授权的网络攻击者发送的数据包时,对IPv6组件中的长度参数不一致的处理不当。该漏洞可能导致越界写入。 |

5.0.1.35 (release 04/06/2009) |

|

CVE-2020-11901 |

处理未经授权的网络攻击者发送的数据包时,DNS解析器组件中的输入验证不正确。该漏洞可能导致远程执行代码。 |

6.0.1.66 (release 03/03/2020) |

|

CVE-2020-11898 |

处理未经授权的网络攻击者发送的数据包时,对IPv4 / ICMPv4组件中的长度参数不一致的处理不当。该漏洞可能导致敏感信息暴露。 |

6.0.1.66 (release 03/03/2020) |

|

CVE-2020-11900 |

处理网络攻击者发送的数据包时,IPv4隧道组件中可能存在双重释放。该漏洞可能导致Use After Free。 |

6.0.1.41 (release 10/15/2014) |

|

CVE-2020-11902 |

处理未经授权的网络攻击者发送的数据包时,IPv6OverIPv4隧道组件中的输入验证不正确。该漏洞可能导致越界读取。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11904 |

处理未经授权的网络攻击者发送的数据包时,内存分配组件中可能存在整数溢出。该漏洞可能导致越界写入。 |

6.0.1.66 (release 03/03/2020) |

|

CVE-2020-11899 |

处理未经授权的网络攻击者发送的数据包时,IPv6组件中的输入验证不正确。该漏洞可能导致越界读取或拒绝服务。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11903 |

处理未经授权的网络攻击者发送的数据包时,DHCP组件中存在越界读取问题。该漏洞可能导致敏感信息泄露。 |

6.0.1.28 (release 10/10/12) |

|

CVE-2020-11905 |

处理未经授权的网络攻击者发送的数据包时,DHCPv6组件中存在越界读取问题。该漏洞可能导致敏感信息泄露。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11906 |

在处理未经授权用户发送的数据包时,以太网链路层组件中输入验证不正确。该漏洞可能导致整数溢出。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11907 |

处理未经授权的网络攻击者发送的数据包时,TCP组件中对参数长度不一致的处理不当。该漏洞可能导致整数溢出。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11909 |

处理未经授权的网络攻击者发送的数据包时,IPv4组件中的输入验证不正确。该漏洞可能导致整数溢出。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11910 |

处理未经授权的网络攻击者发送的数据包时,ICMPv4组件中的输入验证不正确。该漏洞可能导致越界读取。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11911 |

处理未经授权的网络攻击者发送的数据包时,ICMPv4组件中的访问控制不正确。该漏洞可能导致关键资源的权限分配错误。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11912 |

处理未经授权的网络攻击者发送的数据包时,TCP组件中的输入验证不正确。该漏洞可能导致越界读取。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11913 |

处理未经授权的网络攻击者发送的数据包时,IPv6组件中的输入验证不正确。该漏洞可能导致越界读取。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11914 |

处理未经授权的网络攻击者发送的数据包时,ARP组件中的输入验证不正确。该漏洞可能导致越界读取。 |

6.0.1.66 (release 03/03/20) |

|

CVE-2020-11908 |

处理未经授权的网络攻击者发送的数据包时,DHCP组件中的Null Termination不正确。该漏洞可能导致敏感信息泄露。 |

4.7.1.27 (release 11/08/07) |

JSOF已与多家组织合作,协调漏洞披露和修补工作,包括CERT / CC,CISA,FDA,国家CERT,受影响的供应商和其他网络安全公司。

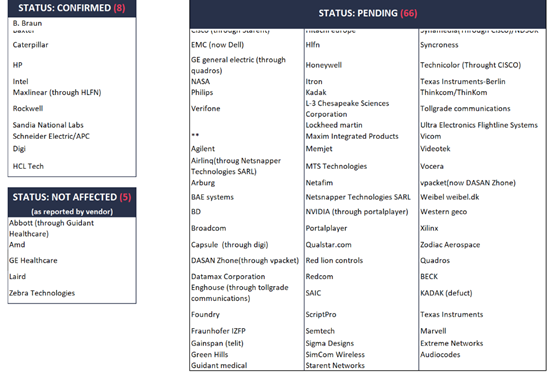

到目前为止,已经确认来自11个供应商的产品易受攻击,涉及打印机、UPS系统、网络设备、IP摄像机、视频会议系统、楼宇自动化设备和ICS设备等。但不止于此,研究人员认为这些漏洞可能会影响来自100多家供应商的数亿台设备。

0x02 处置建议

仍在使用设备时,Ripple20构成重大风险。潜在的风险场景包括:

如果面向互联网,则来自网络外部的攻击者将控制网络中的设备;

已经设法渗透到网络的攻击者可以使用库漏洞来针对网络中的特定设备;

攻击者可以广播能够同时接管网络中所有受影响设备的攻击;

攻击者可能利用受影响的设备隐藏在内网中;

复杂的攻击者可能会从网络边界外部对网络内的设备进行攻击,从而绕过任何NAT配置。这可以通过执行MITM攻击或dns缓存中毒来完成;

在某些情况下,攻击者可能能够通过响应离开网络边界的数据包,绕过NAT,从网络外部执行攻击;

在所有情况下,攻击者都可以远程控制目标设备,而无需用户干预。

JSOF建议采取措施以最小化或减轻设备开发的风险。设备供应商将采用与网络运营商不同的方法。通常,我们建议执行以下步骤:

所有组织在部署防御措施之前都必须进行全面的风险评估。

建议部署防御措施。

设备供应商的缓解措施:

1. 确定您是否使用了易受攻击的Treck堆栈;

2. 联系Treck了解风险;

3. 更新到最新的Treck堆栈版本(6.0.1.67或更高版本);

4. 如果无法更新,请考虑禁用易受攻击的功能。

对运营商和网络的缓解:(基于CERT/CC和CISA ICS-CERT咨询)

1. 将所有设备更新到最新版本;

2. 如果无法更新设备,建议执行以下步骤:

1) 最大限度地减少嵌入式和关键设备的网络暴露,并确保无法从Internet访问;

2) 定位防火墙防护的OT网络和设备,并将其与业务网络隔离;

3) 仅启用安全的远程访问方法,建议使用虚拟专用网络(VPN)。

3. 阻止异常IP流量;

4. 通过深度数据包检查来阻止网络攻击,以降低Treck嵌入式启用TCP/ IP的设备的风险。

抢占式流量过滤是一种有效的技术,可以适当地应用于您的网络环境。过滤选项包括:

如果您的环境不支持,则规范化或阻止IP段;

如果不需要,请禁用或阻止IP隧道(IPv6-in-IPv4或IP-in-IP隧道);

阻止IP源路由以及所有不赞成使用IPv6的功能,例如路由标头VU#267289;

强制执行TCP检查,拒绝格式错误的TCP数据包;

阻止未使用的ICMP控制消息,例如MTU更新和地址掩码更新;

通过安全的递归服务器或DNS检查防火墙规范DNS;

提供DHCP/DHCPv6安全性,并具有DHCP监听等功能;

如果未在交换基础架构中使用,请禁用/阻止IPv6多播功能;

在可以使用静态IP的地方禁用DHCP;

使用网络IDS和IPS签名;

如果可用,请划分网络。

0x03 相关新闻

https://www.zdnet.com/article/ripple20-vulnerabilities-will-haunt-the-iot-landscape-for-years-to-come/#ftag=RSSbaffb68

0x04 参考链接

https://www.jsof-tech.com/ripple20/

0x05 时间线

2020-06-16 JSOF披露漏洞

2020-06-17 VSRC发布漏洞通告

京公网安备11010802024551号

京公网安备11010802024551号