CVE-2020-3566 | Cisco IOS-XR漏洞通告

发布时间 2020-09-020x00 漏洞概述

CVE ID | CVE-2020-3566 | 时 间 | 2020-09-02 |

类 型 | DOS | 等 级 | 高危 |

远程利用 | 是 | 影响范围 | 启用DVMRP功能的IOS-XR系列所有版本 |

Cisco公司于2020年8月29日官方发布漏洞预警,Cisco IOS-XR系列中的距离矢量多播路由协议(DVMRP)存在一个Bug,未经身份验证的远程攻击者利用此bug,导致设备内存耗尽并使其它进程崩溃,其漏洞编号为CVE-2020-3566。IOS-XR系列主要用于运营商和数据中心。

该漏洞是由于Internet组管理协议(IGMP)数据包的队列管理不足所致。思科还未发布此软件的安全更新,Cisco产品安全事件响应小组(PSIRT)于2020年8月28日发现在野外试图利用此漏洞的攻击活动。

0x01 漏洞详情

如果漏洞导致内存耗尽,这可能会影响设备上的其它进程。可以通过使用process restart igmp命令重新启动IGMP进程,可以恢复IGMP进程消耗的内存,如下所示:

RP/0/0/CPU0:router# process restart igmp

如果IGMP进程瞬间崩溃,则无需手动重新启动IGMP进程,因为系统已经执行了该操作。这种自动重启将恢复消耗的内存。

在考虑缓解措施时,对于内存耗尽情况,速率限制和访问控制方法是有效的。对于瞬间发生IGMP进程崩溃的情况,只有访问控制方法有效。

当设备内存耗尽时,在系统日志中可能会看到以下消息:

RP/0/RSP1/CPU0:Aug 28 03:46:10.375 UTC: raw_ip[399]: %PKT_INFRA-PQMON-6-QUEUE_DROP : Taildrop on XIPC queue 1 owned by igmp (jid=1175)

RP/0/RSP0/CPU0:Aug 28 03:46:10.380 UTC: raw_ip[399]: %PKT_INFRA-PQMON-6-QUEUE_DROP : Taildrop on XIPC queue 1 owned by igmp (jid=1175)

RP/0/RSP0/CPU0:Aug 28 03:49:22.850 UTC: dumper[61]: %OS-DUMPER-7-DUMP_REQUEST : Dump request for process pkg/bin/igmp

RP/0/RSP0/CPU0:Aug 28 03:49:22.851 UTC: dumper[61]: %OS-DUMPER-7-DUMP_ATTRIBUTE : Dump request with attribute 7 for process pkg/bin/igmp

RP/0/RSP0/CPU0:Aug 28 03:49:22.851 UTC: dumper[61]: %OS-DUMPER-4-SIGSEGV : Thread 9 received SIGSEGV - Segmentation Fault

当设备的IGMP进程崩溃时,在系统日志中可能会看到以下消息:

RP/0/RSP0/CPU0:Aug 30 17:21:47.653 UTC: igmp[1169]: %HA-HA_WD_LIB-4-RLIMIT : wd_handle_sigxfsz: Reached 90% of RLIMIT_DATA

RP/0/RSP0/CPU0:Aug 30 17:21:47.653 UTC: igmp[1169]: %ROUTING-IPV4_IGMP-4-OOM_STATE_THROTTLE : Received Critical memory depletion warning, stop creating new igmp state

RP/0/RSP1/CPU0:Aug 30 17:23:50.442 UTC: sysmgr[94]: igmp(1) (jid 1169) (pid 121667828) (fail_count 2) abnormally terminated, restart scheduled

0x02 处置建议

目前官方未发布安全更新。

临时措施:

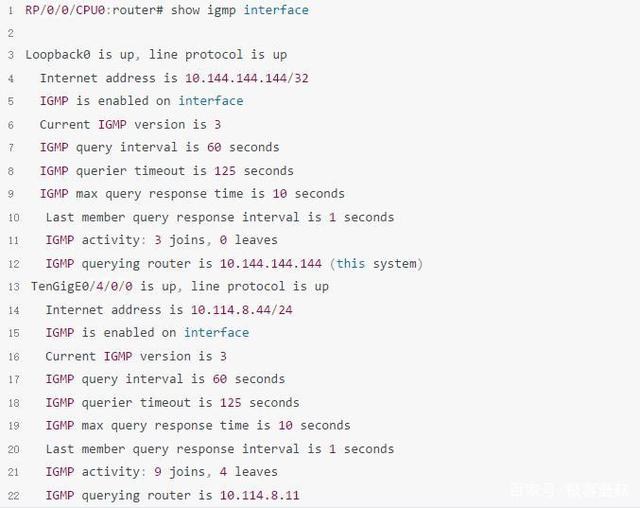

1.运行show igmp interface命令判断设备上是否启用了多播路由。

如图所示:

如果输出为空,则该设备不受影响。

2.为了缓解内存耗尽的情况,建议实施速率限制。这需要知道当前的IGMP流量,并将其速率设置为低于当前的平均速率。配置模式下输入lpts pifib hardware police flow igmp rate命令。

如下所示:

RP/0/0/CPU0:router(config)# lpts pifib hardware police flow igmp rate

该命令不会删除漏洞利用的矢量。但是该命令将降低通信质量并增加成功利用所需的时间。可以利用这段时间来执行恢复操作。

3.更新访问控制列表(ACL),以缓解内存耗尽情况和瞬间IGMP进程崩溃情况。如下:

RP/0/0/CPU0:router(config)# ipv4 access-list deny igmp any any dvmrp

0x03 相关新闻

https://www.securezoo.com/2020/08/cisco-warns-of-ios-xr-zero-day-vulnerability-exploit-in-the-wild-cve-2020-3566/

https://www.zdnet.com/article/cisco-warns-of-actively-exploited-ios-xr-zero-day/

0x04 参考链接

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-iosxr-dvmrp-memexh-dSmpdvfz

0x05 时间线

2020-08-29 Cisco官方发布预警

2020-09-02 VSRC发布漏洞通告

京公网安备11010802024551号

京公网安备11010802024551号