CVE-2020-1472 | NetLogon特权提升漏洞通告

发布时间 2020-09-150x00 漏洞概述

CVE ID | CVE-2020-1472 | 时 间 | 2020-09-15 |

类 型 | 等 级 | 高危 | |

远程利用 | 影响范围 |

微软在2020年8月11日星期二发布例行安全公告时披露,当攻击者使用Netlogon远程协议(MS-NRP)(又称为“ Netlogon特权提升漏洞”)创建与域控制器的易受攻击的Netlogon安全通道连接时,将存在特权提升漏洞。该漏洞跟踪为CVE-2020-1472,CVSS评分为10分,影响面广,漏洞利用后果严重。

0x01 漏洞详情

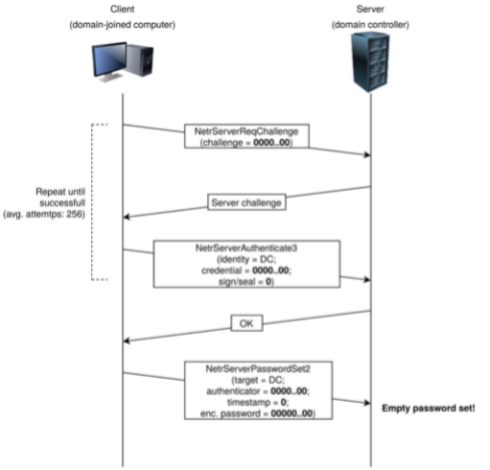

CVE-2020-1472是一个特权提升漏洞,其由于对Netlogon会话使用了不安全的AES-CFB8加密。AES-CFB8标准要求,每个纯文本字节(如密码)都必须具有随机化的初始化向量(IV),以便不能猜测密码。

Netlogon中的ComputeNetlogonCredential函数将IV设置为固定的16位,这意味着攻击者可以控制解密的文本。当尝试向域控制器(DC)进行身份验证时,攻击者可以利用此缺陷来模拟网络上任何计算机的身份。然后可能会发生进一步的攻击,包括完全控制Windows域。此外,攻击者还可以运行Impacket的“ secretsdump”脚本从目标域控制器提取用户哈希列表。

为了利用此漏洞,攻击者需要从与目标相同的局域网(LAN)上的计算机发起攻击。易受攻击的客户端或暴露于互联网的DC本身无法利用。该攻击以欺骗性登录伪装成正常的域登录尝试。Active Directory(AD)需要将连接的客户端识别为在其逻辑拓扑中,而外部地址则不会。

该漏洞影响范围如下:

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

目前,该漏洞的PoC已公布到GitHub 上,这将引起整个安全社区的广泛兴趣和试验。由于研究人员一直在努力进行成功的开发,严重且引人注目的漏洞往往更能引起安全研究人员和攻击者的广泛关注。

0x02 处置建议

Microsoft正在分阶段解决此漏洞。

初始阶段:

从2020年8月11日发布的Windows更新开始。这些更新将使域控制器(DC)在默认情况下保护Windows设备,记录不符合规定的设备发现的事件,并可以选择启用对具有明显异常的所有域连接设备的保护。

第二阶段:

于2021年第一季度发布,标志着过渡到执行阶段。DC将被置于强制模式,该模式要求所有Windows和非Windows设备都通过Netlogon安全通道使用安全的远程过程调用(RPC)。

修复建议:

1.目前微软官方已发布安全更新,建议使用Windows Update进行更新。

补丁链接地址:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-1472

2.该漏洞可使用安全 RPC 来解决,详细信息请参考微软官方手册:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-1472

3.可在DC上开启强制模式。

详细信息请参考微软官方文档:

《How to manage the changes in Netlogon secure channel connections associated with CVE-2020-1472》

文档链接:

https://support.microsoft.com/zh-cn/help/4557222/how-to-manage-the-changes-in-netlogon-secure-channel-connections-assoc

0x03 相关新闻

https://zh-cn.tenable.com/blog/cve-2020-1472-zerologon-vulnerability-in-netlogon-could-allow-attackers-to-hijack-windows?tns_redirect=true

0x04 参考链接

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1472

https://nvd.nist.gov/vuln/detail/CVE-2020-1472

https://github.com/SecuraBV/CVE-2020-1472

0x05 时间线

2020-08-11 微软官方发布漏洞公告

2020-09-15 VSRC发布安全通告

京公网安备11010802024551号

京公网安备11010802024551号