【漏洞通告】WordPress Easy WP SMTP插件0 day漏洞

发布时间 2020-12-150x00 漏洞概述

CVE ID | 暂无 | 时 间 | 2020-12-15 |

类 型 | 设计错误 | 等 级 | 高危 |

远程利用 | 是 | 影响范围 | 1.4.2及之前版本 |

0x01 漏洞详情

WordPress是使用PHP开发的博客平台,用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站,也可以把 WordPress当作一个内容管理系统(CMS)来使用。WordPress Easy WP SMTP是一个简易的WP SMTP插件,安装后可以配置并通过SMTP服务器发送电子邮件。

近日,WordPress 修复了Easy WP SMTP插件中的一个0day漏洞,攻击者可以利用该漏洞重置管理员密码、在博客上安装流氓插件等。目前,该插件被安装在500,000多个站点上,并且当前该漏洞已经出现被利用情况。

漏洞详情:

WP SMTP插件 1.4.2及之前版本包含一项功能,可为站点发送的所有电子邮件(标头和正文)创建调试日志,然后将其存储在安装文件夹中。

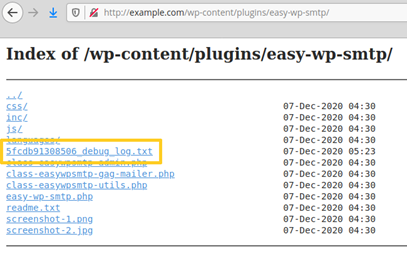

Easy WP SMTP插件使用的调试日志位于插件的安装文件夹“/wp-content/plugins/easy-wp-smtp/”中,该日志是包含随机名称的文本文件(如5fcdb91308506_debug_log.txt)。Easy WP SMTP插件的文件夹没有任何index.html文件,因此在启用了目录列表的服务器上,攻击者可以查找并查看日志:

然后,攻击者可以执行常规的用户名枚举扫描,以查找管理员登录名,如通过REST API:

攻击者也可以使用author achive扫描(/?author=1)执行相同的任务。

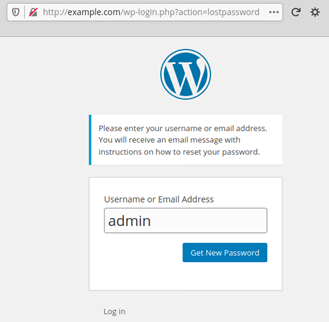

攻击者利用此漏洞在日志中标识管理员帐户,并尝试重置管理员帐户的密码:

密码重置过程将带有密码重置链接的电子邮件发送到admin帐户,并且此电子邮件会记录在Easy WP SMTP的调试日志中。

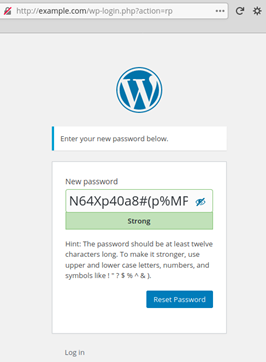

攻击者在重置密码后访问调试日志,获取重置链接,并控制该站点的管理员帐户。

0x02 处置建议

Easy WP SMTP插件的开发人员通过将插件的调试日志移到WordPress日志文件夹中来修复了此漏洞,建议升级至1.4.4版本。

下载链接:

https://wordpress.org/plugins/easy-wp-smtp/#developers

0x03 参考链接

https://wordpress.org/plugins/easy-wp-smtp/

https://blog.nintechnet.com/wordpress-easy-wp-smtp-plugin-fixed-zero-day-vulnerability/

https://securityaffairs.co/wordpress/112218/hacking/easy-wp-smtp-wordpress-plugin-flaw.html?

0x04 时间线

2020-12-12 WordPress更新安全公告

2020-12-15 VSRC发布安全通告

0x05 附录

CVSS评分标准官网:http://www.first.org/cvss/

京公网安备11010802024551号

京公网安备11010802024551号