VoIPmonitor GUI跨站脚本漏洞

发布时间 2021-06-170x00 漏洞概述

CVE ID | 时 间 | 2021-06-17 | |

类 型 | XSS | 等 级 | 高危 |

远程利用 | 是 | 影响范围 | |

攻击复杂度 | 可用性 | ||

用户交互 | 所需权限 | 无 | |

PoC/EXP | 未公开 | 在野利用 | 否 |

0x01 漏洞详情

SIP (Session Initiation Protocol,即会话发起协议)是一个应用层的信令控制协议,用于创建、修改和释放一个或多个参与者的会话。SIP是可用于实现VoIP的众多协议之一,是广泛使用的行业标准协议。

VoIPmonitor是开源的网络数据包嗅探器软件,可抓包分析SIP和RTP等协议。

2021年06月10日,Enable Security 的安全研究员 Juxhin Dyrmishi Brigjaj 公开披露了VoIPmonitor GUI中的一个跨站点脚本 (XSS) 漏洞。未经身份验证的攻击者可以通过发送恶意 SIP 消息在目标系统上执行恶意代码,甚至获得对目标系统的持久后门访问。

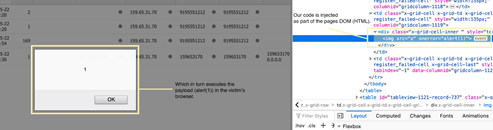

研究人员通过将User-Agent设置为<img src=x alert(1)>,如果它在 DOM 中呈现,浏览器将无法获取下/x的图像,并在失败时执行恶意代码:

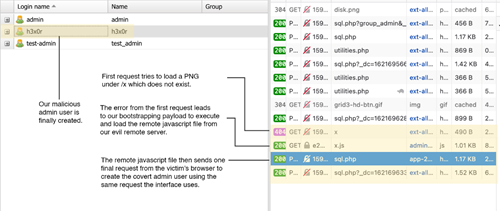

研究人员利用此漏洞创建了一个后门管理用户,将临时权限提升为永久管理员访问权限:

此外,攻击者还可能发起以下攻击活动:

l 渗出通过合法 VoIP 客户端的敏感数据。这在现实环境中特别有用,VoIPmonitor GUI将在内部运行,可以通过带外DNS服务器(或其它方法)窃取数据;

l 与创建管理员用户的方式类似,也可以删除访问界面的其他合法管理员;

l 可以在登录屏幕上嵌入键盘记录器作为后门,收集管理员凭据;

l 利用内部 Web 应用程序。

影响范围

VoIPmonitor GUI

0x02 处置建议

VoIPmonitor GUI已经发布了此漏洞的安全补丁,建议尽快升级到最新版本。

下载链接:

http://www.voipmonitor.org/download?WHMCSwxPBfGDQsX5v=t8vcrgugv6jq8uukuk0gf3untr

通用安全建议

对输入或输出进行编码;

建议在应用程序中使用单一编码策略,避免双重编码或双重解码破坏界面或导致XSS攻击;

如果用户输入具有预期的格式、结构和可接受的值,请首先验证这些并过滤无效输入。

针对DOM-XSS等客户端输入进行转义和编码。

0x03 参考链接

https://www.rtcsec.com/post/2021/06/abusing-sip-for-cross-site-scripting-most-definitely/

http://www.voipmonitor.org/changelog-gui?major=5&WHMCSwxPBfGDQsX5v=t8vcrgugv6jq8uukuk0gf3untr

https://latesthackingnews.com/2021/06/16/xss-vulnerability-in-sip-protocol-risks-rce-attacks-on-voip-software/

0x04 时间线

2021-06-10 研究人员公开披露漏洞

2021-06-17 VSRC发布安全通告

0x05 附录

CVSS评分标准官网:http://www.first.org/cvss/

京公网安备11010802024551号

京公网安备11010802024551号