Linux Pling-Store RCE漏洞通告

发布时间 2021-06-240x00 漏洞概述

CVE ID | 时 间 | 2021-06-24 | |

类 型 | XSS、RCE | 等 级 | 高危 |

远程利用 | 是 | 影响范围 | |

攻击复杂度 | 可用性 | 高 | |

用户交互 | 所需权限 | ||

PoC/EXP | 已公开 | 在野利用 | 否 |

0x01 漏洞详情

Pling-Store 是一款适用于 OCS 兼容网站(如 pling.com、gnome-look.org、appimagehub.com 等)的应用程序和实用程序商店,可以使用它下载、安装和应用桌面主题、图标主题、壁纸等。Pling-Store使用 Appimage 包格式,应适用于如 Ubuntu、Debian、Arch、Suse、Redhat 等发行版。

2021年06月22日,国外安全研究员公开披露了 Pling平台(包括 AppImage Hub、Gnome-Look、KDE Discover App Store、Pling.com 和 XFCE-Look)中发现的XSS和RCE漏洞,前者容易受到XSS蠕虫攻击,并可能导致供应链攻击;后者可能导致偷渡式下载攻击。

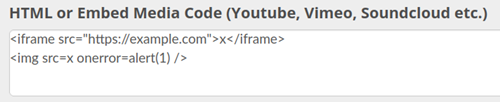

KDE Discover XSS

研究人员首先在KDE Discover 中发现了此存储型XSS漏洞,通过在web应用程序中插入恶意脚本,当访问恶意列表时触发 XSS。这种存储型XSS可用于修改活动列表,或在其他用户的背景下在Pling-store发布新的列表,从而导致XSS蠕虫攻击。除了典型的XSS影响外,攻击者可以通过上传后门或更改Payload进行供应链攻击。

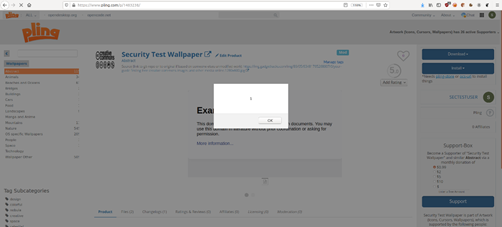

Pling-Store RCE

所有基于Pling开发的应用程序商店都宣传使用原生的Pling-Store应用程序, 这是一个可以显示不同网站并可以一键安装应用程序的 Electron 应用程序。

该Electron应用程序也可以触发XSS,并且当与Electron沙盒绕过结合使用时能够导致RCE。

因为在设计时,该应用程序可以安装其他应用程序,它有另一个内置的机制,可以在系统上执行代码。而当Pling-Store应用程序在后台打开时,该机制可以被任何网站利用来运行任意的本地代码。当XSS在应用程序内部被触发时,Payload可以建立与本地WebSocket服务器的连接,并发送消息以执行任意本地代码(通过下载和执行AppImage文件)。

研究人员发布了PoC,表明可以通过在任何浏览器中访问恶意网站来进行攻击。

0x02 处置建议

由于无法联系到Pling开发团队,目前此漏洞暂未修复。建议使用以下临时缓解措施:

在RCE漏洞修复之前,不要运行Pring-Store Electron应用程序(最好删除AppImage)。

注意,appimagehub.com、store.kde.org、gnome-look.org、xfce-look.org和pling.com上的账户都可能被XSS劫持,任何可下载的资产都可能被破坏。最好注销账户,在漏洞被修复之前不要使用这些网站。

0x03 参考链接

https://positive.security/blog/hacking-linux-marketplaces

https://threatpost.com/unpatched-linux-marketplace-bugs-rce/167155/

https://breaking.systems/plingstore_rce_poc.html

0x04 时间线

2021-06-24 VSRC发布安全通告

0x05 附录

CVSS评分标准官网:http://www.first.org/cvss/

京公网安备11010802024551号

京公网安备11010802024551号