【漏洞通告】ThroughTek Kalay P2P SDK远程代码执行漏洞 (CVE-2021-28372)

发布时间 2021-08-180x00 漏洞概述

CVE ID | CVE-2021-28372 | 时 间 | 2021-08-18 |

类 型 | RCE | 等 级 | 严重 |

远程利用 | 是 | 影响范围 | |

攻击复杂度 | 低 | 可用性 | 高 |

用户交互 | 是 | 所需权限 | 无 |

PoC/EXP | 已公开 | 在野利用 |

0x01 漏洞详情

2021年8月17日,Mandiant(FireEye)与美国网络安全和基础设施安全局(CISA) 合作披露了一个严重的物联网安全漏洞(CVE-2021-28372, CVSSv3评分为9.6) 。该漏洞为ThroughTek Kalay P2P SDK中的远程代码执行漏洞,影响了数百万使用ThroughTek Kalay IoT 云平台连接的物联网设备。

该漏洞由 Mandiant 红队的研究人员于 2020 年末发现,远程攻击者可以利用此漏洞入侵物联网设备。ThroughTek表示,其平台上有超过8300万个活跃设备和超过11亿的月连接,其客户包括物联网摄像头制造商、智能婴儿监视器和数字视频录像机(DVR)产品。

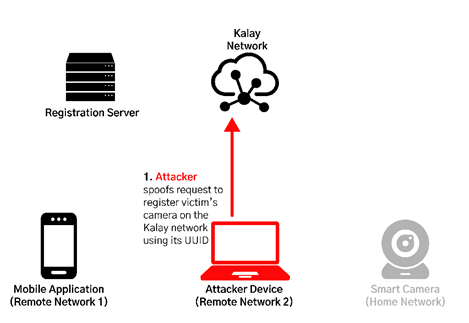

成功利用此漏洞的远程攻击者能够收听实时音频、观看实时视频数据、破坏设备凭据、远程控制受影响设备并执行其它操作。攻击所需的唯一信息是目标用户的Kalay唯一标识符(UID),该标识符可以通过社会工程获得。此外,攻击者还可以使用 RPC(远程过程调用)功能来完全接管设备。

Kalay协议是以软件开发工具包(SDK)的形式实现的,它被内置于客户端软件(如移动或桌面应用程序)和联网的物联网设备,如智能相机中。由于Kalay协议是由原始设备制造商(OEM)和经销商在设备到达消费者之前集成的,因此暂时无法确定受此漏洞影响的产品和公司的完整名单。

影响范围

以下版本的 Kalay P2P SDK受此漏洞影响:

l 3.1.5 及更早版本

l 带有 nossl 标签的 SDK 版本

l 不使用 AuthKey 进行 IOTC 连接的设备固件

l 使用 AVAPI 模块而不启用 DTLS 机制的设备固件

l 使用 P2PTunnel 或 RDT 模块的设备固件

0x02 处置建议

目前ThroughTek 已发布了 SDK 更新,建议参考以下方式及时修复或升级:

l 如果使用ThroughTek SDK v3.1.10及以上版本,请开启AuthKey和DTLS;

l 如果使用v3.1.10之前的旧版本ThroughTek SDK,请将库升级到v3.3.1.0或v3.4.2.0,并启用AuthKey和DTLS。

通用安全建议

l 尽量减少所有控制系统设备或系统的网络暴露情况,并确保它们不能从互联网访问。

l 将控制系统网络和远程设备置于防火墙之后,并将其与商业网络隔离。

l 当需要远程访问时使用安全的方法,如虚拟专用网络(VPN),并确保VPN是最新版本。

下载链接:

https://www.throughtek.com/please-update-the-sdk-version-to-minimize-the-risk-of-sensitive-information-being-accessed-by-unauthorized-third-party/

0x03 参考链接

https://www.fireeye.com/blog/threat-research/2021/08/mandiant-discloses-critical-vulnerability-affecting-iot-devices.html

https://us-cert.cisa.gov/ics/advisories/icsa-21-229-01

https://securityaffairs.co/wordpress/121226/hacking/kalay-cloud-platform-critical-flaw.html?

0x04 更新版本

版本 | 日期 | 修改内容 |

V1.0 | 2021-08-18 | 首次发布 |

0x05 文档附录

CNVD:www.cnvd.org.cn

CNNVD:www.cnnvd.org.cn

CVE:cve.mitre.org

NVD:nvd.nist.gov

CVSS:www.first.org

0x06 关于我们

关注以下公众号,获取更多资讯:

京公网安备11010802024551号

京公网安备11010802024551号