【漏洞通告】微软8月多个安全漏洞

发布时间 2022-08-100x00 漏洞概述

2022年8月9日,微软发布了8月安全更新,本次发布的安全更新修复了包括2个0 day漏洞在内的121个安全漏洞(不包括20个Microsoft Edge漏洞),其中有17个漏洞评级为“严重”。

0x01 漏洞详情

本次发布的安全更新涉及Active Directory Domain Services、Azure 、Microsoft Exchange Server、Microsoft Office、Microsoft MSDT、Windows Kerberos、Windows Kernel、Windows Internet Information Services、Windows Network File System、Windows Secure Socket Tunneling Protocol (SSTP)和Windows Win32K等多个产品和组件。

本次修复的121个漏洞中,64个为提取漏洞,31个为远程代码执行漏洞,12个为信息泄露漏洞,7个为拒绝服务漏洞,6个为安全功能绕过漏洞,以及1个欺骗漏洞。

微软本次共修复了2个0 day漏洞,其中CVE-2022-34713(DogWalk漏洞)已发现被积极利用:

CVE-2022-34713:Microsoft MSDT远程代码执行漏洞

该漏洞位于Microsoft Windows 支持诊断工具 (MSDT) 中,其CVSS评分为7.8,攻击复杂度低且无需特殊权限,但需与用户交互才能本地利用。该漏洞目前已经公开披露,且已经检测到漏洞利用。

CVE-2022-30134 :Microsoft Exchange 信息泄露漏洞

该漏洞的CVSS评分为7.6,攻击复杂度和所需权限低,无需用户交互即可远程利用,成功利用该漏洞可以读取目标电子邮件。目前该漏洞已经公开披露,微软已经发布了该漏洞的安全更新,但受影响用户还需启用Exchange Server的Windows 扩展保护以防护此漏洞。

本次修复的漏洞中,评级为严重的17个漏洞包括:

l CVE-2022-34691:Active Directory 域服务特权提升漏洞:经过身份验证的用户可以操纵其拥有或管理的计算机帐户的属性,并从 Active Directory 证书服务获取证书,从而允许提升系统权限。只有当 Active Directory 证书服务在域上运行时,系统才容易受到攻击。

l CVE-2022-33646:Azure Batch 节点代理特权提升漏洞

l CVE-2022-21980:Microsoft Exchange Server 特权提升漏洞

l CVE-2022-24516:Microsoft Exchange Server 特权提升漏洞

l CVE-2022-24477:Microsoft Exchange Server 特权提升漏洞

l CVE-2022-35752:Windows SSTP远程代码执行漏洞

l CVE-2022-35753:Windows SSTP远程代码执行漏洞

l CVE-2022-34696:Windows Hyper-V 远程代码执行漏洞

l CVE-2022-35804:SMB 客户端和服务器远程代码执行漏洞

l CVE-2022-30133:Windows 点对点协议 (PPP) 远程代码执行漏洞

l CVE-2022-35744:Windows 点对点协议 (PPP) 远程代码执行漏洞:只能通过端口 1723 通信来利用CVE-2022-30133和CVE-2022-35744,可以通过禁用端口 1723作为临时缓解措施,但这可能会影响网络上的通信。

l CVE-2022-35745:Windows SSTP远程代码执行漏洞

l CVE-2022-35766:Windows SSTP远程代码执行漏洞

l CVE-2022-35794:Windows SSTP远程代码执行漏洞:成功利用此漏洞需要赢得竞争条件,可以在未经身份验证的情况下向 RAS 服务器发送特制的连接请求,这可能导致 RAS 服务器计算机上的远程代码执行 (RCE)。

l CVE-2022-34714:Windows SSTP远程代码执行漏洞

l CVE-2022-34702:Windows SSTP远程代码执行漏洞

l CVE-2022-35767:Windows SSTP远程代码执行漏洞

微软8月更新涉及的完整漏洞列表如下:

CVE ID | CVE 标题 | 严重性 |

CVE-2022-34716 | .NET 欺骗漏洞 | 高危 |

CVE-2022-34691 | Active Directory 域服务特权提升漏洞 | 严重 |

CVE-2022-33646 | Azure Batch 节点代理特权提升漏洞 | 严重 |

CVE-2022-34685 | Azure RTOS GUIX Studio 信息泄露漏洞 | 高危 |

CVE-2022-34686 | Azure RTOS GUIX Studio 信息泄露漏洞 | 高危 |

CVE-2022-35773 | Azure RTOS GUIX Studio 远程代码执行漏洞 | 高危 |

CVE-2022-35779 | Azure RTOS GUIX Studio 远程代码执行漏洞 | 高危 |

CVE-2022-35806 | Azure RTOS GUIX Studio 远程代码执行漏洞 | 高危 |

CVE-2022-34687 | Azure RTOS GUIX Studio 远程代码执行漏洞 | 高危 |

CVE-2022-30176 | Azure RTOS GUIX Studio 远程代码执行漏洞 | 高危 |

CVE-2022-30175 | Azure RTOS GUIX Studio 远程代码执行漏洞 | 高危 |

CVE-2022-35791 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35818 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35809 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35789 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35815 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35817 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35816 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35814 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35785 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35812 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35811 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35784 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35810 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35813 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35788 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35783 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35786 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35787 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35819 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35781 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35775 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35790 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35780 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35799 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35772 | Azure Site Recovery 远程代码执行漏洞 | 高危 |

CVE-2022-35800 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35774 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35802 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35782 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35824 | Azure Site Recovery 远程代码执行漏洞 | 高危 |

CVE-2022-35801 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35808 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35776 | Azure Site Recovery 拒绝服务漏洞 | 高危 |

CVE-2022-35807 | Azure Site Recovery 特权提升漏洞 | 高危 |

CVE-2022-35821 | Azure Sphere 信息泄露漏洞 | 高危 |

CVE-2022-35760 | Microsoft ATA 端口驱动程序特权提升漏洞 | 高危 |

CVE-2022-35820 | Windows 蓝牙驱动程序特权提升漏洞 | 高危 |

CVE-2022-34692 | Microsoft Exchange 信息泄露漏洞 | 高危 |

CVE-2022-21980 | Microsoft Exchange Server 特权提升漏洞 | 严重 |

CVE-2022-21979 | Microsoft Exchange 信息泄露漏洞 | 高危 |

CVE-2022-24516 | Microsoft Exchange Server 特权提升漏洞 | 严重 |

CVE-2022-30134 | Microsoft Exchange 信息泄露漏洞 | 高危 |

CVE-2022-24477 | Microsoft Exchange Server 特权提升漏洞 | 严重 |

CVE-2022-34717 | Microsoft Office 远程代码执行漏洞 | 高危 |

CVE-2022-33648 | Microsoft Excel 远程代码执行漏洞 | 高危 |

CVE-2022-33631 | Microsoft Excel 安全功能绕过漏洞 | 高危 |

CVE-2022-35742 | Microsoft Outlook 拒绝服务漏洞 | 高危 |

CVE-2022-34713 | Microsoft Windows 支持诊断工具 (MSDT) 远程代码执行漏洞 | 高危 |

CVE-2022-35743 | Microsoft Windows 支持诊断工具 (MSDT) 远程代码执行漏洞 | 高危 |

CVE-2022-35752 | Windows SSTP远程代码执行漏洞 | 严重 |

CVE-2022-35753 | Windows SSTP远程代码执行漏洞 | 严重 |

CVE-2022-35769 | Windows 点对点协议 (PPP) 拒绝服务漏洞 | 高危 |

CVE-2022-34690 | Windows 传真服务特权提升漏洞 | 高危 |

CVE-2022-34696 | Windows Hyper-V 远程代码执行漏洞 | 严重 |

CVE-2022-35751 | Windows Hyper-V 特权提升漏洞 | 高危 |

CVE-2022-33640 | System Center Operations Manager:开放式管理基础架构 (OMI) 特权提升漏洞 | 高危 |

CVE-2022-35827 | Visual Studio 远程代码执行漏洞 | 高危 |

CVE-2022-35777 | Visual Studio 远程代码执行漏洞 | 高危 |

CVE-2022-35825 | Visual Studio 远程代码执行漏洞 | 高危 |

CVE-2022-35826 | Visual Studio 远程代码执行漏洞 | 高危 |

CVE-2022-30144 | Windows蓝牙服务远程代码执行漏洞 | 高危 |

CVE-2022-35750 | Win32k 特权提升漏洞 | 高危 |

CVE-2022-35757 | Windows Cloud Files Mini Filter 驱动程序提权漏洞 | 高危 |

CVE-2022-35771 | Windows Defender Credential Guard 特权提升漏洞 | 高危 |

CVE-2022-34705 | Windows Defender Credential Guard 特权提升漏洞 | 高危 |

CVE-2022-34710 | Windows Defender Credential Guard 信息泄露漏洞 | 高危 |

CVE-2022-34709 | Windows Defender Credential Guard 安全功能绕过漏洞 | 高危 |

CVE-2022-34704 | Windows Defender Credential Guard 信息泄露漏洞 | 高危 |

CVE-2022-34712 | Windows Defender Credential Guard 信息泄露漏洞 | 高危 |

CVE-2022-35746 | Windows 数字媒体接收器特权提升漏洞 | 高危 |

CVE-2022-35749 | Windows 数字媒体接收器特权提升漏洞 | 高危 |

CVE-2022-35795 | Windows 错误报告服务特权提升漏洞 | 高危 |

CVE-2022-35797 | Windows Hello 安全功能绕过漏洞 | 高危 |

CVE-2022-35748 | HTTP.sys 拒绝服务漏洞 | 高危 |

CVE-2022-35756 | Windows Kerberos 特权提升漏洞 | 高危 |

CVE-2022-35761 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-35768 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-34708 | Windows 内核信息泄露漏洞 | 高危 |

CVE-2022-34707 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-35804 | SMB 客户端和服务器远程代码执行漏洞 | 严重 |

CVE-2022-30197 | Windows 内核信息泄露漏洞 | 高危 |

CVE-2022-35758 | Windows 内核内存信息泄露漏洞 | 高危 |

CVE-2022-34706 | Windows 本地安全机构 (LSA) 特权提升漏洞 | 高危 |

CVE-2022-35759 | Windows 本地安全机构 (LSA) 拒绝服务漏洞 | 高危 |

CVE-2022-34715 | Windows 网络文件系统远程代码执行漏洞 | 高危 |

CVE-2022-33670 | Windows 分区管理驱动程序特权提升漏洞 | 高危 |

CVE-2022-34703 | Windows 分区管理驱动程序特权提升漏洞 | 高危 |

CVE-2022-30133 | Windows 点对点协议 (PPP) 远程代码执行漏洞 | 严重 |

CVE-2022-35747 | Windows 点对点协议 (PPP) 拒绝服务漏洞 | 高危 |

CVE-2022-35744 | Windows 点对点协议 (PPP) 远程代码执行漏洞 | 严重 |

CVE-2022-35793 | Windows 后台打印程序特权提升漏洞 | 高危 |

CVE-2022-35755 | Windows 后台打印程序特权提升漏洞 | 高危 |

CVE-2022-34301 | CERT/CC:CVE-2022-34301 Eurosoft 引导加载程序绕过 | 高危 |

CVE-2022-34302 | CERT/CC:CVE-2022-34302 New Horizon Data Systems Inc 引导加载程序绕过 | 高危 |

CVE-2022-34303 | CERT/CC:CVE-20220-34303 Crypto Pro 引导加载程序绕过 | 高危 |

CVE-2022-35745 | Windows SSTP远程代码执行漏洞 | 严重 |

CVE-2022-35766 | Windows SSTP远程代码执行漏洞 | 严重 |

CVE-2022-35794 | Windows SSTP远程代码执行漏洞 | 严重 |

CVE-2022-34701 | Windows SSTP拒绝服务漏洞 | 高危 |

CVE-2022-34714 | Windows SSTP远程代码执行漏洞 | 严重 |

CVE-2022-34702 | Windows SSTP远程代码执行漏洞 | 严重 |

CVE-2022-35767 | Windows SSTP远程代码执行漏洞 | 严重 |

CVE-2022-35762 | 存储空间直接提升特权漏洞 | 高危 |

CVE-2022-35765 | 存储空间直接提升特权漏洞 | 高危 |

CVE-2022-35792 | 存储空间直接提升特权漏洞 | 高危 |

CVE-2022-35763 | 存储空间直接提升特权漏洞 | 高危 |

CVE-2022-35764 | 存储空间直接提升特权漏洞 | 高危 |

CVE-2022-35754 | 统一写入过滤器特权提升漏洞 | 高危 |

CVE-2022-30194 | Windows WebBrowser 控制远程代码执行漏洞 | 高危 |

CVE-2022-34699 | Windows Win32k 特权提升漏洞 | 高危 |

CVE-2022-35796 | Microsoft Edge(基于 Chromium)特权提升漏洞 | 低危 |

CVE-2022-33649 | Microsoft Edge(基于 Chromium)安全功能绕过漏洞 | 高危 |

CVE-2022-33636 | Microsoft Edge(基于 Chromium)远程代码执行漏洞 | 中危 |

CVE-2022-2618 | Chromium:CVE-2022-2618 内部结构中不受信任的输入验证不足 | 未知 |

CVE-2022-2616 | Chromium:CVE-2022-2616 Extensions API 中的不当实现 | 未知 |

CVE-2022-2617 | Chromium:CVE-2022-2617 在 Extensions API 中免费使用 | 未知 |

CVE-2022-2619 | Chromium:CVE-2022-2619 设置中不受信任的输入验证不足 | 未知 |

CVE-2022-2622 | Chromium:CVE-2022-2622 对安全浏览中不受信任的输入的验证不足 | 未知 |

CVE-2022-2623 | Chromium:CVE-2022-2623 在离线后免费使用 | 未知 |

CVE-2022-2621 | Chromium:CVE-2022-2621 在扩展中免费使用 | 未知 |

CVE-2022-2615 | Chromium:CVE-2022-2615 Cookie 中的策略执行不足 | 未知 |

CVE-2022-2604 | Chromium:CVE-2022-2604 在安全浏览中免费使用 | 未知 |

CVE-2022-2605 | Chromium:CVE-2022-2605 在 Dawn 中读取越界 | 未知 |

CVE-2022-2624 | Chromium:CVE-2022-2624 PDF 中的堆缓冲区溢出 | 未知 |

CVE-2022-2603 | Chromium:CVE-2022-2603 在多功能框中免费使用 | 未知 |

CVE-2022-2606 | Chromium:CVE-2022-2606 在托管设备 API 中免费使用 | 未知 |

CVE-2022-2612 | Chromium:CVE-2022-2612 键盘输入中的侧通道信息泄漏 | 未知 |

CVE-2022-2614 | Chromium:CVE-2022-2614 在登录流程中免费使用 | 未知 |

CVE-2022-2610 | Chromium:CVE-2022-2610 后台提取中的策略执行不足 | 未知 |

CVE-2022-2611 | Chromium:CVE-2022-2611 全屏 API 中的不适当实现 | 未知 |

0x02 处置建议

目前微软已发布相关安全更新,建议受影响的用户尽快修复。

(一) Windows update更新

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、更新完成后重启计算机,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

(二) 手动安装更新

Microsoft官方下载相应补丁进行更新。

8月安全更新下载链接:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Aug

补丁下载示例:

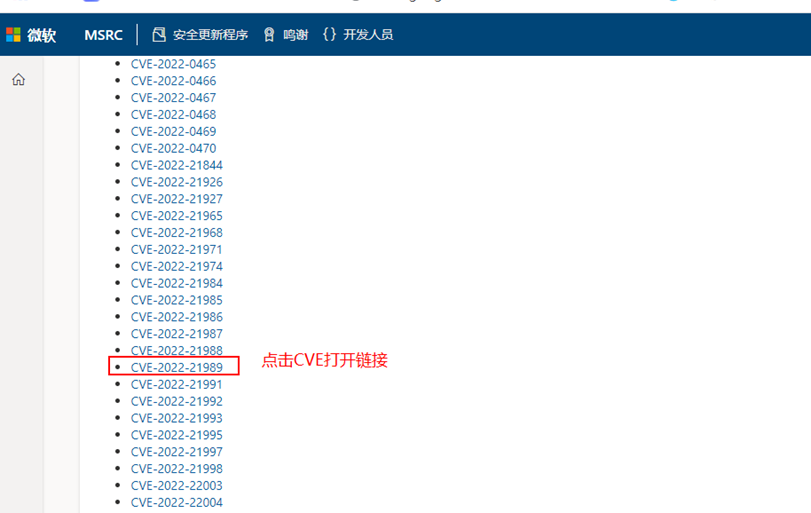

1.打开上述下载链接,点击漏洞列表中要修复的CVE链接。

例1:微软漏洞列表示例(2月)

2.在微软公告页面底部左侧【产品】选择相应的系统类型,点击右侧【下载】处打开补丁下载链接。

例2:CVE-2022-21989补丁下载示例

3.点击【安全更新】,打开补丁下载页面,下载相应补丁并进行安装。

例3:补丁下载界面

4.安装完成后重启计算机。

0x03 参考链接

https://msrc.microsoft.com/update-guide/releaseNote/2022-Aug

https://www.bleepingcomputer.com/news/microsoft/microsoft-august-2022-patch-tuesday-fixes-exploited-zero-day-121-flaws/

https://blog.qualys.com/vulnerabilities-threat-research/2022/08/09/august-2022-patch-tuesday

0x04 更新版本

版本 | 日期 | 修改内容 |

V1.0 | 2022-08-10 | 首次发布 |

0x05 附录

公司简介

启明星辰成立于1996年,是由留美博士严望佳女士创建的、拥有完全自主知识产权的信息安全高科技企业。是国内最具实力的信息安全产品、安全服务解决方案的领航企业之一。

公司总部位于北京市中关村软件园启明星辰大厦,公司员工近4000人,研发团队1200余人, 技术服务团队1300余人。在全国各省、市、自治区设立分支机构六十多个,拥有覆盖全国的销售体系、渠道体系和技术支持体系。公司于2010年6月23日在深圳中小板挂牌上市。(股票代码:002439)

多年来,启明星辰致力于提供具有国际竞争力的自主创新的安全产品和最佳实践服务,帮助客户全面提升其IT基础设施的安全性和生产效能,为打造和提升国际化的民族信息安全产业领军品牌而不懈努力。

关于我们

启明星辰安全应急响应中心主要针对重要安全漏洞的预警、跟踪和分享全球最新的威胁情报和安全报告。

关注以下公众号,获取全球最新安全资讯:

京公网安备11010802024551号

京公网安备11010802024551号