【漏洞通告】微软10月多个安全漏洞

发布时间 2022-10-120x00 漏洞概述

2022年10月11日,微软发布了10月安全更新,本次更新修复了包括2个0 day漏洞在内的84个安全漏洞(不包括10月3日修复的12个Microsoft Edge漏洞),其中有13个漏洞评级为“严重”。此外,Microsoft Exchange ProxyNotShell漏洞尚未修复。

0x01 漏洞详情

本次发布的安全更新涉及Active Directory Domain Services、Azure、Microsoft Office、Microsoft Office SharePoint、Windows Hyper-V、Visual Studio Code、Windows Active Directory Certificate Services、Windows Defender、Windows DHCP Client、Windows Group Policy、Windows Kernel、Windows NTFS、Windows NTLM、Windows Point-to-Point Tunneling Protocol、Windows TCP/IP和Windows Win32K等多个产品和组件。

本次修复的84个漏洞中,39个为提取漏洞,20个为远程代码执行漏洞,11个为信息泄露漏洞,8个为拒绝服务漏洞,2个为安全功能绕过漏洞,以及4个欺骗漏洞。

微软本次共修复了2个0 day漏洞,其中CVE-2022-41033已发现被积极利用,CVE-2022-41043已经公开披露。

CVE-2022-41033:Windows COM+ Event System Service特权提升漏洞

该漏洞的CVSSv3评分为7.8,成功利用该漏洞可以获得SYSTEM权限。目前该漏洞暂未公开披露,但已经检测到漏洞利用。

CVE-2022-41043:Microsoft Office 信息泄露漏洞

该漏洞影响了适用于 Mac 2021 的 Microsoft Office LTSC和适用于 Mac 的 Microsoft Office 2019,其CVSSv3评分为3.3,成功利用该漏洞可能会导致用户令牌或其它敏感信息被泄露。目前该漏洞暂未检测到漏洞利用,但已经被公开披露。

微软尚未在本次更新中修复Microsoft Exchange ProxyNotShell漏洞CVE-2022-41040(特权提升)和CVE-2022-41082(远程代码执行),但已经发布了相关安全指南,用户可应用指南中的缓解措施并等待官方补丁发布。

本次更新中值得关注的漏洞包括但不限于:

CVE-2022-37968:启用 Azure Arc 的 Kubernetes 集群连接特权提升漏洞

该漏洞的CVSSv3评分为10.0,影响了启用 Azure Arc 的 Kubernetes 集群的集群连接功能,可能允许未经身份验证的用户提升其权限并可能获得对 Kubernetes 集群的管理控制权。此外,由于 Azure Stack Edge 允许客户通过 Azure Arc 在其设备上部署 Kubernetes 工作负载,因此 Azure Stack Edge 设备也容易受到该漏洞的影响。

CVE-2022-37976:Active Directory 证书服务特权提升漏洞

该漏洞的CVSSv3评分为8.8,只有当 Active Directory 证书服务在域上运行时,系统才容易受到攻击,成功利用此漏洞可以获得域管理员权限。该漏洞影响了多个Windows Server版本,受影响用户可及时安装更新。

CVE-2022-41038:Microsoft SharePoint Server 远程代码执行漏洞

该漏洞的CVSSv3评分为8.8,通过目标网站的身份验证并有权在 SharePoint 中使用管理列表的用户可以在 SharePoint Server 上远程执行代码。

CVE-2022-38048:Microsoft Office 远程代码执行漏洞

该漏洞的CVSSv3评分为7.8,利用该漏洞需与用户交互。该漏洞影响了多个版本的Microsoft Office 2013、Microsoft Office 2016、Microsoft Office 2019、Microsoft Office LTSC和Microsoft 365 企业应用。

微软10月更新涉及的完整漏洞列表如下:

CVE ID | CVE 标题 | 严重性 |

CVE-2022-37968 | 启用 Azure Arc 的 Kubernetes 集群连接特权提升漏洞 | 严重 |

CVE-2022-38048 | Microsoft Office 远程代码执行漏洞 | 严重 |

CVE-2022-41038 | Microsoft SharePoint Server 远程代码执行漏洞 | 严重 |

CVE-2022-37979 | Windows Hyper-V 特权提升漏洞 | 严重 |

CVE-2022-37976 | Active Directory 证书服务特权提升漏洞 | 严重 |

CVE-2022-34689 | Windows CryptoAPI 欺骗漏洞 | 严重 |

CVE-2022-33634 | Windows 点对点隧道协议远程代码执行漏洞 | 严重 |

CVE-2022-22035 | Windows 点对点隧道协议远程代码执行漏洞 | 严重 |

CVE-2022-24504 | Windows 点对点隧道协议远程代码执行漏洞 | 严重 |

CVE-2022-38047 | Windows 点对点隧道协议远程代码执行漏洞 | 严重 |

CVE-2022-41081 | Windows 点对点隧道协议远程代码执行漏洞 | 严重 |

CVE-2022-30198 | Windows 点对点隧道协议远程代码执行漏洞 | 严重 |

CVE-2022-38000 | Windows 点对点隧道协议远程代码执行漏洞 | 严重 |

CVE-2022-38042 | Active Directory 域服务特权提升漏洞 | 高危 |

CVE-2022-38017 | StorSimple 8000 系列特权提升漏洞 | 高危 |

CVE-2022-37987 | Windows 客户端服务器运行时子系统 (CSRSS) 特权提升漏洞 | 高危 |

CVE-2022-37989 | Windows 客户端服务器运行时子系统 (CSRSS) 特权提升漏洞 | 高危 |

CVE-2022-37986 | Windows Win32k 特权提升漏洞 | 高危 |

CVE-2022-38051 | Windows 图形组件特权提升漏洞 | 高危 |

CVE-2022-37997 | Windows 图形组件特权提升漏洞 | 高危 |

CVE-2022-37985 | Windows 图形组件信息泄露漏洞 | 高危 |

CVE-2022-33635 | Windows GDI+ 远程代码执行漏洞 | 高危 |

CVE-2022-38001 | Microsoft Office 欺骗漏洞 | 高危 |

CVE-2022-41043 | Microsoft Office 信息泄露漏洞 | 高危 |

CVE-2022-38053 | Microsoft SharePoint Server 远程代码执行漏洞 | 高危 |

CVE-2022-41036 | Microsoft SharePoint Server 远程代码执行漏洞 | 高危 |

CVE-2022-41037 | Microsoft SharePoint Server 远程代码执行漏洞 | 高危 |

CVE-2022-41031 | Microsoft Word 远程代码执行漏洞 | 高危 |

CVE-2022-38049 | Microsoft Office Graphics 远程代码执行漏洞 | 高危 |

CVE-2022-37982 | Microsoft WDAC OLE DB provider for SQL Server 远程代码执行漏洞 | 高危 |

CVE-2022-38031 | Microsoft WDAC OLE DB provider for SQL Server 远程代码执行漏洞 | 高危 |

CVE-2022-41032 | NuGet 客户端特权提升漏洞 | 高危 |

CVE-2022-37965 | Windows 点对点隧道协议拒绝服务漏洞 | 高危 |

CVE-2022-35829 | Service Fabric Explorer 欺骗漏洞 | 高危 |

CVE-2022-41042 | Visual Studio Code 信息泄露漏洞 | 高危 |

CVE-2022-41034 | Visual Studio Code 远程代码执行漏洞 | 高危 |

CVE-2022-41083 | Visual Studio Code 特权提升漏洞 | 高危 |

CVE-2022-37978 | Windows Active Directory 证书服务安全功能绕过 | 高危 |

CVE-2022-38029 | Windows ALPC 特权提升漏洞 | 高危 |

CVE-2022-38044 | Windows CD-ROM 文件系统驱动程序远程代码执行漏洞 | 高危 |

CVE-2022-41033 | Windows COM+ 事件系统服务特权提升漏洞 | 高危 |

CVE-2022-38021 | Connected User Experiences and Telemetry特权提升漏洞 | 高危 |

CVE-2022-37971 | Microsoft Windows Defender 特权提升漏洞 | 高危 |

CVE-2022-38026 | Windows DHCP 客户端信息泄露漏洞 | 高危 |

CVE-2022-37980 | Windows DHCP 客户端特权提升漏洞 | 高危 |

CVE-2022-38025 | Windows 分布式文件系统 (DFS) 信息泄露漏洞 | 高危 |

CVE-2022-37970 | Windows DWM 核心库特权提升漏洞 | 高危 |

CVE-2022-37983 | Microsoft DWM 核心库特权提升漏洞 | 高危 |

CVE-2022-37981 | Windows 事件日志记录服务拒绝服务漏洞 | 高危 |

CVE-2022-37975 | Windows 组策略特权提升漏洞 | 高危 |

CVE-2022-37994 | Windows 组策略首选项客户端特权提升漏洞 | 高危 |

CVE-2022-37993 | Windows 组策略首选项客户端特权提升漏洞 | 高危 |

CVE-2022-37999 | Windows 组策略首选项客户端特权提升漏洞 | 高危 |

CVE-2022-38036 | Internet 密钥交换 (IKE) 协议拒绝服务漏洞 | 高危 |

CVE-2022-37988 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-38037 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-37990 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-38038 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-38039 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-37995 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-37991 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-38022 | Windows 内核特权提升漏洞 | 高危 |

CVE-2022-38016 | Windows 本地安全机构 (LSA) 特权提升漏洞 | 高危 |

CVE-2022-37977 | 本地安全机构子系统服务 (LSASS) 拒绝服务漏洞 | 高危 |

CVE-2022-37973 | Windows 本地会话管理器 (LSM) 拒绝服务漏洞 | 高危 |

CVE-2022-37998 | Windows 本地会话管理器 (LSM) 拒绝服务漏洞 | 高危 |

CVE-2022-37996 | Windows 内核内存信息泄露漏洞 | 高危 |

CVE-2022-35770 | Windows NTLM 欺骗漏洞 | 高危 |

CVE-2022-38040 | Microsoft ODBC 驱动程序远程代码执行漏洞 | 高危 |

CVE-2022-37974 | Windows Mixed Reality 开发者工具信息泄露漏洞 | 高危 |

CVE-2022-38032 | Windows 便携式设备枚举器服务安全功能绕过漏洞 | 高危 |

CVE-2022-38028 | Windows 后台打印程序特权提升漏洞 | 高危 |

CVE-2022-38003 | Windows 弹性文件系统特权提升 | 高危 |

CVE-2022-38041 | Windows 安全通道拒绝服务漏洞 | 高危 |

CVE-2022-38043 | Windows 安全支持提供程序接口信息泄露漏洞 | 高危 |

CVE-2022-38033 | Windows Server 可远程访问的注册表项信息泄露漏洞 | 高危 |

CVE-2022-38045 | Server Service Remote Protocol特权提升漏洞 | 高危 |

CVE-2022-38027 | Windows 存储特权提升漏洞 | 高危 |

CVE-2022-33645 | Windows TCP/IP 驱动程序拒绝服务漏洞 | 高危 |

CVE-2022-38030 | Windows USB 串行驱动程序信息泄露漏洞 | 高危 |

CVE-2022-38046 | Web Account Manager信息泄露漏洞 | 高危 |

CVE-2022-38050 | Win32k 特权提升漏洞 | 高危 |

CVE-2022-37984 | Windows WLAN Service 特权提升漏洞 | 高危 |

CVE-2022-38034 | Windows Workstation Service特权提升漏洞 | 高危 |

CVE-2022-41035 | Microsoft Edge(基于 Chromium)欺骗漏洞 | 中危 |

CVE-2022-3311 | Chromium:CVE-2022-3311 在导入后免费使用 | 未知 |

CVE-2022-3313 | Chromium:CVE-2022-3313 全屏显示不正确的安全 UI | 未知 |

CVE-2022-3315 | Chromium:CVE-2022-3315 Blink 中的类型混淆 | 未知 |

CVE-2022-3370 | Chromium:CVE-2022-3370 在自定义元素中免费使用 | 未知 |

CVE-2022-3373 | Chromium:CVE-2022-3373 在V8中越界写入 | 未知 |

CVE-2022-3316 | Chromium:CVE-2022-3316 对安全浏览中不受信任的输入的验证不足 | 未知 |

CVE-2022-3317 | Chromium:CVE-2022-3317 Intents 中不受信任的输入验证不足 | 未知 |

CVE-2022-3310 | Chromium:CVE-2022-3310 自定义选项卡中的策略执行不足 | 未知 |

CVE-2022-3304 | Chromium:CVE-2022-3304 在 CSS 中免费后使用 | 未知 |

CVE-2022-3308 | Chromium:CVE-2022-3308 开发人员工具中的策略执行不足 | 未知 |

CVE-2022-3307 | Chromium:CVE-2022-3307 在媒体中免费后使用 | 未知 |

0x02 处置建议

目前微软已发布相关安全更新,建议受影响的用户尽快修复。

(一) Windows update更新

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、更新完成后重启计算机,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

(二) 手动安装更新

Microsoft官方下载相应补丁进行更新。

10月安全更新下载链接:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Oct

补丁下载示例:

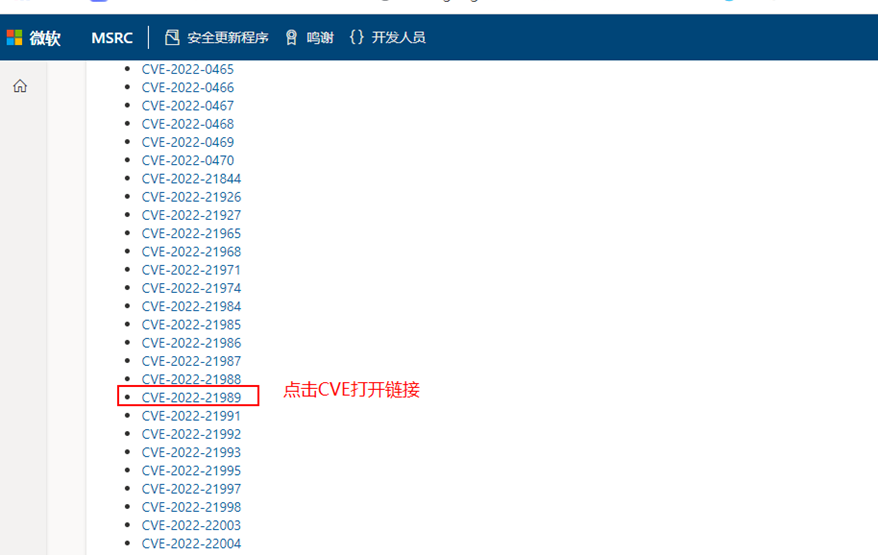

1.打开上述下载链接,点击漏洞列表中要修复的CVE链接。

例1:微软漏洞列表示例(2月)

2.在微软公告页面底部左侧【产品】选择相应的系统类型,点击右侧【下载】处打开补丁下载链接。

例2:CVE-2022-21989补丁下载示例

3.点击【安全更新】,打开补丁下载页面,下载相应补丁并进行安装。

例3:补丁下载界面

4.安装完成后重启计算机。

0x03 参考链接

https://msrc.microsoft.com/update-guide/releaseNote/2022-Oct

https://www.bleepingcomputer.com/news/microsoft/microsoft-october-2022-patch-tuesday-fixes-zero-day-used-in-attacks-84-flaws/

https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

0x04 版本信息

版本 | 日期 | 修改内容 |

V1.0 | 2022-10-12 | 首次发布 |

0x05 附录

公司简介

启明星辰成立于1996年,是由留美博士严望佳女士创建的、拥有完全自主知识产权的信息安全高科技企业。是国内最具实力的信息安全产品、安全服务解决方案的领航企业之一。

公司总部位于北京市中关村软件园启明星辰大厦,公司员工近4000人,研发团队1200余人, 技术服务团队1300余人。在全国各省、市、自治区设立分支机构六十多个,拥有覆盖全国的销售体系、渠道体系和技术支持体系。公司于2010年6月23日在深圳中小板挂牌上市。(股票代码:002439)

多年来,启明星辰致力于提供具有国际竞争力的自主创新的安全产品和最佳实践服务,帮助客户全面提升其IT基础设施的安全性和生产效能,为打造和提升国际化的民族信息安全产业领军品牌而不懈努力。

关于我们

启明星辰安全应急响应中心主要针对重要安全漏洞的预警、跟踪和分享全球最新的威胁情报和安全报告。

关注以下公众号,获取全球最新安全资讯:

京公网安备11010802024551号

京公网安备11010802024551号