信息安全周报-2019年第4周

发布时间 2019-01-28本周安全态势综述

本周值得关注的网络安全事件是根据GDPR条例,法国数据监管机构对Google罚款5000万欧元;Linux包管理器apt/apt-get远程代码执行漏洞;美国多家赌博网站泄露1.08亿赌博信息,包括用户支付数据;针对Mac用户的大规模恶意广告活动,已感染约100万用户;PHP包管理器PEAR官网遭黑客入侵,安装文件被污染。

根据以上综述,本周安全威胁为中。

重要安全漏洞列表

Schneider Electric IIoT Monitor使用了硬编码密钥,允许远程攻击者利用漏洞提交特殊的请求,可绕过验证未授权访问。

http://www.schneider-electric.com/sites/corporate/en/support/

2. Adobe Acrobat和Reader CVE-2018-19722缓冲区溢出漏洞

Adobe Acrobat和Reader处理内存对象存在越界读漏洞,允许远程攻击者利用漏洞提交特殊的文件请求,可进行拒绝服务攻击或执行任意代码。

https://helpx.adobe.com/security/products/acrobat/apsb18-30.html

3. Advantech WebAccess/SCADA SQL注入漏洞

Advantech WebAccess/SCADA存在SQL注入漏洞,允许远程攻击者可以利用漏洞提交特殊的SQL请求,操作数据库,可获取敏感信息或执行任意代码。

https://support.advantech.com/support/DownloadSRDetail_New.aspx?SR_ID=1-MS9MJV&Doc_Source=Download

4. Cisco Small Business RV320和RV325 CVE-2019-1652命令注入漏洞

Cisco Small Business RV320和RV325处理HTTP POST请求漏洞,允许远程攻击者利用漏洞提交特殊的请求,以应用程序上下文执行任意命令。

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190123-rv-inject

5. PLC Wireless Router GPN2.4P21-C-CN无线密码访问漏洞

PLC Wireless Router GPN2.4P21-C-CN cgi-bin/webproc?getpage=html/index.html subpage=wlsecurity URI存在安全漏洞,允许远程攻击者利用漏洞提交特殊的请求,更改无线安全密码。

https://packetstormsecurity.com/files/151274/PLC-Wireless-Router-GPN2.4P21-C-CN-Incorrect-Access-Control.html

重要安全事件综述

根据欧盟于2018年5月生效的GDPR条例,法国数据保护监管机构CNIL对Google发出了5000万欧元(约合5700万美元)的罚单。CNIL称这笔罚款的原因是Google公司“缺乏透明度、信息不对称以及在个性化广告方面没有获得用户的有效同意”。这是CNIL依据GDPR开出的首张罚单。Google回应称“我们非常致力于满足人们对数据透明度的期望和GDPR的要求,我们正在研究决定我们接下来的步骤”。

原文链接:

https://thehackernews.com/2019/01/google-privacy-gdpr-fine.html

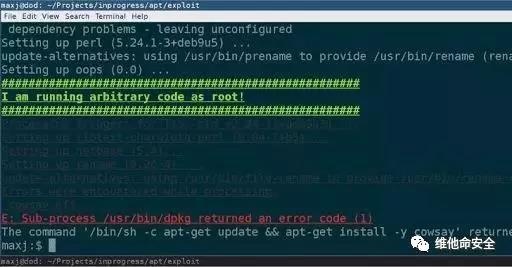

2、Linux包管理器apt/apt-get远程代码执行漏洞

原文链接:

https://thehackernews.com/2019/01/linux-apt-http-hacking.html

3、美国多家赌博网站泄露1.08亿赌博信息,包括用户支付数据

原文链接:

https://www.zdnet.com/article/online-casino-group-leaks-information-on-108-million-bets-including-user-details/

4、针对Mac用户的大规模恶意广告活动,已感染约100万用户

原文链接:

https://threatpost.com/malware-in-ad-based-images-targets-mac-users/141115/

5、PHP包管理器PEAR官网遭黑客入侵,安装文件被污染

原文链接:

https://thehackernews.com/2019/01/php-pear-hacked.html

声明:本资讯由启明星辰维他命安全小组翻译和整理

京公网安备11010802024551号

京公网安备11010802024551号