信息安全周报-2019年第42周

发布时间 2019-10-28>本周安全态势综述

2019年10月21日至27日共收录安全漏洞43个,值得关注的是Rittal Chiller SK 3232-Series未授权访问漏洞; Xiaomi Mi WiFi R3G命令注入漏洞;Google Chrome Blink CVE-2019-13700缓冲区溢出漏洞;PHP fpm_main.c env_path_info下溢远程代码执行漏洞;Fortinet FortiMail web console不正确访问控制漏洞。

本周值得关注的网络安全事件是研究人员披露存在4年的Linux Wi-Fi缓冲区溢出漏洞;Avast遭黑客入侵,攻击者试图向CCleaner注入恶意代码;趋势科技ATTK工具包存在任意代码执行漏洞;CyberX发布全球物联网/ICS风险报告(2020版);Avast、AVG和Avira杀毒软件存在DLL劫持漏洞。

>重要安全漏洞列表

Rittal Chiller SK 3232-Series WEB接口存在安全漏洞,允许远程攻击者利用漏洞提交特殊的请求,未授权更改配置,打开或关闭制冷设备。

https://www.us-cert.gov/ics/advisories/icsa-19-297-01

2. Xiaomi Mi WiFi R3G命令注入漏洞

Xiaomi Mi WiFi R3G备份文件上传处理存在安全漏洞,允许远程攻击者利用漏洞提交特殊的请求,可执行任意OS命令。

https://github.com/UltramanGaia/Xiaomi_Mi_WiFi_R3G_Vulnerability_POC/blob/master/remote_command_execution_vulnerability.py

3. Google Chrome Blink CVE-2019-13700缓冲区溢出漏洞

Google Chrome Blink存在缓冲区溢出漏洞,允许远程攻击者利用漏洞提交特殊的WEB请求,诱使用户解析,可使应用程序崩溃或者执行任意代码。

https://chromereleases.googleblog.com/2019/10/stable-channel-update-for-desktop_22.html

4. PHP fpm_main.c env_path_info下溢远程代码执行漏洞

在使用Nginx + php-fpm服务器时,fastcgi_split_path_info处理%0a时遇到换行符 \n 导致PATH_INFO为空。而php-fpm在处理 PATH_INFO为空的情况下,存在逻辑缺陷,允许远程攻击者利用漏洞提交特殊的请求,可使应用程序崩溃或执行任意代码。

https://lab.wallarm.com/php-remote-code-execution-0-day-discovered-in-real-world-ctf-exercise/

5. Fortinet FortiMail web console不正确访问控制漏洞

Fortinet FortiMail web console存在不正确访问控制漏洞,允许远程攻击者利用漏洞提交特殊的请求,提升权限。

https://fortiguard.com/psirt/FG-IR-19-237

>重要安全事件综述

Github首席安全工程师Nico Waisman发现Linux rtlwifi驱动程序中存在一个具有4年历史的严重漏洞(CVE-2019-17666),攻击者可利用该漏洞入侵易受攻击的系统。rtlwifi驱动程序用于允许Realtek Wi-Fi模块与Linux系统进行通信,攻击者可能利用长度不正确的数据包触发缓冲区溢出,使得Linux崩溃或是远程执行代码。据称该漏洞影响了Linux版本5.3.6,该问题自从2015年以来就一直存在。Linux内核团队已经开发了一个正在修订的修复补丁,但该补丁尚未包含在Linux内核中。

原文链接:

https://threatpost.com/critical-linux-wi-fi-bug-system-compromise/149325/

2、Avast遭黑客入侵,攻击者试图向CCleaner注入恶意代码

原文链接:

https://www.bleepingcomputer.com/news/security/hackers-breach-avast-antivirus-network-through-insecure-vpn-profile/

3、趋势科技ATTK工具包存在任意代码执行漏洞

研究人员发现趋势科技防威胁工具包(ATTK)存在一个任意代码执行漏洞(CVE-2019-9491),攻击者可利用此漏洞在目标Windows系统上运行恶意软件。根据趋势科技发布的安全公告,如果恶意软件作者凑巧将恶意软件命名为cmd.exe或regedit.exe,那么ATTK将会加载并运行该exe文件。由于ATTK是由经过验证的发行方签名的,因此可绕过任何MOTW安全警告,攻击者甚至可以将ATTK作为一种持久性机制。趋势科技现已将所有ATTK 更新至1.62.0.1223版本,但尚未公布技术细节。

原文链接:

https://securityaffairs.co/wordpress/92818/hacking/trend-micro-anti-threat-toolkit-flaw.html4、CyberX发布全球物联网/ICS风险报告(2020版)

根据CyberX的《全球物联网/ICS风险报告》2020版,许多工业企业中仍然存在过时的操作系统,这带来了严重的风险。该报告是基于全球1800多个工业企业环境中从2018年10月至2019年10月之间收集的数据。调查对象中有62%的设备运行的是过时且不受支持的Windows版本(例如Windows XP和2000),如果把即将在2020年1月停止支持的Windows 7计算在内,则这一数字上升至71%。CyberX还发现,在64%的情况下企业在网络传输中未对密码进行加密,这使得攻击者更容易截获密码。

原文链接:

https://www.securityweek.com/outdated-oss-still-present-many-industrial-organizations-report5、Avast、AVG和Avira杀毒软件存在DLL劫持漏洞

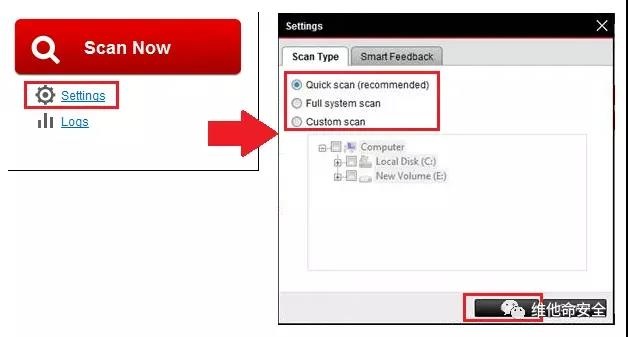

SafeBreach Labs安全研究人员发现Avast、AVG和Avira杀毒软件存在DLL劫持漏洞,可允许攻击者加载恶意DLL文件以绕过检测和提权。该漏洞(CVE-2019-17093)影响了版本19.8以下的所有Avast和AVG杀毒软件,漏洞原因是AVGSvc.exe试图在启动时加载DLL,但它在错误的文件夹中搜索文件(例如C:\Program Files\System32\),使得攻击者可以将同名DLL放入该文件夹中从而导致该DLL被以SYSTEM特权加载。研究人员在Avira Antivirus 2019中发现了类似的问题(CVE-2019-17449)。

原文链接:

https://www.securityweek.com/avast-avira-products-vulnerable-dll-hijacking

京公网安备11010802024551号

京公网安备11010802024551号