信息安全周报-2020年第02周

发布时间 2020-01-13

本周安全态势综述

2020年01月06日至12日共收录安全漏洞57个,值得关注的是Cisco Webex Video Mesh Software WEB命令注入漏洞; Mozilla Firefox Windows XPCVariant.cpp类型混淆代码执行漏洞;Android Realtek rtlwifi driver远程代码执行漏洞;Android Sound subsystem权限提升漏洞;Billion Smart Energy Router SG600R2命令执行漏洞。

本周值得关注的网络安全事件是Upstream Security发布2020版《汽车网络安全报告》;微软发布RDP暴力攻击分析报告,平均持续时间为2-3天;MITRE发布适用于工业控制系统的ATT&CK框架;微软修复Access中的信息泄露漏洞(CVE-2019-1463);Mozilla发布更新,修复Firefox 0day漏洞(CVE-2019-11707)。

根据以上综述,本周安全威胁为中。

重要安全漏洞列表

1. Cisco Webex Video Mesh Software WEB命令注入漏洞

Cisco Webex Video Mesh Software releases WEB接口存在安全漏洞,允许通过验证的远程攻击者可以利用漏洞提交特殊的请求,以ROOT权限执行任意命令。

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200108-webex-video

2. Mozilla Firefox Windows XPCVariant.cpp类型混淆代码执行漏洞

Mozilla Firefox XPCVariant.cpp存在类型混淆漏洞,允许远程攻击者可以利用漏洞提交特殊的WEB请求,诱使用户解析,可使应用程序崩溃或执行任意代码。

https://www.mozilla.org/en-US/security/advisories/mfsa2020-02/

3. Android Realtek rtlwifi driver远程代码执行漏洞

Android Realtek rtlwifi driver存在未明安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,以系统权限上下文执行任意代码。

https://source.android.google.cn/security/bulletin/2020-01-01

4. Android Sound subsystem权限提升漏洞

Android Sound subsystem存在未明安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可提升权限。

https://source.android.google.cn/security/bulletin/2020-01-01

5. Billion Smart Energy Router SG600R2命令执行漏洞

Billion Smart Energy Router SG600R2包含system_command.asp脚本以root权限执行,允许远程攻击者利用漏洞提交特殊的请求,可以root权限执行任意命令。

https://github.com/InnotecSystem/Device-Reversing/wiki/Firmware-Inspection

重要安全事件综述

1、Upstream Security发布2020版《汽车网络安全报告》

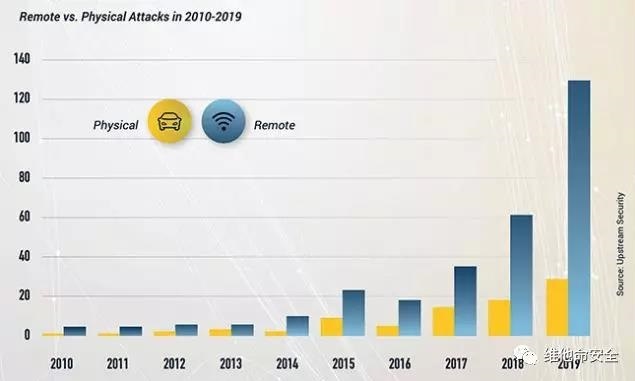

Upstream Security2020版《汽车网络安全报告》基于对过去十年中367起公开报告的汽车网络安全事件进行分析,重点强调了2019年期间发现的漏洞与见解。该报告指出,互联网汽车已在接管汽车市场,目前已有3.3亿辆互联网汽车,这意味着每次攻击的潜在破坏力成倍增长,大规模的攻击事件可能会破坏整个城市,甚至导致灾难性的生命损失。自2016年以来,每年汽车网络安全事件的数量增长了605%,仅2019年一年就增长了一倍以上。在2019年,有57%的事件是由网络罪犯进行的,其目的是破坏业务、窃取金钱或索要赎金。仅有38%是研究人员的报告,其目的向公司和消费者警告发现的漏洞。

原文链接:

https://www.helpnetsecurity.com/2020/01/06/automotive-cybersecurity-incidents/

2、微软发布RDP暴力攻击分析报告,平均持续时间为2-3天

微软发布了一份针对RDP暴力攻击的分析报告,该项研究是基于从超过4.5万个安装了免费Microsoft Defender ATP的工作站上收集的数据。这些数据与失败和成功的RDP登录事件有关(分别是ID为4265和4264的Windows事件),并且涉及用户/攻击者可能使用的用户名详细信息,数据收集了几个月的时间。微软在报告中表示,最近观察到的RDP暴力攻击平均持续2-3天,约90%的案例持续时间在一周内,只有不到5%的案例持续时间在两周或以上。约有0.08%的RDP暴力攻击成功进行了登录。

原文链接:

https://www.microsoft.com/security/blog/2019/12/18/data-science-for-cybersecurity-a-probabilistic-time-series-model-for-detecting-rdp-inbound-brute-force-attacks/

3、MITRE发布适用于工业控制系统的ATT&CK框架

本周二MITER发布了其ATT&CK框架的初始版本,该版本重点关注了针对工业控制系统(ICS)的恶意攻击者使用的策略和技术。旨在帮助关键基础设施和其他使用ICS的组织评估其网络风险。除了提供攻击策略和技术矩阵外,还介绍了攻击技术的细节、攻击者使用的恶意软件以及已知的针对ICS的犯罪团伙。它还包括一个资产类别,用于帮助组织了解可应用于其环境的技术。此版本描述了81种攻击技术、17种恶意软件、10个犯罪团伙和7种资产。

原文链接:

https://www.securityweek.com/mitre-releases-attck-knowledge-base-industrial-control-systems

4、微软修复Access中的信息泄露漏洞(CVE-2019-1463)

电子邮件安全公司Mimecast透露,Microsoft Access中的信息泄露漏洞可能导致系统内存中的敏感数据被无意中保存在数据库文件中。该漏洞(CVE-2019-1463)被称为MDB Leaker,与“应用程序对系统内存的不当管理”有关,它可能导致未初始化的内存元素的内容保存到Microsoft Access MDB文件中。尽管这些数据可能毫无用处,但它也可能包含高度敏感的信息,例如密码、Web请求、证书以及域或用户数据。Mimecast表示目前不会发布有关CVE-2019-1463的任何技术信息,也没有证据表明该漏洞已在野外被利用。微软已在2019年12月的补丁更新中修复了该漏洞,根据微软的说法,该漏洞会影响Office 2010、2013、2016、2019和365 ProPlus。

原文链接:

https://www.securityweek.com/microsoft-access-files-could-include-unintentionally-saved-sensitive-data

5、Mozilla发布更新,修复Firefox 0day漏洞(CVE-2019-11707)

Mozilla发布了Firefox 72.0.1和Firefox ESR 68.4.1,修复已在野外被积极利用的0day(CVE-2019-11707)。该漏洞被归类为类型混淆漏洞,影响了IonMonkey JIT编译器,根据Mozilla的安全公告,IonMonkey JIT编译器中用于设置数组元素的别名信息不正确,可能会导致类型混淆。潜在攻击者可通过将用户重定向至恶意网页来触发该漏洞,导致代码执行或触发崩溃。美国CISA也发出警告称攻击者可能利用此漏洞来控制受影响的系统,并建议用户查看Mozilla安全通报和应用安全更新。

原文链接:

https://www.bleepingcomputer.com/news/security/mozilla-firefox-7201-patches-actively-exploited-zero-day/

京公网安备11010802024551号

京公网安备11010802024551号