信息安全周报-2020年第04周

发布时间 2020-02-04> 本周安全态势综述

2020年01月20日至26日共收录安全漏洞42个,值得关注的是Cisco Webex Video Mesh WEB接口任意命令执行漏洞; Ruckus Wireless Unleashed emfd任意OS命令执行漏洞;Trustwave ModSecurity Transaction::addRequestHeader拒绝服务漏洞;Honeywell Maxpro VMS & NVR反序列化代码执行漏洞;Philips Hue Bridge ZCL堆溢出漏洞。

本周值得关注的网络安全事件是美国国家标准技术研究院发布隐私风险管理框架1.0版;GDPR监管机构迄今为止已罚款1.26亿美元;微软泄露2.5亿条呼叫中心记录,客户邮箱及IP地址暴露;研究人员披露FortiSIEM中的硬编码SSH密钥漏洞;苹果发布透明度报告,披露各国政府请求苹果用户数据情况。

根据以上综述,本周安全威胁为中。

>重要安全漏洞列表

1. Cisco Webex Video Mesh WEB接口任意命令执行漏洞

Cisco Webex Video Mesh WEB接口存在输入验证漏洞,允许通过验证的远程攻击者利用漏洞提交特殊的请求,可以root权限执行任意命令。

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200108-webex-video

2. Ruckus Wireless Unleashed emfd任意OS命令执行漏洞

Ruckus Wireless Unleashed emfd admin/_cmdstat.jsp不正确处理xcmd=import-category属性,允许远程攻击者利用漏洞提交特殊的POST请求,可以应用程序上下文执行任意OS命令。

https://fahrplan.events.ccc.de/congress/2019/Fahrplan/events/10816.html

3. Trustwave ModSecurity Transaction::addRequestHeader拒绝服务漏洞

Trustwave ModSecurity Transaction::addRequestHeader存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可进行拒绝服务攻击。

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/modsecurity-denial-of-service-details-cve-2019-19886/

4. Honeywell Maxpro VMS & NVR反序列化代码执行漏洞

Honeywell Maxpro VMS & NVR处理WEB请求存在反序列化漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可执行任意代码。

https://www.us-cert.gov/ics/advisories/icsa-20-021-01

5. Philips Hue Bridge ZCL堆溢出漏洞

Philips Hue Bridge处理超长ZCL字符串存在堆溢出漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可以应用程序上下文执行任意代码。

https://www2.meethue.com/en-us/support/release-notes/bridge

> 重要安全事件综述

1、美国国家标准技术研究院发布隐私风险管理框架1.0版

美国国家标准技术研究院(NIST)上周发布了隐私框架1.0版,该工具旨在帮助组织管理隐私风险。NIST于2019年9月发布了隐私框架初稿并收集公众意见,该机构最初希望在2019年底之前发布1.0版,但直到1月16日才正式发布。NIST隐私框架旨在通过关注三个主要方面来帮助各种规模和各个部门的组织管理隐私风险:在开发产品或服务时要考虑到隐私、交流隐私惯例以及跨组织的协作。该框架包括三个主要部分:核心、概要和实现层。核心提供一组细化的活动和结果,其目的是实现内部沟通。概要层表示组织已确定核心职能、类别和子类别的优先级别。最后,实施层可帮助组织优化实现概要层所需的资源。

原文链接:

https://www.securityweek.com/nist-releases-framework-privacy-risk-management

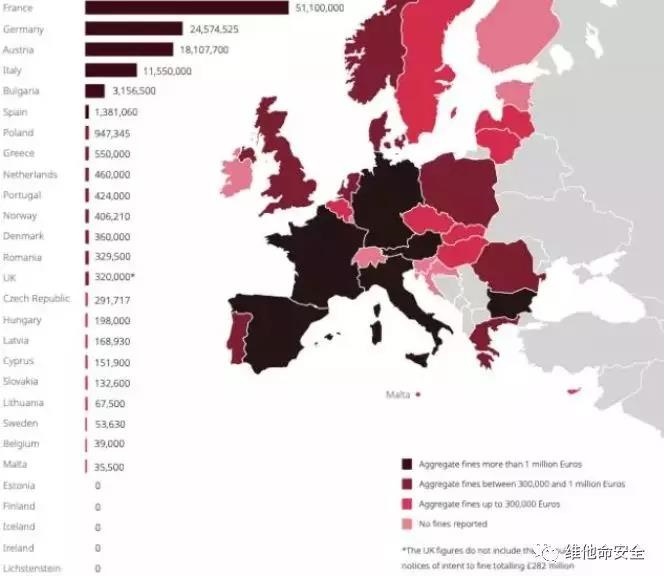

2、GDPR监管机构迄今为止已罚款1.26亿美元

一项新的调查发现,迄今为止监管机构已对数据泄露和其他GDPR侵权行为处以了价值1.26亿美元的罚款。根据DLA Piper的GDPR数据违规调查,数据保护监管机构在2018年5月25日至2020年1月27日期间对GDPR相关的罚款为1.14亿欧元(约合1.26亿美元/ 9,700万英镑)。这家国际律师事务所指出,法国、德国和奥地利的罚款总额最高,分别为5100万欧元,2450万欧元和1800万欧元。该报告并未涵盖英国信息专员办公室(ICO)对英国航空公司(British Airways)处以1.83亿英镑的GDPR罚款及对万豪国际公司(Marriott International)进行9990万英镑的GDPR罚款,因为截至报告完成时ICO尚未最终确定处以罚款。

原文链接:

https://www.tripwire.com/state-of-security/security-data-protection/gdpr-regulators-have-imposed-126m-in-fines-thus-far-finds-survey/

3、微软泄露2.5亿条呼叫中心记录,客户邮箱及IP地址暴露

去年年底,Comparitech的安全研究团队发现了几台服务器,每台服务器都包含与Microsoft支持代理和客户相同的2.5亿呼叫中心记录。这些记录所覆盖的时间段为2005年至2019年12月,其并没有使用密码保护或加密,这也意味着,任何可以访问互联网的人都可以对其进行访问。大多数个人身份信息已从记录中删除。但是,仍然存在大量以纯文本格式存储的信息,包括:客户电子邮件地址、IP地址、位置、CSS声明和案例的描述、Microsoft支持代理电子邮件、案例编号、案例解决方案,案例备注和标记为“机密”的内部注释。

原文链接:

https://www.infosecurity-magazine.com/news/microsoft-exposes-250-million-call/

4、研究人员披露FortiSIEM中的硬编码SSH密钥漏洞

Cybera的安全专家Andrew Klaus发现Fortinet安全信息和事件管理器 FortiSIEM中的硬编码SSH公钥漏洞,可被滥用于访问FortiSIEM Supervisor。该硬编码SSH密钥属于用户“tunneluser”。在所有安装之间都相同。使用此密钥的攻击者可以以该用户身份成功通过FortiSIEM Supervisor进行身份验证。虽然该用户的shell仅限于运行脚本/opt/phoenix/phscripts/bin/tunnelshell,SSH认证仍然是成功的。Fortinet发布安全公告称,该漏洞的编号是 CVE-2019-17659,它可导致拒绝服务。

原文链接:

https://securityaffairs.co/wordpress/96649/security/hardcoded-ssh-key-fortinet.html

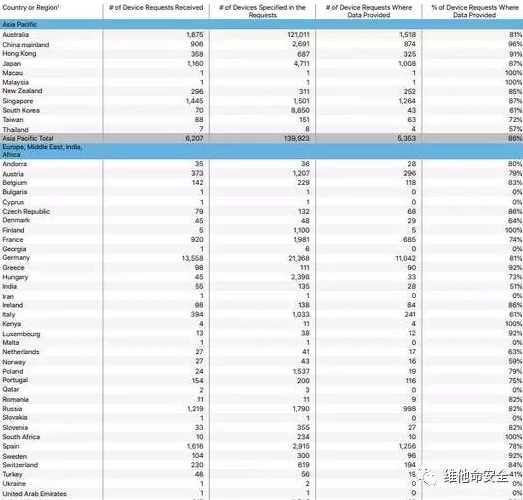

5、苹果发布透明度报告,披露各国政府请求苹果用户数据情况

1月18日,苹果周五发布了半年度透明度报告,披露了各国政府在全球范围内向其索取用户数据的次数。根据苹果发布的报告,在2019年1月1日至6月30日之间,各国政府提出了31778次设备请求,比2018年上半年增加了约500次。这类信息包括哪些用户与哪些设备相关联,以及购买、客户服务和维修信息。苹果在其中82%的时候满足了对方的要求。德国提出设备要求再次位居榜首,达到13558次,美国在6个月内提出了4796次设备请求。帐户请求(例如,有关iCloud和iTunes帐户的详细信息)在6个月内达到了6480次。苹果在85%的情况下都会提供详细信息。大部分账号请求来自美国,达到3619次。

原文链接:

https://www.apple.com/legal/transparency/pdf/requests-2019-H1-en.pdf

京公网安备11010802024551号

京公网安备11010802024551号