信息安全周报-2020年第14周

发布时间 2020-04-07> 本周安全态势综述

2020年03月30日至04月05日共收录安全漏洞52个,值得关注的是HAProxy hpack_dht_insert任意代码执行漏洞; CACAGOO Cloud Storage Intelligent Camera TV-288ZD-2MP telnet弱加密;Sonatype Nexus Repository NXRM CVE-2020-10199未明代码执行漏洞;Google Kubernetes API Server YAML解析拒绝服务漏洞;pam-krb5 Kerberos缓冲区溢出漏洞。

本周值得关注的网络安全事件是研究人员披露影响4G及5G电信网络的DoS漏洞;勒索软件Dharma源代码在暗网论坛出售;伊朗非官方Telegram应用泄露4200万用户记录;在线备份公司SOS Online Backup泄露1.35亿条记录;Zoom macOS客户端两个0day可导致提升权限。

根据以上综述,本周安全威胁为中。

>重要安全漏洞列表

1. HAProxy hpack_dht_insert任意代码执行漏洞

HAProxy HPACK解码器hpack-tbl.c hpack_dht_insert存在任意字节写漏洞,允许远程攻击者利用漏洞提交特殊的请求,可使应用程序崩溃或可以应用程序上下文执行任意代码。

https://www.haproxy.org/download/2.1/src/CHANGELOG

2. CACAGOO Cloud Storage Intelligent Camera TV-288ZD-2MP telnet弱加密

CACAGOO Cloud Storage Intelligent Camera TV-288ZD-2MP TELNET服务存在安全漏洞,允许远程攻击者利用漏洞提交特殊的请求,可无需密码以ROOT权限访问系统。

https://insights.oem.avira.com/serious-security-flaws-uncovered-in-cacagoo-ip-cameras/

3. Sonatype Nexus Repository NXRM CVE-2020-10199未明代码执行漏洞

Sonatype Nexus Repository NXRM存在安全漏洞,允许拥有任意账户的远程攻击者可以利用漏洞提交特殊的请求,可以应用程序上下文执行任意代码。

https://support.sonatype.com/hc/en-us/articles/360044882533

4. Google Kubernetes API Server YAML解析拒绝服务漏洞

Google Kubernetes API Server解析恶意YAML负载存在安全漏洞,允许远程攻击者利用漏洞提交特殊的请求,可使服务程序崩溃,造成拒绝服务攻击。

https://groups.google.com/d/msg/kubernetes-announce/ALL9s73E5ck/4yHe8J-PBAAJ

5. pam-krb5 Kerberos缓冲区溢出漏洞

pam-krb5 Kerberos库处理存在缓冲区溢出漏洞,允许远程攻击者利用漏洞提交特殊的请求,可使应用程序崩溃或可执行任意代码。

https://www.auscert.org.au/bulletins/ESB-2020.1159/

> 重要安全事件综述

1、研究人员披露影响4G及5G电信网络的DoS漏洞

Positive Technologies的一项新研究表明,所有的4G和部分5G电信网络都易受到利用Diameter信令协议漏洞的DoS攻击。Diameter信令协议用于在4G网络中认证和授权消息分发,它是LTE中的关键组成部分,有助于互联网协议网络元素之间的转换和通信。该协议中的漏洞允许攻击者跟踪用户的位置并获取用户的敏感信息,随后利用这些信息拦截语音呼叫和绕过对移动服务的限制。研究人员称他们在2018年至2019年之间成功渗透到南美、亚洲、欧洲和非洲的28家电信运营商。此外,当5G网络建立在现有架构和协议之上时,这些安全漏洞将继续存在,攻击者可以继续跟踪用户的位置、获取敏感信息以及降级到3G网络等。

原文链接:

https://www.infosecurity-magazine.com/news/all-4g-networks-susceptible-to-dos/?&web_view=true

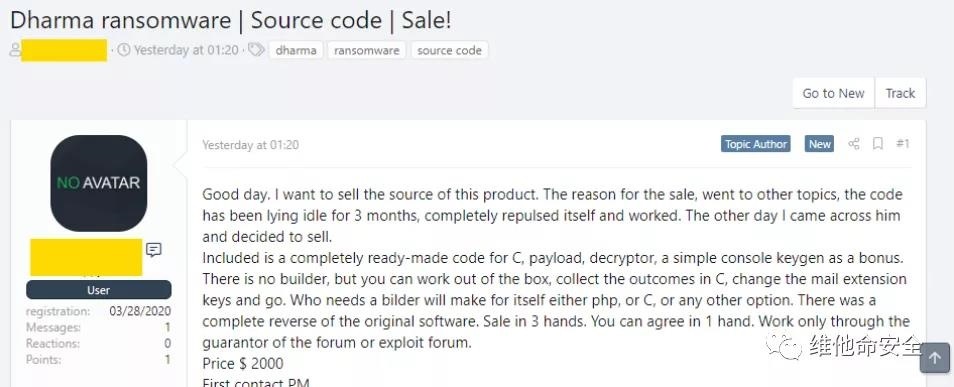

2、勒索软件Dharma源代码在暗网论坛出售

上周末期间,勒索软件Dharma的源代码在两个俄罗斯黑客论坛上出售,其售价低至2000美元。根据FBI在今年RSA会议上的一次演讲,Dharma是近年来获利第二多的勒索软件业务,在2016年11月至2019年11月之间获得了超过2400万美元的赎金支付。其源代码在黑客论坛上出售很可能会导致更广泛的泄露,进而在多个犯罪集团之间扩散,最终导致攻击激增。Dharma的加密方案非常先进,自2017年以来一直没有免费的解密工具。

原文链接:

https://www.zdnet.com/article/source-code-of-dharma-ransomware-pops-up-for-sale-on-hacking-forums/

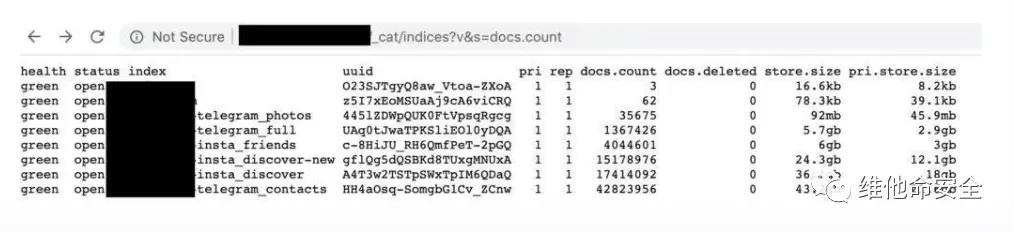

3、伊朗非官方Telegram应用泄露4200万用户记录

安全专家鲍勃·迪亚琴科(Bob Diachenko)发现伊朗非官方Telegram应用的4200万注册用户信息在网上泄露。伊朗于2018年初永久封锁了Telegram,因此许多用户转而使用非官方版本的Telegram。这些数据是由Hunting system团队在一个可公开访问的Elasticsearch集群上暴露的,在3月25日Diachenko向托管服务商报告了此事件后,该数据库已被关闭。Diachenko表示至少有一个用户已经访问了这些数据并将数据发布到了黑客论坛。泄露的记录包括用户的账户ID、用户名、电话号码、哈希及密钥。

原文链接:

https://securityaffairs.co/wordpress/100810/data-breach/unofficial-telegram-fork-leak.html

4、在线备份公司SOS Online Backup泄露1.35亿条记录

vpnMentor发现加利福尼亚州在线备份公司SOS Online Backup的一个可公开访问的数据库泄露超过1.35亿条记录。该数据库中包含近70GB与用户帐户相关的元数据,这包括结构、参考、描述性和管理性元数据,涵盖了SOS云服务的许多方面。此外,暴露的数据库中还包含个人识别信息,例如姓名、电子邮件、电话号码、业务详细信息(针对公司客户)和用户名。攻击者可能利用这些数据针对SOS及其客户发起各种欺诈攻击。

原文链接:

https://www.infosecurity-magazine.com/news/secure-backup-company-leaks-135/

5、Zoom macOS客户端两个0day可导致提升权限

研究人员在Zoom的macOS客户端中发现两个0day,漏洞可能允许本地、无特权攻击者获得root特权,并允许他们访问受害者的麦克风和摄像头。Jamf首席安全研究员Patrick Wardle发现了这两个漏洞,第一个漏洞源于Zoom安装程序使用AuthorizationExecuteWithPrivileges API在无用户交互的情况下进行安装,但该API由于没有验证在根目录下执行的二进制文件,实际上已经被Apple弃用。本地无特权的攻击者或恶意软件可能利用该漏洞提权至root。第二个漏洞与Zoom允许第三方库注入代码有关,攻击者可将恶意的第三方库加载到Zoom的进程/地址空间中,从而自动继承所有Zooms访问权限并最终获得摄像头和麦克风的控制权限。截至周四Zoom表示已经修复了这两个漏洞。

原文链接:

https://threatpost.com/two-zoom-zero-day-flaws-uncovered/154337/

京公网安备11010802024551号

京公网安备11010802024551号