信息安全周报-2020年第35周

发布时间 2020-09-01> 本周安全态势综述

2020年08月24日至30日共收录安全漏洞55个,值得关注的是Red Lion N-Tron未明接口漏洞;FasterXML jackson-databind br.com.anteros.dbcp.AnterosDBCPDataSource反序列化漏洞;Advantech iView DeviceTreeTable exportTaskMgrReport目录遍历代码执行漏洞;Foxit Studio Photo PSD越界写代码执行漏洞; Moog EXO Series EXVF5C-2管理控制台'statusbroadcast'任意命令执行漏洞。

本周值得关注的网络安全事件是Cisco发布安全更新,修复多个产品中的漏洞;Claroty发布2020年上半年ICS漏洞分析报告;印度旅游网站RailYatri因数据库配置错误泄露3700万条记录;微软修复Azure Sphere IoT平台中的4个漏洞;Cisco前员工认罪删除WebEx Teams的400多台虚拟机。

根据以上综述,本周安全威胁为中。

> 重要安全漏洞列表

1.Red Lion N-Tron未明接口漏洞

Red Lion N-Tron存在未文档化接口漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,以ROOT权限执行任意命令。

https://us-cert.cisa.gov/ics/advisories/icsa-20-240-01

2. FasterXML jackson-databind br.com.anteros.dbcp.AnterosDBCPDataSource反序列化漏洞

FasterXML jackson-databind br.com.anteros.dbcp.AnterosDBCPDataSource存在序列化漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可以应用程序上下文执行任意代码。

https://github.com/FasterXML/jackson-databind/issues/2814

3. Advantech iView DeviceTreeTable exportTaskMgrReport目录遍历代码执行漏洞

Advantech iView DeviceTreeTable exportTaskMgrReport存在目录遍历漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可以应用程序上下文读取系统文件或者执行任意代码。

https://www.zerodayinitiative.com/advisories/ZDI-20-1084/

4. Foxit Studio Photo PSD越界写代码执行漏洞

Foxit Studio Photo解析PSD文件存在越界写漏洞,允许远程攻击者可以利用漏洞提交特殊的文件请求,诱使用户解析,可以系统上下文执行任意代码。

https://www.zerodayinitiative.com/advisories/ZDI-20-1078/

5. Moog EXO Series EXVF5C-2管理控制台'statusbroadcast'任意命令执行漏洞

Moog EXO Series EXVF5C-2管理控制台'statusbroadcast'存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,使用'${IFS}'变量绕过限制,可以root权限执行任意命令。

https://ioactive.com/moog-exo-series-multiple-vulnerabilities/

> 重要安全事件综述

1、Cisco发布安全更新,修复多个产品中的漏洞

Cisco发布安全更新,以修复其多个产品中的漏洞。此次安全更新中修复的较为严重的漏洞为Treck IP堆栈中的漏洞Ripple20,这些漏洞可导致远程执行代码、拒绝服务(DoS)或信息泄露;用于Cisco ENCS 5400-W系列和CSP 5000-W系列的Cisco vWAAS默认凭据漏洞(CVE-2020-3446),可被利用以管理员权限访问NFVIS CLI;思科智能软件管理器(SSM On-Prem)本地特权升级漏洞(CVE-2020-3443)以及思科视频监控8000系列IP摄像机思科发现协议远程执行和拒绝服务漏洞(CVE-2020-3506和CVE-2020-3507)。

原文链接:

https://us-cert.cisa.gov/ncas/current-activity/2020/08/20/cisco-releases-security-updates

2、Claroty发布2020年上半年ICS漏洞分析报告

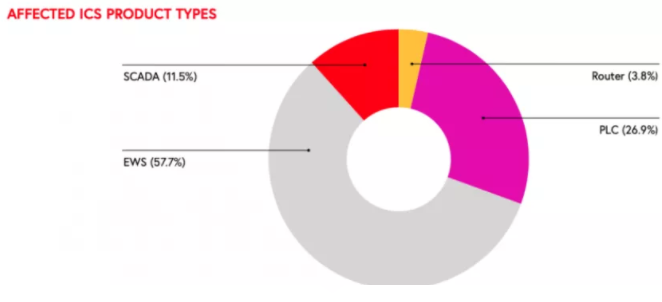

工业网络安全公司Claroty发布2020年上半年ICS漏洞分析报告。Claroty分析了新添加到国家漏洞数据库(NVD)中的365个ICS漏洞以及ICS-CERT(CISA)发布的通报中涵盖的385个漏洞。与2019年同期披露的漏洞数量相比,2020年上半年新增到NVD中的漏洞数量大约多出10%。在所识别的漏洞中,有70%以上的漏洞可被远程利用,有将近一半可用于远程执行代码,其中41%的漏洞可让攻击者读取应用程序数据,39%的漏洞可用于DoS攻击,37%的漏洞可绕过安全机制。

原文链接:

https://www.securityweek.com/over-70-ics-vulnerabilities-disclosed-first-half-2020-remotely-exploitable

3、印度旅游网站RailYatri因数据库配置错误泄露3700万条记录

SafetyDetectives 8月10日在网络上发现了RailYatri的没有密码保护的Elasticsearch服务器,泄露3700万条记录客户和公司数据,包括用户的全名、年龄、性别、实际和电子邮件地址、手机号码、预订详细信息、GPS位置以及姓名/支付卡的前四位和后四位。而在该公司对其数据进行保护之前,Meow机器人于8月12日对其发生攻击,删除了除1GB之外的所有数据(总共43 GB)。

原文链接:

https://www.infosecurity-magazine.com/news/travel-site-exposed-37m-records/

4、微软修复Azure Sphere IoT平台中的4个漏洞

微软发布漏洞补丁,修复Azure Sphere IoT平台中的4个漏洞。此次发布的补丁程序修复了2个远程代码执行漏洞和2个提权漏洞,这些漏洞都是由Cisco Talos的安全研究人员于7月份发现。第一个为READ_IMPLIES_EXEC personality未签名代码执行漏洞,第二个RCE漏洞存在于/proc/thread-self/ mem中。此外,权限访问控制功能中存在一个提权漏洞,而第二个提权漏洞存在于Azure Sphere 20.06的uid_map功能中。微软表示会确保解决这些问题并为客户提供更新,但是拒绝发布任何CVEs。

原文链接:

https://threatpost.com/four-more-bugs-patched-in-microsofts-azure-sphere-iot-platform/158643/

5、Cisco前员工认罪删除WebEx Teams的400多台虚拟机

思科前员工Sudhish Kasaba Ramesh认罪其删除了WebEx Teams的400多台虚拟机。据其认罪协议中称,其承认在离职5个月后的2018年9月24日,未经公司的许可有意访问思科的云基础架构,并从其自己的Google Cloud Project帐户中部署了一个代码,删除了思科WebEx Teams应用程序的456个虚拟机。据悉,该事件导致16000个WebEx Teams帐户被关闭了长达两个星期,Cisco花费了大约140万美元来恢复其应用受到的损害,并向受影响的客户退还了超过100万美元的款项。

原文链接:

https://threatpost.com/ex-cisco-employee-pleads-guilty-to-deleting-16k-webex-teams-accounts/158748/

京公网安备11010802024551号

京公网安备11010802024551号