启明星辰NFT:快让开!我来瞅瞅是谁在“密”道里通行

发布时间 2023-08-09入侵者通过使用加密通信,避免被传统安全工具检测和阻断,降低入侵成本,增加安全防御的难度。

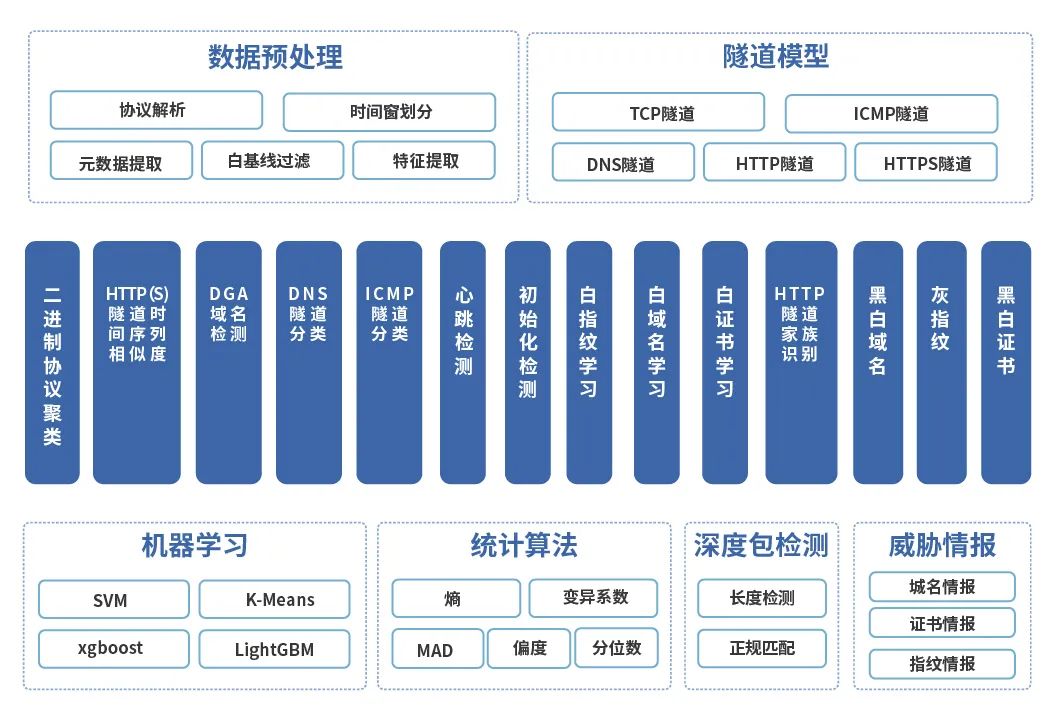

启明星辰通过对实战演练中常见的加密隐蔽隧道工具详细分析,结合自身实战演练经验,从每种隧道工具的协议入手,从工具原理出发,总结出各类隧道通用与个性化“行为特征”,并分类形成专用检测方法。

通过以“机器学习、统计算法、威胁情报、深度包检测”等技术为底座,启明星辰对隧道的“行为特征”进行全方位准确“描述”,形成了以“流行为分析、域名分析、证书分析、包特征分析、握手信息分析”的多模型综合决策体系。相关能力已在启明星辰全流量分析取证系统(NFT)完成落地,并在以往的实战演练中取得优秀战绩。

ICMP隧道

ICMP协议一般用于检测网络的可通性,是一种面向无连接的协议,用于在IP主机、路由器之间传递控制消息。

由于ICMP隧道的特殊性,防火墙往往对其限制较少或不加限制,ICMP隧道正是利用此特点进行控制命令和隐蔽数据的传输。

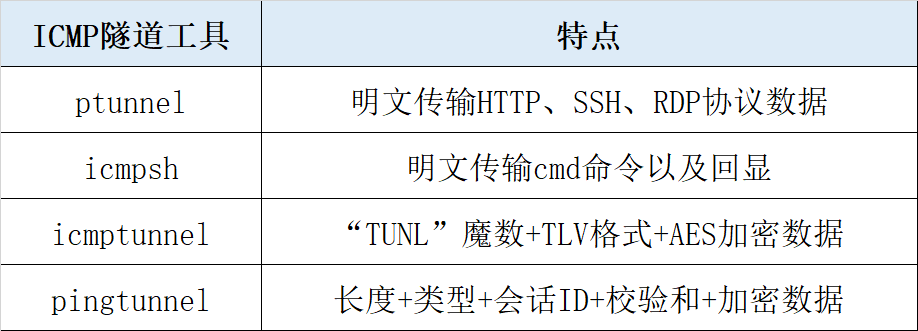

通过对多款ICMP隧道工具分析,启明星辰发现大多数隧道和正常ICMP数据传输具有明显差别,如:发送和接收数据不同,包含敏感字符、其他协议标志等。

常见ICMP隧道工具特点

基于上述特点,启明星辰构建了ICMP隧道检测模型,针对常见的ICMP隧道,检测率高达98%以上,误报率低于1%。

DNS隧道

DNS是互联网上非常重要的服务,主要用于域名与IP地址的相互转换。防火墙、入侵检测系统等处于可用性和用户友好考虑下,大都不会过滤DNS流量,这为DNS成为隐蔽信道载体创造了条件。

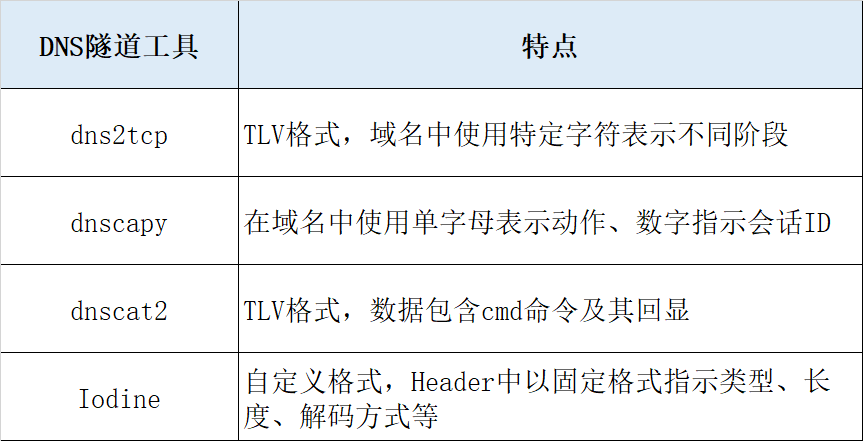

通过对多款DNS隧道工具分析,启明星辰发现DNS隧道在数据传输方面、交互行为方面都有明显的特点,如:特定格式或编码方式、请求域名长度较长、请求响应交互时间较长、请求频率较频繁等。

常见DNS隧道工具特点

基于上述特点,启明星辰从上下行交互特征、传输敏感信息的域名特征等出发构建DNS隧道检测模型,对于实战演练中常见的DNS隧道检测率达到95%以上,误报率低于5%。

虽然ICMP隧道和DNS隧道可以绕过防火墙或入侵检测产品,但由于其协议的限制,还是有足够有效的手段能够快速区分正常数据传输和隧道传输的。

于是,入侵者就将目光瞄准了能承载更丰富数据的HTTP协议,通过结合隐写加密技术,将隧道流量隐藏在正常的HTTP通信字段中,从而实现隐蔽传输数据的目的。

HTTP(S)隧道

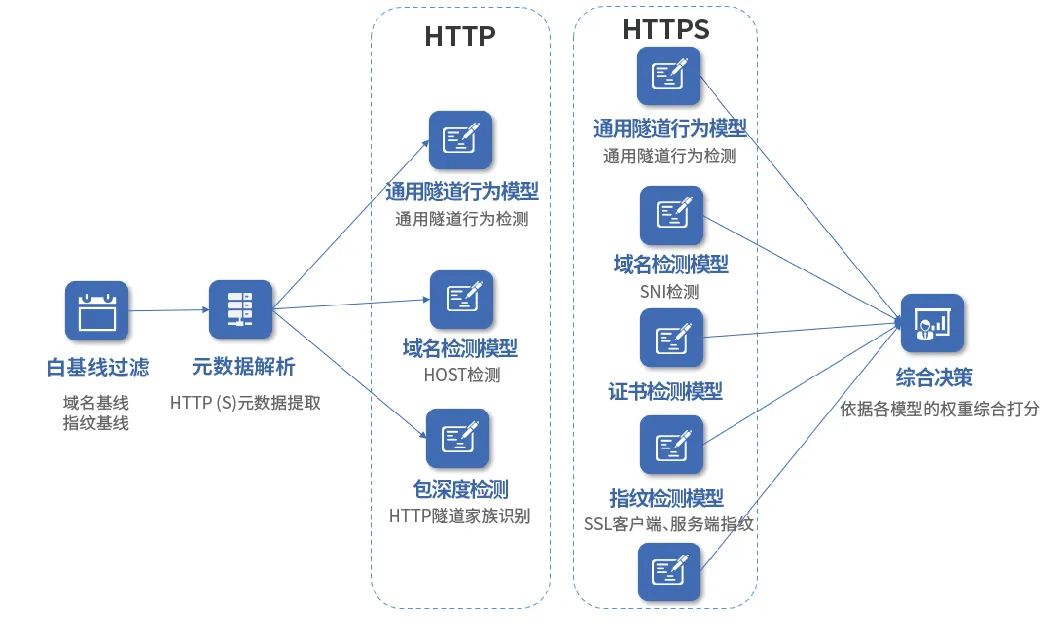

HTTPS隧道是HTTP隧道的加密升级版,可以利用TLS协议的特性更加充分地隐藏自己。由于HTTP(S)隧道的高度隐蔽性,单纯使用一种检测维度通常无法有效进行检测,需要采用多种检测手段进行综合决策。

总的来说,HTTP(S)隧道检测主要分为三个部分:预处理、多模型计算、综合决策。

预处理主要使用白基线过滤、协议过滤等方法、对于网络内的白业务流量进行基线过滤,对不符合HTTP(S)隧道的流量进行协议过滤。

在多模型计算中,综合使用时间序列检测模型、家族识别模型、证书检测模型、指纹检测模型等进行多维度计算。

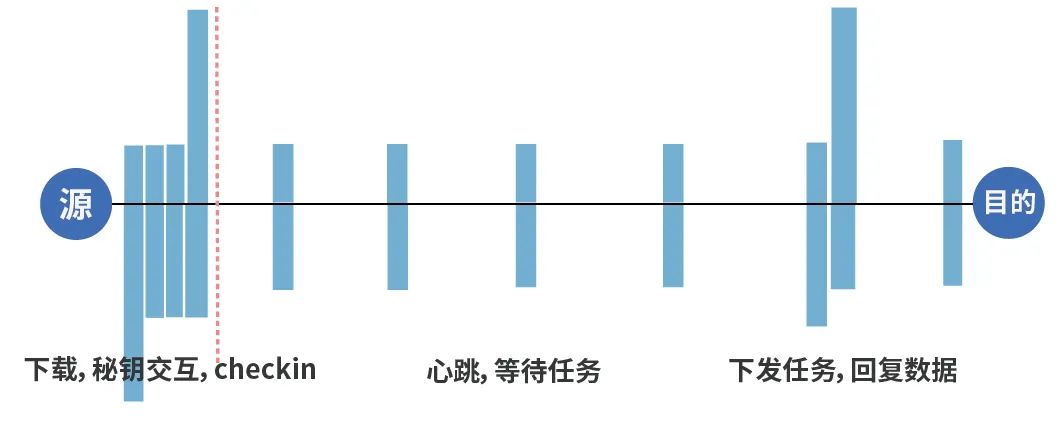

1、时间序列检测模型:主要针对HTTP(S)隧道的初始化过程、心跳过程进行检测,对不符合HTTP(S)隧道特点的流量进行过滤和识别。

2、家族检测模型:针对不同隧道家族的时间序列特点、包特点特征进行检测,进而识别出其归属于某种隧道家族的可能性。

3、证书检测模型:HTTPS隧道的搭建者对于证书普遍基于“易于获得、批量获得”的原则,针对这个特性,对易于获得的HTTPS证书“贴标签”,再结合域名模型、白流量基线等综合判定其是否为可疑流量。

4、指纹检测模型:主要针对TLS协议的握手信息进行提取,在对已有一些开源TLS指纹研究后发现:正常软件和HTTPS隧道TLS指纹通常具有一定的重复性,同一个应用TLS指纹在不同情况下指纹也有可能不同,一些隧道工具也增加了TLS指纹修改功能。针对上述问题,启明星辰针对已有的TLS指纹进行改造形成了更“抗变形、抗重复”的TLS指纹,能更有效、更精准地识别具体加密应用或HTTPS隧道。

加密攻击手段隐蔽,形式多样,危害性极大。启明星辰NFT内置多种加密攻击隧道分析模型,通过还原历史流量真实场景,帮助用户精准检测及抓取几十次加密隐蔽隧道攻击行为,并通过发现的隐蔽隧道线索,进行溯源分析,捕获多个0day漏洞,深得用户高度认可与青睐。

京公网安备11010802024551号

京公网安备11010802024551号