实测!启明星辰天珣EDR闭环狙击“海莲花”样本

发布时间 2025-11-12近期,高级持续性威胁(APT)组织“海莲花”(OceanLotus)再度活跃。其投放的新型样本采用高度隐蔽的攻击手法,对我国部分重点目标实施定向渗透,对企业和机构的数据安全构成严重威胁。

该样本主要采用以下四类技术手段:

一是隐蔽化植入:滥用合法MST流程,规避常规安全检测;

二是持久化驻留:通过注册表自启动项实现系统长期控制;

三是内存化执行:采用模块镂空等技术,对抗动静态分析;

四是模块化通信:依赖加密心跳包与C&C服务器通信,实现远程操控。

面对此类组织性强、手段隐蔽的APT攻击,实现从入侵感知到行为阻断的全链路防护,已成为终端安全的核心挑战。

本文基于启明星辰天珣EDR对“海莲花”最新样本的实测过程,介绍如何依托其“未知威胁感知、立体防护网络、快速应急响应、情报驱动进化”等能力,有效应对此类高级威胁。

系统篡改实时感知

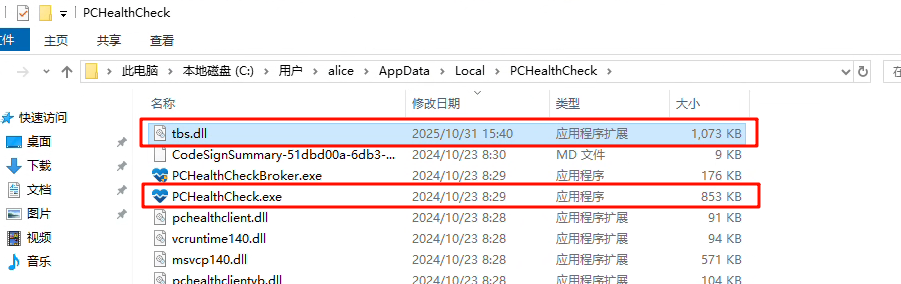

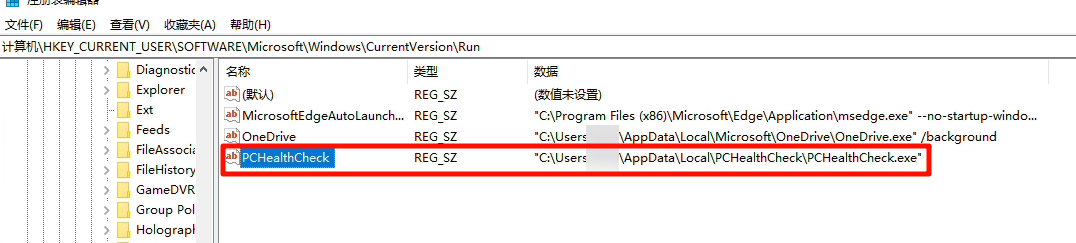

“海莲花”攻击者运行合法的WindowsPCHealthCheckSetup.msi安装包,该安装包会在%LOCALAPPDATA%中创建名为PCHealthCheck的文件夹,将安装包中的合法程序PCHealthCheck.exe复制至此。而攻击者在命令后半部分附加的mst文件会被解析,释放恶意模块tbs.dll到PCHealthCheck.exe所在文件夹,同时添加名为PCHealthCheck的自启动项,并将其指向PCHealthCheck.exe文件。基于此操作,可实现合法的PCHealthCheck.exe开机自启动,自动加载恶意的tbs.dll与攻击者进行通信,控制受害者机器。

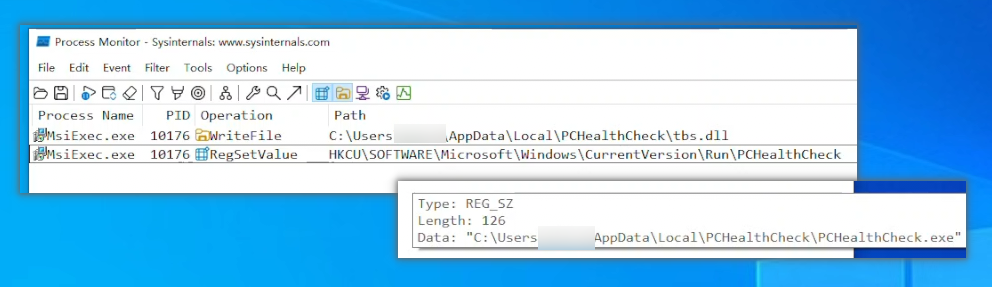

图1创建合法程序和恶意DLL模块

图2添加成功的注册表自启动项

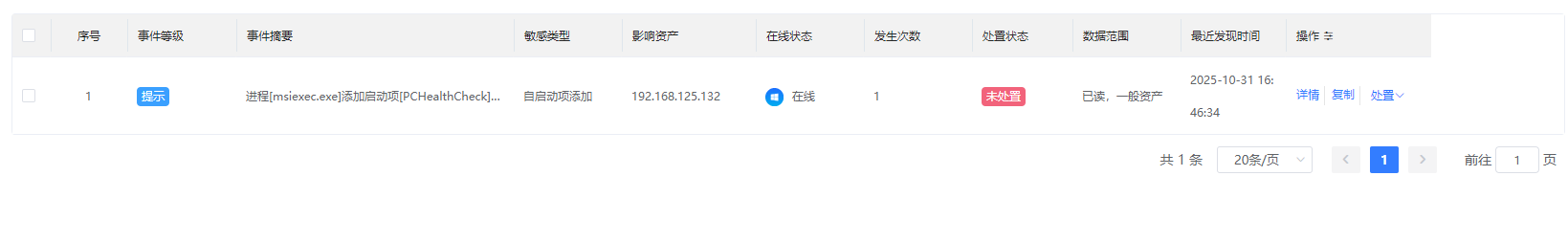

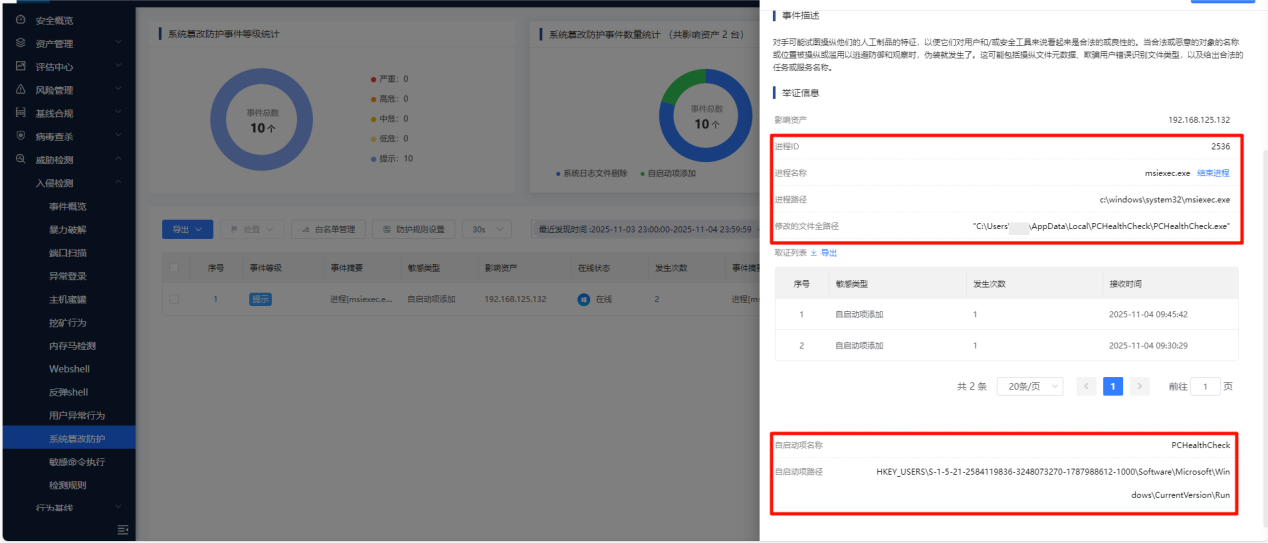

天珣EDR实时监控注册表自启动项、自启动文件夹、计划任务等系统关键位置变动,确保对篡改行为的实时响应。

如图3、图4所示,进程ID为2536的msiexec.exe进程将PCHealthCheck.exe添加为注册表自启动项,触发了天珣EDR系统篡改防护功能的自启动项增加告警,实时捕捉其持久化驻留企图,从攻击链第一步遏制其蔓延。

图3天珣EDR产生自启动项增加告警

图4天珣EDR自启动项增加告警详情

恶意行为智能识别与阻断

“海莲花”攻击者在使用msiexec安装PCHealthCheck时,会指定特殊的mst文件执行额外操作:释放恶意模块tbs.dll到PCHealthCheck.exe所在文件夹,添加名为PCHealthCheck的自启动项,并将其指向PCHealthCheck.exe文件。

图5MsiExec.exe解析mst文件后的写文件、注册表操作

天珣EDR依托内置行为引擎,可以对进程的文件行为、注册表项行为、进程行为等进行综合评估,一旦综合评估达到敏感行为规则阈值,则判断该执行文件为恶意文件。

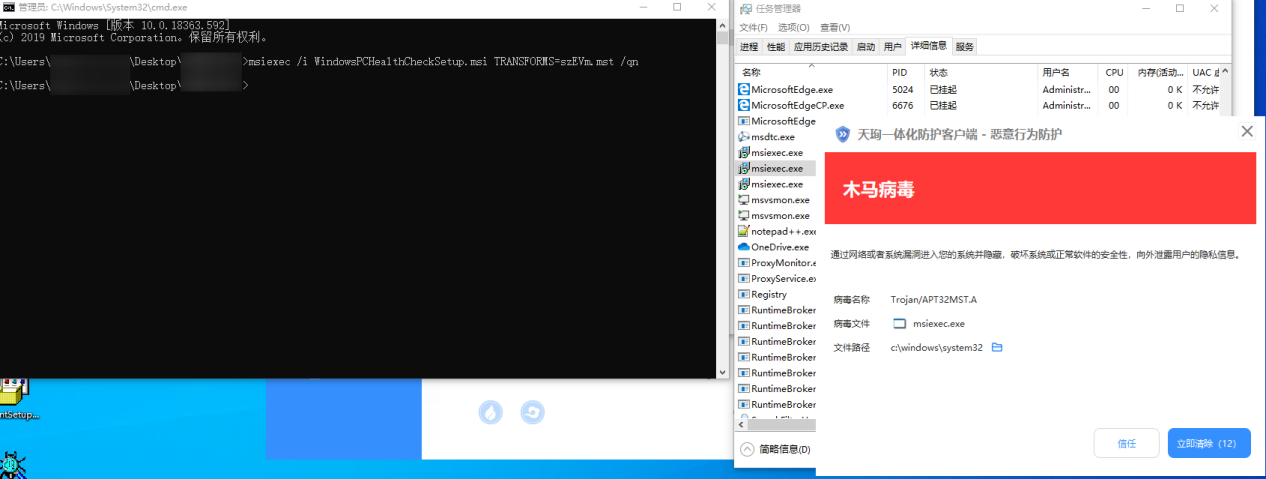

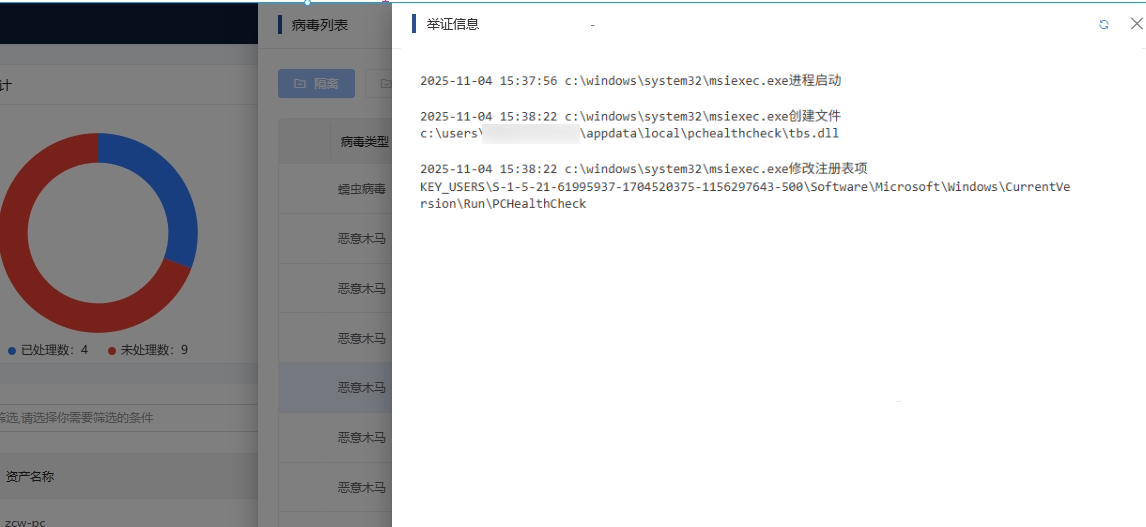

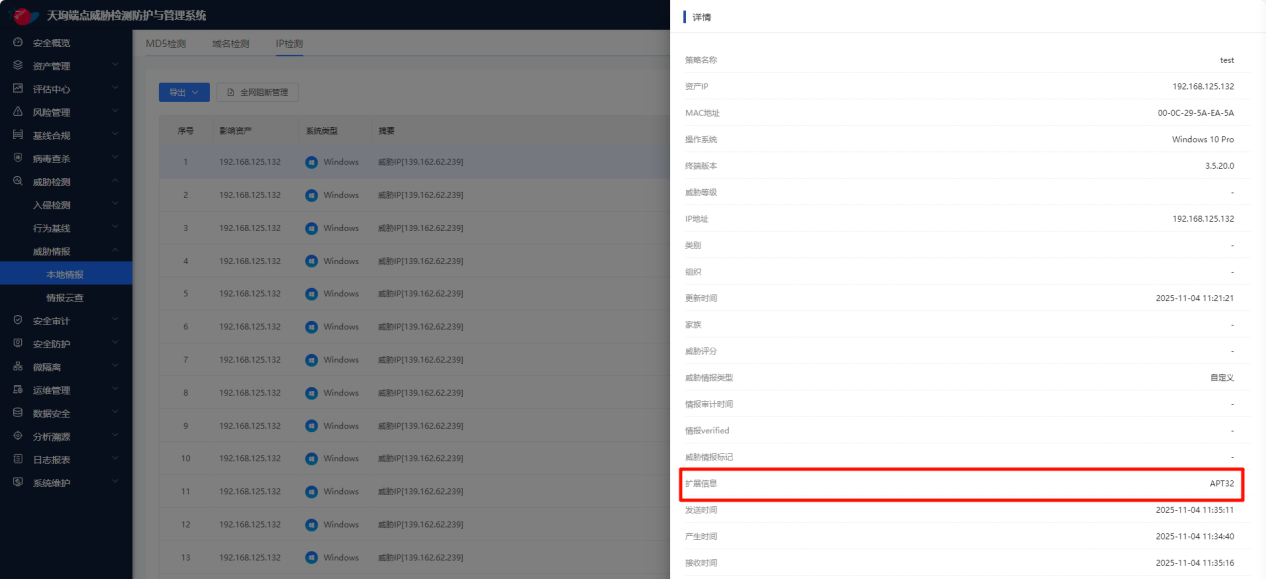

如图6、图7所示,“海莲花”攻击者在使用msiexec安装PCHealthCheck时,指定特殊的mst文件执行了额外操作。天珣EDR就可以基于文件行为、注册表行为分析判定该进程为APT32恶意进程,产生相应的弹窗告警,在关键链路上主动拦截进程,实现“行为级”消杀。

图6天珣EDR行为引擎告警

图7天珣EDR行为引擎告警的举证信息

网络行为全面留痕与检测

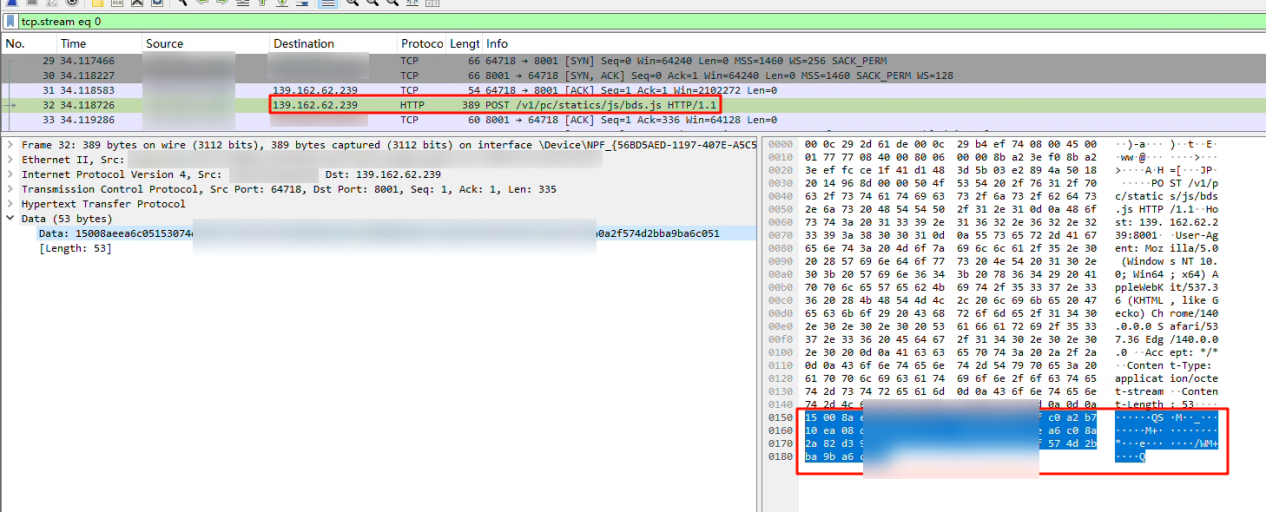

“海莲花”样本与C&C服务器建立基于HTTP协议的网络连接,每隔30秒发送一次心跳包,尝试从C&C服务器获取主机信息、枚举进程、文件上传下载以及命令执行等恶意控制指令。

图8“海莲花”样本发送加密内容

天珣EDR可以完整记录终端所有外联通信行为,包括通信IP、端口、协议等关键信息,全面覆盖网络行为轨迹。

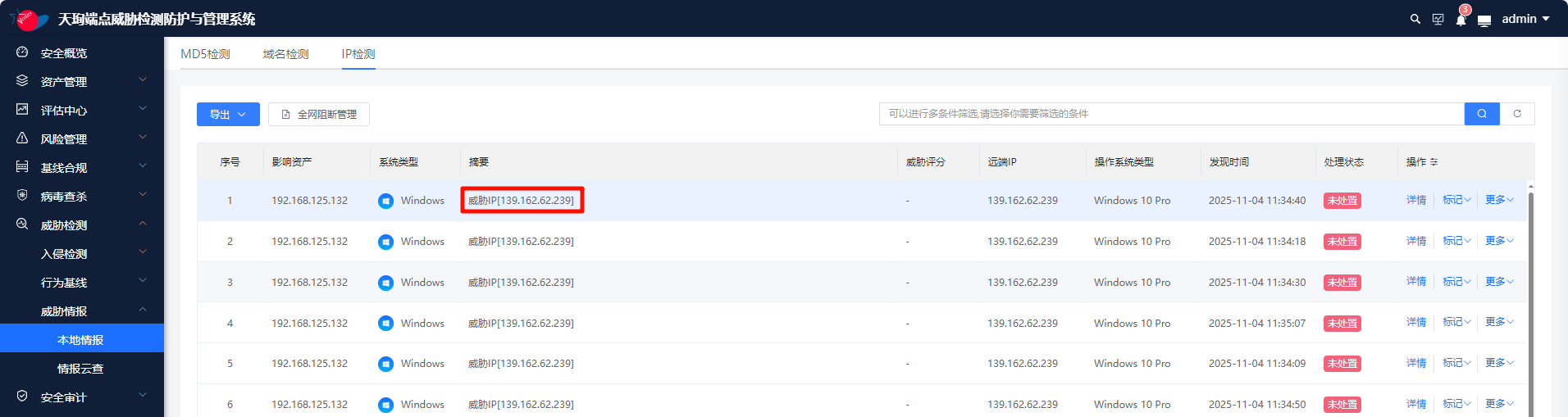

如图9、图10所示,天珣EDR监控到终端上“海莲花”样本相关进程pchealthcheck.exe发起了TCP网络连接139.162.62.239:8001,为后续威胁溯源与关联分析提供了有效数据支撑。

图9天珣EDR监测“海莲花”样本网络连接日志

图10天珣EDR监测“海莲花”样本网络连接日志详情

除了对网络信息的记录,天珣EDR与启明星辰VenusEye威胁情报库深度联动,通过融合本地检测数据与云端威胁情报,构建动态更新的防护机制,持续检测并抵御“海莲花”APT及其变种攻击,实现安全风险的早发现、快响应。

图11天珣EDR本地情报中“海莲花”相关威胁情报信息

图12天珣EDR本地情报中“海莲花”相关威胁情报信息详情

在高级威胁持续演进的背景下,终端防护的关键在于建立持续有效的对抗能力。启明星辰天珣EDR通过“检测—防护—响应—迭代”闭环安全体系,构建一个能够自我优化、动态调整的终端防御机制,为各类终端应对高级威胁提供可靠屏障。

京公网安备11010802024551号

京公网安备11010802024551号