破译“银狐”通信密语——安星威胁检测智能体的深度检测之道

发布时间 2025-11-19银狐木马的通信协议演进

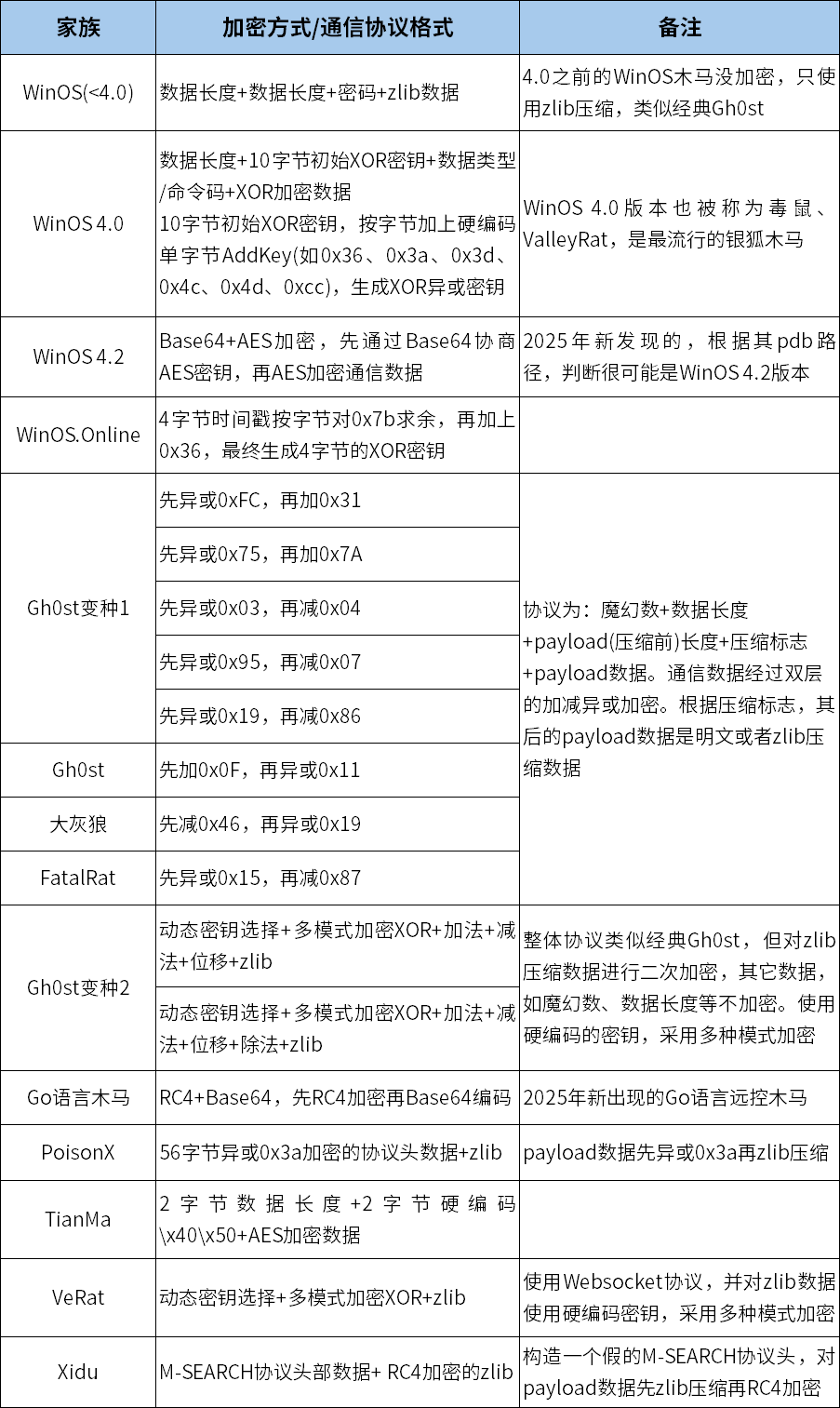

尽管银狐在终端侧的对抗和加载方式多样,但其最终释放的核心载荷仍集中在少数几个主流木马家族。截至目前,仅出现少量新支系,如WinOS新变种、Go语言编写的木马等,主体仍围绕WinOS、Gh0st、PoisonX等家族展开。启明星辰对银狐历史上主要木马的通信协议与加密方式进行了系统梳理,详见下表。

部分银狐系列木马的加密算法/通信协议

三道防线 破译银狐通信密语

面对银狐木马日益复杂的变种与加密手段,传统基于规则的检测方式已难以应对。启明星辰安星威胁检测智能体创新构建了“未知变种智能检测+数据泄露智能感知+失陷主机深度溯源”三道防线,在木马持续变异的环境中,仍能精准捕获其通信本质,实现对已知及未知变种的全面覆盖。

1、未知变种智能检测

银狐木马在与C2服务器的通信交互中,通常遵循固定的结构或私有交互协议。基于此特性,启明星辰安星威胁检测智能体通过对私有协议的深度逆向与统计建模,抽取固定位置的魔术数、长度字段布局、握手报文结构等可泛化的结构化特征,结合报文长度分布和交互时序特征,构建多维特征空间并进行聚类与相似度建模,实现对未知变种木马通信的精准识别与分类。

2、数据泄露智能感知

当检测到银狐木马成功上线后,启明星辰安星威胁检测智能体还会对银狐木马协议中的数据传输行为进行持续监控。通过智能解析私有协议中的指令字段与命令码,实时识别攻击者的操控意图,并针对恶意插件下载与加载、桌面远程控制、敏感文件回传等高危行为进行精准预警。通过在协议层面捕获这些关键操作指令,产品能在数据真正外泄之前触发告警,最大限度遏制敏感信息泄露和业务损失扩大。

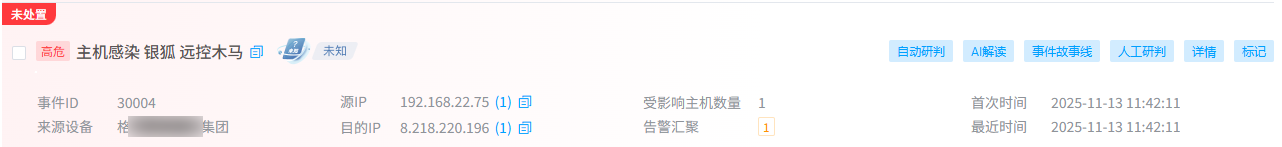

3、失陷主机深度溯源

此外,启明星辰安星威胁检测智能体还会利用大模型的分析推理和工具调用能力,对检测到的银狐通信流量进行深度解密与分析研判。通过智能识别不同变种所使用的加密算法,如XOR、AES、RC4等,自动调度对应解密工具,将加密通信还原为可读信息,包括受害主机的计算机名、操作系统、硬件信息、C2指令、泄露数据内容等。

借助大模型的语义理解能力,系统还能自动关联碎片信息,生成攻击时间线与主机画像,辅助安全团队快速判定泄露范围、追溯攻击路径,为应急处置提供精准情报支持。

面对银狐这类持续进化、高度隐蔽的黑产威胁,传统防御手段已力不从心。启明星辰安星威胁检测智能体构建的不仅是单点告警,更是一套“从检测到响应”的智能闭环,通过“未知变种智能检测”“数据泄露智能感知”与“失陷主机深度溯源”三道防线,从根源上破解了银狐木马不断变异的通信密语,确保其即使在加密流量中也无所遁形。

京公网安备11010802024551号

京公网安备11010802024551号