美国油气管道运营商勒索攻击分析

发布时间 2021-05-12事件背景

2021年5月7日,全美最大油气输送管道运营商Colonial Pipeline遭到勒索软件定向攻击,此次勒索攻击由于涉及到国家级关键基础设施,故而引起了全球的震动和广泛关注。攻击事件一方面造成美东油气短缺以及国际原油期货价格的大幅波动,给疫情下的全球经济复苏带来恶劣影响;另一方面,“美国进入紧急状态”的相关新闻频频发酵并冲上热搜,也在大众群体内引起一定程度的恐慌担忧。不过,事实上该紧急状态是5月9日美国交通运输部联邦汽车运输安全管理局(FMCSA)发布的区域紧急状态声明,以便豁免使用汽车运输油料的方式(先前规定只能通过管道运输),且紧急状态限于受到断油影响的美国三个区域(涉及17个州)。

在遭受攻击后,油气输送管道运营商Colonial Pipeline被迫暂停了其美国东岸的关键输送业务。此次事件充分暴露出关键基础设施体系网络安防的脆弱性,也被视为对美国白宫的挑衅——而就在2021年4月下旬,拜登政府才刚刚出台了一项提振能源供应体系网络安全的“百日计划”。由于Colonial Pipeline每天通过其5500英里的管道输送250万桶石油,占东海岸所有燃料消耗的45%,致使美国东海岸的天然气和柴油供应受到了严重影响。

图1:Colonial Pipeline输油管线

目前据多家美媒报道以及美联邦调查局(FBI)的证实,此次攻击的幕后黑手确认为DarkSide勒索团伙,FBI称还在继续与Colonial Pipeline以及政府合作伙伴展开进一步的调查。

图2:FBI证实DarkSide勒索团伙是幕后黑手

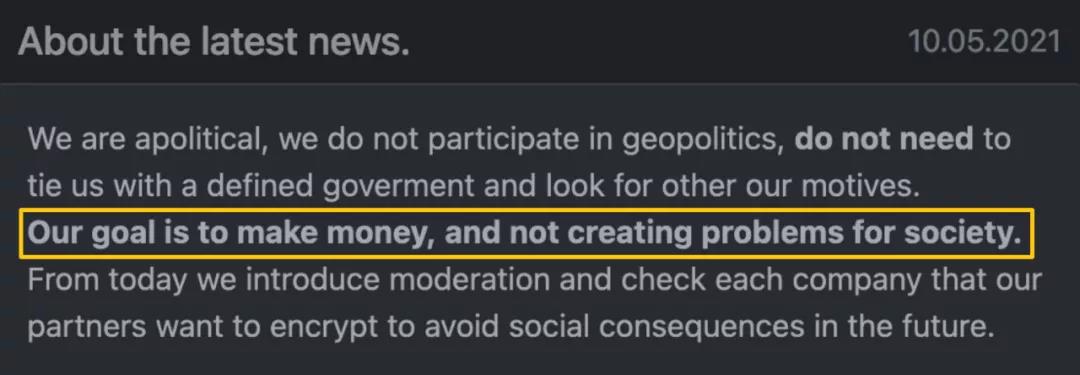

在事件不断发酵的过程时,DarkSide终于5月10日发布了最新声明,撇清自已与政治因素的关联。其表示该组织的目标是“赚钱”,而并非给社会“制造麻烦”。结合其以往的攻击活动历史,可以初步认定此次攻击为经济犯罪活动,而非地缘政治因素的攻击事件。目前已知该组织窃取了Colonial Pipeline公司100GB的内部数据,而事件涉及的具体攻击细节和样本暂未公开。启明星辰ADLab根据关联情报数据,针对DarkSide勒索团伙的历史活动、技术手段以及最新样本进行追踪分析,并对此次攻击事件进行研究和复盘。

图3:DarkSide发布声明

勒索组织分析

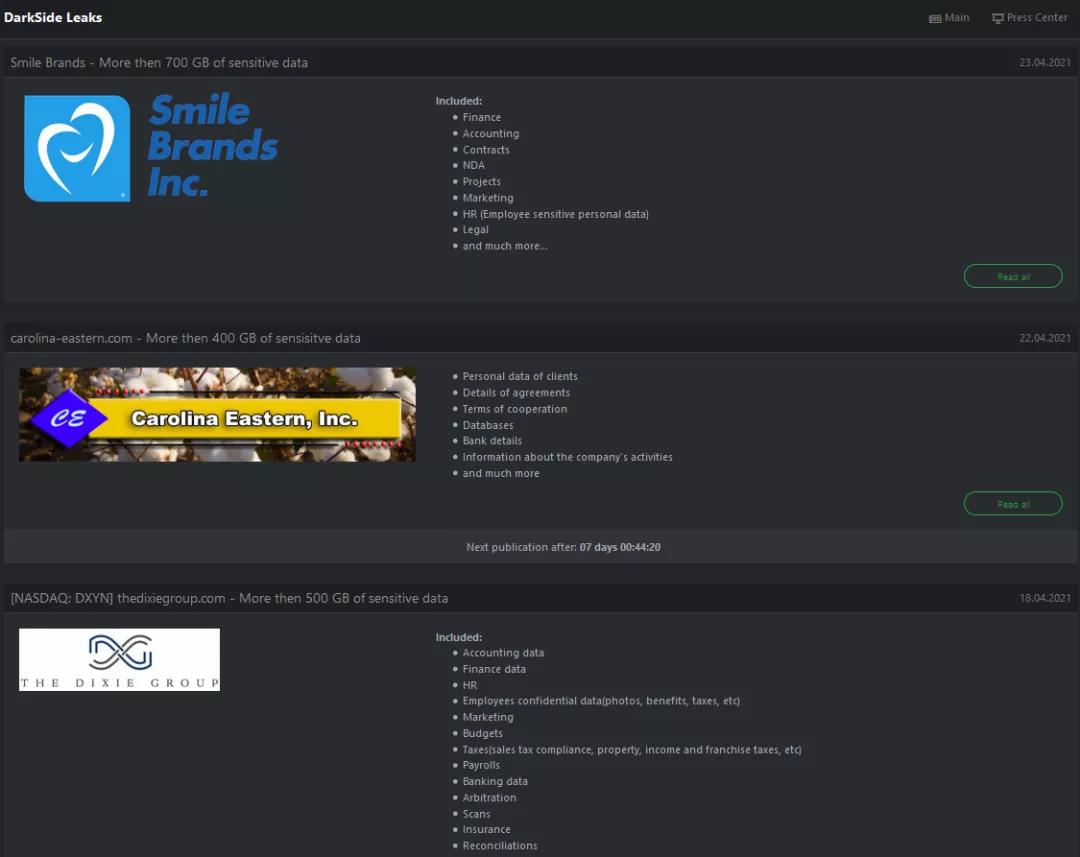

DarkSide首次出现在2020年8月,是一支非常活跃的新兴勒索团伙。该组织在其暗网官网中宣称:他们只会针对大型有利可图的公司,并且将部分收到的赎金捐给慈善机构。除此之外,他们还会避免攻击以下目标,包括殡葬服务行业、医药行业(仅限于医院、姑息治疗组织、疗养院以及一些参与新冠疫苗分配和研发的公司)、教育行业、非营利组织以及政府部门。但如果受害者拒绝付款,他们将会把受害者的所有数据公开并且将受害者添加到官网发布的受害公司列表,“杀一儆百”。

图4:DarkSide公开的部分受害者数据

● 历史活动

DarkSide勒索软件团伙在近一年的时间里开展非常频繁的勒索攻击,此前该组织的部分私钥泄露使得部分老版本病毒加密的文件能够得以解密。

图5:DarkSide解密工具

在我们统计了该组织自2020年8月起在暗网泄露的受害者组织名单。可以看出,该团伙在过去已经持续定向攻击了大量企业,包括法律、电子、IT服务、建筑、商务、能源等行业。

图6:DarkSide团伙泄露的受害者名单

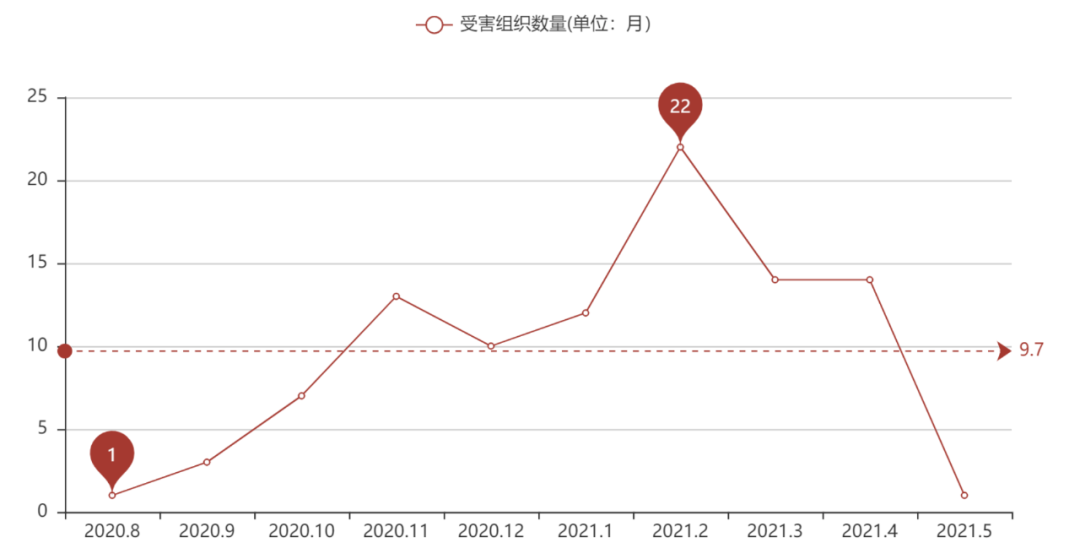

DarkSide的攻击活动自2020年8月开始逐渐递增,在今年2月达到顶峰,而在今年5月7日攻击Colonial Pipeline后,由于引起了巨大的轰动和FBI等调查机构的关注,该组织近期未再继续发动勒索攻击。

图7:受害组织数量(依据DarkSide泄露信息统计,单位:月)

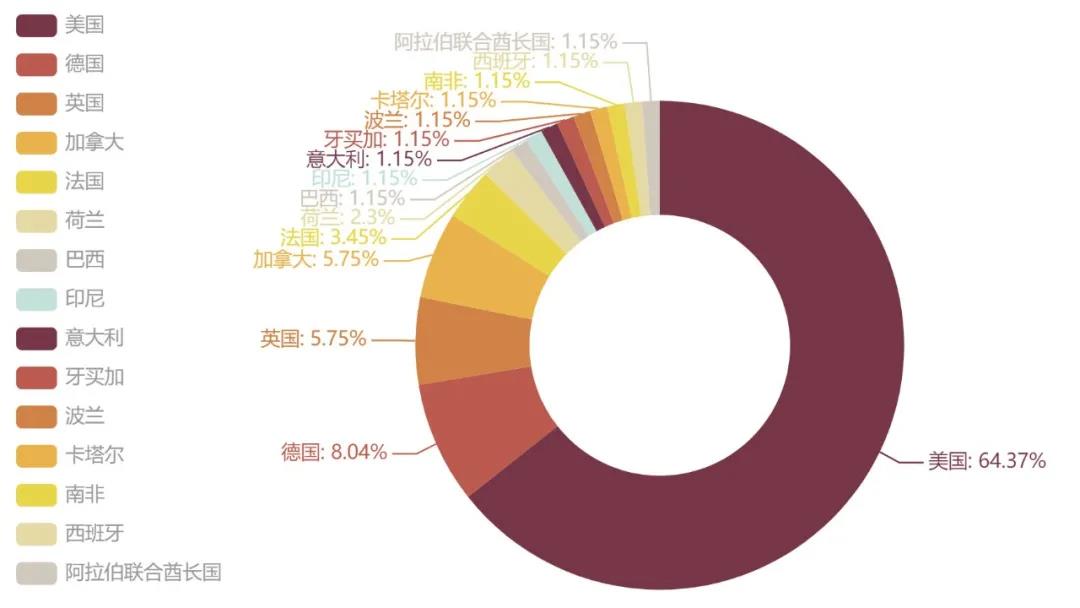

相关受害组织主要分布在美国、德国、英国、加拿大、法国等欧美国家,其中美国的受害者占比高达64.37%。

图8:受害组织所属国家分布(依据DarkSide泄露信息统计)

● 技术分析

(1)技术特点分析

通过对收集到的DarkSide家族的IOC进行分析和整理,我们从中提取到15个暗网URL地址,见IOC部分。该勒索软件会自定义加密文件的图标,早期版本ico图标文件会被释放到%LOCALAPPDATA%目录下,新版本释放到%ALLUSERSPROFILE%目录下。图标文件名称是被感染机器的MachineGuid经过Crc32处理后的结果,同时这个结果也作为被勒索软件加密后的文件名后缀。目前收集到所有ICO图标文件的HASH均为:4f57d54d01ccbdaf3ebfac3ec0ac3fd7。ICO图标如下图所示:

图9:ICO图标

DarkSide勒索软件运行之后,会解密RSA-1024的公钥信息和配置信息到内存中。公钥信息包括RSA-1024用到的e和n,配置文件包括其在加密受害用户文件前需要排除的文件后缀名、文件路径、需要杀死的系统进程、服务以及CC地址等相关信息。

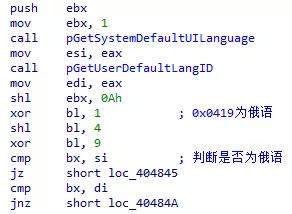

此外,勒索病毒会通过动态调用GetUserDefaultLangID和GetUserDefaultUILanguage函数判断系统语言。排除系统语言为俄语的国家。

图10:检测系统语言

(2)解密配置文件

勒索软件在加密受害用户文件之前会解密其配置信息到内存中。这些配置信息包括加密Salas20密钥时用到的RSA-1024公钥信息(包括e和n)、CC地址以及勒索配置相关的其他信息。

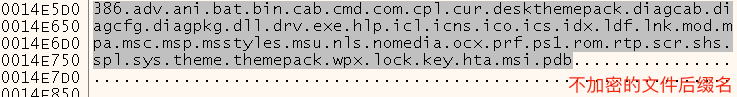

勒索软件会加密除以下后缀名之外的其他后缀文件:

图11:排除文件后缀名

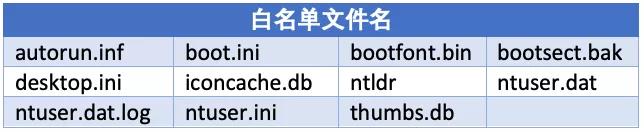

同时,配置文件中也列出了其加密用户文件时,排除的文件名称和文件路径。下表是勒索软件不加密的文件名称:

勒索软件不加密如下文件路径:

勒索软件会检查受害者主机是否存在以下进程,如果存在就杀死目标进程(防止加密文件被占用,导致加密失败):

同时勒索软件不会杀死如下进程,防止系统死机导致文件加密中断:

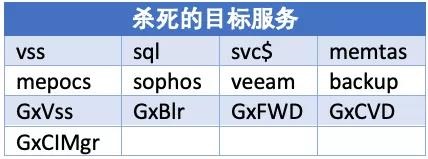

勒索软件会尝试杀死以下系统服务,防止相关的文件被占用而导致加密失败:

此外,解密的C2地址如下,勒索软件会将收集到的感染主机设备敏感信息回传到其C&C服务器地址。

(3)勒索加密算法

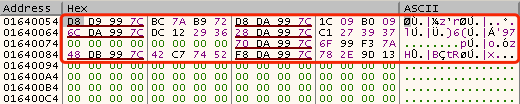

相较于使用标准的Salsa20密钥矩阵格式,勒索软件选择使用自定义的Salsa20密钥矩阵对受害用户文件进行加密。下图为勒索软件随机生成的Salsa20矩阵密钥:

图12:Salsa20密钥

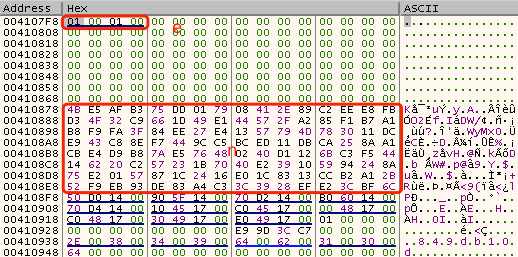

勒索软件使用RSA-1024算法对Salsa20的密钥矩阵进行加密,将加密后的密文存储在加密文件的末尾。下图是勒索软件使用的RSA1024的公钥信息(e,n):

图13:RSA公钥

● 复盘和思考

从本次勒索事件来看,这是一次非政治因素引起,但涉及关键基础设施安全隐患的重大攻击事件。我们从本次攻击事件可以引出几个方面的思考:

首先,此次攻击暴露出美国关键基础设施行业的网络脆弱性,已有的基建系统根本无法应对突发的网络攻击。此攻击事件为基建行业的安全保障敲响了警钟,相关基建企业和政府部门需要加强网络安全防护并且保持高度警惕。

其次,勒索攻击已经呈现出逐渐向定向攻击发展的新趋势。从近年的勒索攻击事件来看,勒索团伙的攻击形式已经从过去蠕虫式传播,及广撒网式的攻击逐渐转向定向化、高效化的攻击发展,黑客们偏向于利用渗透攻击的手段进入重要实体的内部网络植入勒索病毒;这种以勒索目标价值为导向的高度定向攻击已经和APT攻击无异,APT的攻击手段皆有可能成为勒索病毒入侵的入口。

最后,此次攻击事件导致美国东部重要的油气管道关闭并且使美国进入紧急状态,再此证明了基建设施对一个国家的重要性。网络空间已经成为继陆、海、空、天之后的第五大主权领域空间,各个国家间的网络攻防对抗愈演愈烈;基建设施作为网络安全的薄弱环节,已经成为国家间网络攻防博弈的激烈战场,关键基础设施涉及能源、通信、金融、交通、公共事业等重要行业运行的信息系统或工业控制系统,此类系统一旦发生遭到网络攻击,会对国家政治、经济、科技、人民生命财产等造成重大损失,保证关键基础设施网络安全尤为重要。

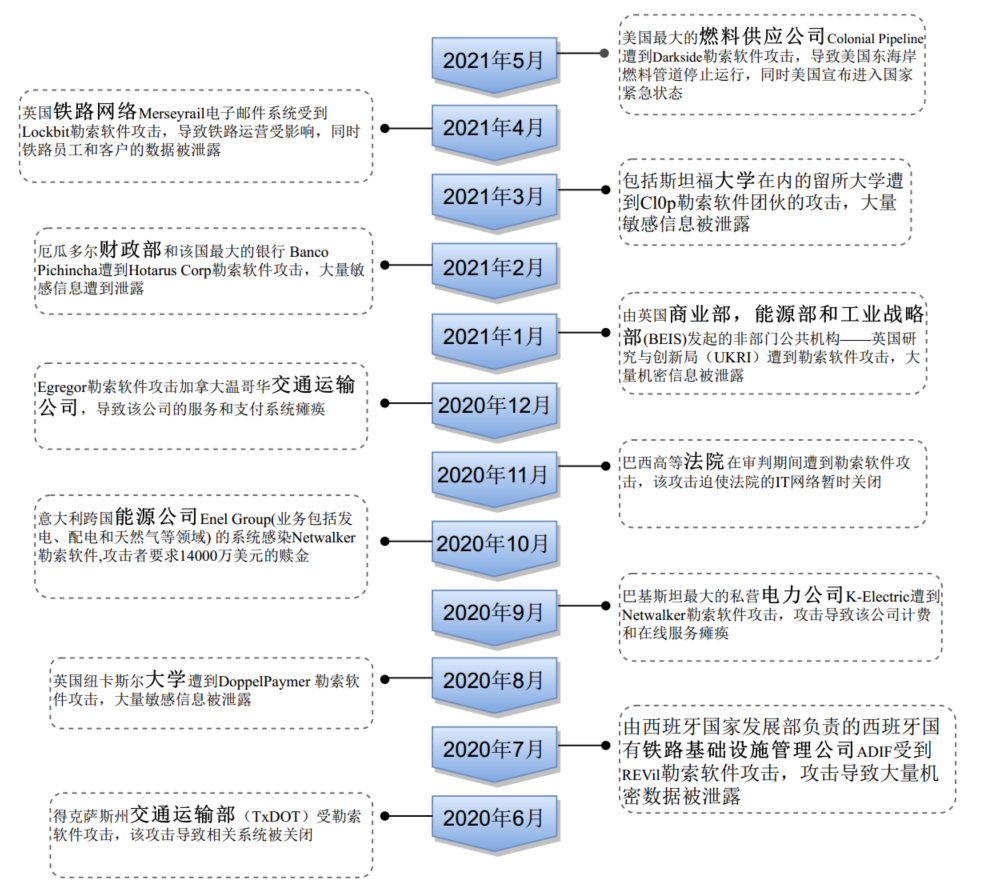

图14:近年来针对关键基础设施安全的勒索攻击事件

在面对此类安全威胁时,全面的防御体系至关重要。以此次攻击为例,Colonial Pipeline在部分系统受到勒索攻击时需要被迫关停其它业务系统,说明其缺少有效的防护措施,且很可能未将核心网络进行安全隔离和数据备份,这也给相关行业以重要警示。企业需要做好事前预防、事中控制、事后处置的全面准备,只有构建全系统防御体系和完善的应急响应机制,才能更好的应对各类频发的网络攻击。

● 防护建议

1.针对核心业务系统做好数据备份与灾难恢复方案(3-2-1规则)

(1)至少准备三种副本;

(2)两种不同保存形式:进行多存储类型保存,如服务器、移动硬盘、云端、光盘等;

(3)至少一份异地备份(脱机):防止勒索病毒将联机的备份系统加密。

2.提高安全意识,不要点击来源不明的邮件以及附件。

3.定期检查操作系统和软件漏洞,及时更新安全补丁。

4.定期更换登陆口令,避免空口令或弱口令。

5.如无必要,尽可能不将产品直接暴露在互联网中,如必须联网应将设备连接至防火墙、IDS、IPS等安全设备以加强防护。

6.加强网络边界入侵防范和管理,关闭非必要网络服务和端口,如445、135、139、3389、5900。

7.针对核心业务系统进行安全隔离

● IOC

C2:

catsdegree[.]com

securebestapp20[.]com

temisleyes[.]com

ICO图标文件MD5:

4f57d54d01ccbdaf3ebfac3ec0ac3fd7

勒索URL地址:

http://darksidfqzcuhtk2.onion/2AHUVJ3VGS97NUG5J5EYMQM5PJO77V9V0GDT3UYIJGFZUTOQRLUX593CQ2EZ2ZEH

http://darksidfqzcuhtk2.onion/3NQA47J490NLKJVB1FI43HHCEJO62CE3E440J4H4K564VRQ8AFONVJQOM8158NR3

http://darksidfqzcuhtk2.onion/45FYQLKAX0QTR144EDUI3VOVH2B3SQ0TZM0G7MXX3YUGDSA3AZA9XNNTCMD1H4CN

http://darksidfqzcuhtk2.onion/61XCW6PKCUTDV5AZD8WK1JWU84BJBWSI25DGLKZ6O6STDBITLAFAH3X1MSRQGRBS

http://darksidfqzcuhtk2.onion/B69Q1UI7FTR7GBNM08Y61RV3YKYIE62POYGBVE93EYFTPQZLWTXR4X7ZHS3U24ZJ

http://darksidfqzcuhtk2.onion/DZYNTXY9RP5P8DQ96EFKV2YTOVAMA3VVHL5V0RASUBLBWZGLG51U4LOOBSHV9R0Y

http://darksidfqzcuhtk2.onion/FNKSGXL6YM3ZOHUB9WRBMPZDFXUG0DSF5M61SMYGU4V8R8OOJ6AKQ2VF4BGHSE1O

http://darksidfqzcuhtk2.onion/GM0CG8TNZ83ZPUD15TL76BLDCG0ST24TR6NXG1J2AVXSKF8KS4KFIIN2ON5GRWD4

http://darksidfqzcuhtk2.onion/K71D6P88YTX04R3ISCJZHMD5IYV55V9247QHJY0HJYUXX68H2P05XPRIR5SP2U68

http://darksidfqzcuhtk2.onion/KB0LXKYKN6E96Z7RFYWCEI6NM03TX93VZCL5EDA4IVPXUIQQZBG2ZEG269ZIFSFM

http://darksidfqzcuhtk2.onion/O7ADVDV5LR24AMM1KAYU5IJO4MMIBYA22RXI2K2EPNIAKZGNHUZNT933I6WBWPTN

http://darksidfqzcuhtk2.onion/OBB5DDMR8RB9DI2RYYF376YGBJAV2J4F2NXFEWPBSXY709MAA0MY7PMBBQJ0HVG3

http://darksidfqzcuhtk2.onion/SN8W532EY9MVOD09H4HBVZ1RI9RS4AATPO11NCDX0JKZ7GAPU6K6CV3CVLSS2NMH

http://darksidfqzcuhtk2.onion/VGBU8VAXXW7EYB5U4KQJXUGU5NT5FP8208W6UXVSKQDAE3CNBR4JTZQCXEZFZWF2

http://dark24zz36xm4y2phwe7yvnkkkkhxionhfrwp67awpb3r3bdcneivoqd.onion/0UGH4S3ASFAVY4P2TQZ6VNB0U65Y731LJ5SNZXC1AHEZFFY1JCIJV6PVHV0R0V2C

样本SHA256:

022d2c08a0980d3b12d311a9272d4c767226b635e94814cccb3fb92e6663bbf1

0298198a359602e6e1cb794daa26e604796372ad18e75e62e3782c0a80c59515

17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61

1ef8db7e8bd3aaba8b1cef96cd52fde587871571b1719c5d40f9a9c98dd26f84

27214dcb04310040c38f8d6a65fe03c14b18d4171390da271855fdd02e06768f

3061fc5b71dfb36798af5a5934733ef431f94c8477c7f34410b1f5f37a1a62e9

3dabd40d564cf8a8163432abc38768b0a7d45f0fc1970d802dc33b9109feb6a6

43e61519be440115eeaa3738a0e4aa4bb3c8ac5f9bdfce1a896db17a374eb8aa

4bdf20303b614b7035b01ac96177f0a631c798a4237fc978cd5bcfc4969bb2d2

508dd6f7ed6c143cf5e1ed6a4051dd8ee7b5bf4b7f55e0704d21ba785f2d5add

533672da9d276012ebab3ce9f4cd09a7f537f65c6e4b63d43f0c1697e2f5e48d

665afa26d6110bb35ec8a60878068a0e69e1c805d9073bef71a48a3404c164e9

68872cc22fbdf0c2f69c32ac878ba9a7b7cf61fe5dd0e3da200131b8b23438e7

691515a485b0b3989fb71c6807e640eeec1a0e30d90500db6414035d942f70a5

8cfd28911878af048fb96b6cc0b9da770542576d5c2b20b193c3cfc4bde4d3bc

9cee5522a7ca2bfca7cd3d9daba23e9a30deb6205f56c12045839075f7627297

ac092962654b46a670b030026d07f5b8161cecd2abd6eece52b7892965aa521b

ad4c5f91571cbc62923d2484f871a1600e97a694ec96eaf748fe08a7259d94fc

adcb912694b1abcdf9c467b5d47abe7590b590777b88045d10992d34a27aa06e

bac2149254f5ce314bab830f574e16c9d67e81985329619841431034c31646e0

c3e0c14cd901265dd0468b025edef94423d4432adabe0a85b497a9cd105b1ee2

d0e685ddcdcd135d0165d7d93db78c70f8c351800f6d3e89eb536d2cca0c7049

ec368752c2cf3b23efbfa5705f9e582fc9d6766435a7b8eea8ef045082c6fbce

f42bcc81c05e8944649958f8b9296c5523d1eb8ab00842d66530702e476561ef

f764c49daffdacafa94aaece1d5094e0fac794639758e673440329b02c0fda39

启明星辰积极防御实验室(ADLab)

ADLab成立于1999年,是中国安全行业最早成立的攻防技术研究实验室之一,微软MAPP计划核心成员,“黑雀攻击”概念首推者。截止目前,ADLab已通过CVE累计发布安全漏洞近1100个,通过 CNVD/CNNVD累计发布安全漏洞1000余个,持续保持国际网络安全领域一流水准。实验室研究方向涵盖操作系统与应用系统安全研究、智能终端安全研究、物联网智能设备安全研究、Web安全研究、工控系统安全研究、云安全研究。研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。

京公网安备11010802024551号

京公网安备11010802024551号