启明星辰态势感知系统助力某政务网发现挖矿事件

发布时间 2018-06-07如果说勒索病毒是暴露在大众视野中的“恶魔”,那么挖矿木马就是潜藏在阴暗之处的“寄生虫”。在2017年这个安全事件频发的年份,除了受到全世界关注的“WannaCry”勒索病毒的出现之外,一大波挖矿木马也悄然崛起。不同于勒索病毒的明目张胆,挖矿木马隐蔽在几乎所有安全性脆弱的角落中,悄悄消耗着计算机的资源。由于其隐蔽性极强,大多数PC用户和服务器管理员难以发现挖矿木马的存在,这也导致挖矿木马数量的持续上涨。

挖矿木马主要依靠僵尸网络和网页挖矿两种手段进行敛财,僵尸网络是黑客通过入侵其他计算机植入挖矿木马,并通过继续入侵更多计算机,从而建立起庞大的傀儡计算机网络一起“挖矿”。只要用户计算机沦为“挖矿苦力”,就会导致计算机使用率飙升,出现卡顿、死机等现象,严重影响用户计算机的正常使用,甚至影响用户正常的业务系统运行。

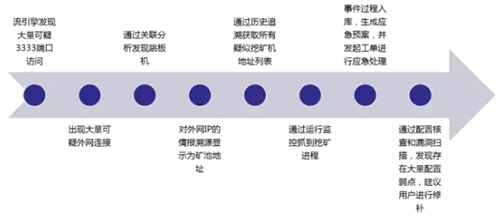

近日,启明星辰泰合北斗安全团队依托启明星辰泰合网络安全态势感知平台在某客户使用过程中便发现一起利用用户服务器大规模挖矿的安全事件,为用户解决了长期困扰其业务系统的问题。事件处理的具体流程如下(详细可参看技术篇):

通过整个事件的梳理,我们总结经验发现,企业可以从以下几个方面入手,来应对和防范这类挖矿恶意行为的入侵:

1. 注重资产漏洞扫描和配置弱点核查

有条件的用户,可以在新资产和新业务上线之前,进行全面的漏洞扫描和配置弱点核查。启明星辰帮助用户处理过大量恶意挖矿事件,在对事件的复盘分析中我们发现,很多挖矿木马并没有使用很多高级的防查杀技术,也没有广泛传播的蠕虫属性,其传播主要是通过暴露在公网的漏洞和配置弱点,不少中招的矿机主要是因为企业不够重视正视网络安全的重要性,没有及时对系统以及应用打补丁,管理人员的安全意识不足,在上线前没有做好完善的安全加固工作,导致被挖矿木马趁虚而入。启明星辰泰合态势感知的漏洞感知不仅能调用漏扫设备进行全面漏洞扫描,也具备配置弱点的核查能力,能够全面感知资产和业务系统的漏洞态势,帮助用户及时修补弱点,减少暴露在外的攻击面,有效防范挖矿木马入侵。

2. 建立完善的资产库,并对资产和业务系统进行有效的持续监控

感染了挖矿木马的服务器通常会导致CPU使用率飙升,某些具备隐藏能力的挖矿木马可以在管理员登录后释放CPU隐藏自身行为,启明星辰泰合态势感知的运行态势可以帮助管理员对业务系统进行全方位细粒度的监控,通过建立有效的运行监控系统,帮助管理员识别矿机并进行处理。

3. 通过建立针对事件和流量的关联分析策略,设置安全策略基线

启明星辰泰合态势感知具有事件分析和流分析能力,通过强大的关联分析引擎,帮助用户建立安全策略基线,就能够挖出隐藏的恶意挖矿行为,并进行及时处理。

4. 建立有效的应急响应手段

在内网爆发了恶意挖矿事件后,需要安全运维人员及时有效的响应,启明星辰泰合态势感知提供了整套线上处理工作流和应急响应预案库供管理员调用,完成安全运维的有效闭环。

技 术 篇

▽

某政务网发现挖矿事件经过

1. 发现可疑事件

某政务网用户在上线态势感知平台后,平台对接了大量用户现网的安全设备日志,并派驻了安全分析人员对用户的现网进行分析,其中,北斗安全分析员在对态势感知平台采集到的某些日志样本进行分析时,发现其中存在短时间内触发大量可疑的尝试连接矿池的请求:

(1)通过对态势感知平台的接入日志进行安全数据分析,发现内网存在大量尝试连接矿池的行为报警。利用态势感知平台的日志分析能力,将近期的所有告警事件进行过滤。并对过滤出的告警事件进行基于目的地址的统计分析,发现可疑连接中目的地址最多的设备是一个内网地址设备,如下图所示:

(2)继续针对该可疑设备进行分析,通过利用态势感知平台的事件钻取功能,继续针对该目的地址做基于源地址的统计,发现有大量内网地址对其发起了可疑的连接请求,见下图的分析饼图:

(3)继续通过钻取功能统计这台可疑设备的访问目的地址,发现绝大部分可疑连接指向了同一个外网IP,即222.187.232.238。

(4)分析人员通过平台的威胁情报溯源能力对可疑IP:222.187.232.238进行溯源,发现这是一个已经标注的矿池地址。

(5)通过继续分析态势感知平台采集到的日志详细信息,发现数据包中包含攻击者钱包地址等信息。

(6)通过分析其钱包地址,获取到其钱包详细信息,至此确定这是一起利用客户机进行门罗币挖矿的恶意行为。

(7)在平台上针对恶意挖矿事件的日志进行一周内的基于源IP地址的统计分析,获取到信息如下,所有IP均为高度怀疑的被感染挖矿机。

(8)再通过平台的可视化分析手段-视网膜统计分析功能对源地址与目的地址连接关系进行统计。

由此判断该机器为这起恶意挖矿事件的跳板机,局域网内其他被感染设备通过这台设备连接到矿池,至此,分析人员对统计结果进行了导出,形成可疑矿机的地址列表提交给了用户,接下来,分析人员针对其中的两台机器做了详细分析排查。

2. 验证排查

对可疑的Linux矿机进行排查

(1)在查看其设备进程时发现一个名为kheiper的进程异常占用CPU。

(2)针对进程查询此历史命令,发现在该机器部署上线之初就已经有脚本执行命令, 分析人员使用态势感知平台的配置核查对机器进行核查扫描,发现该机器存在大量弱口令等弱点,导致部署上线后迅速被攻破。

(3)继续对可疑进程进行分析后,在/usr/bin目录下发现挖矿程序kherper.sh,程序文件里面包含攻击者矿池地址以及攻击者钱包地址。确认这是一台已被感染的挖矿机。

对可疑Windows矿机进行排查

(1)在排查windows设备时,发现当打开任务管理器后,CPU利用率下降为正常水平,但关闭任务管理器后,CPU利用率迅速上升,因此难以通过正常手段找出可疑进程。因此建议用户利用CSA的监控能力对该设备进行监控,通过运行态势的监控功能,成功发现其中有一个进程占用比例非常高,并且向外网大量发送45700端口的连接请求。

(2)针对这个可疑进程进行深入分析发现java目录下有一个隐藏文件夹(SmartMiner),其中包含挖矿程序执行程序(xmrig.exe)。并在配置文件(config.json)中发现矿池地址。至此确认为已感染矿机。

3.结论

在确认了挖矿程序样本后,继续通过对以上线索的追踪,发现大量源地址通过内网跳板机对目的地址(222.187.232.9等多个IP)进行矿池连接请求行为,已经确认被植入挖矿程序。分析人员将挖矿事件的应急处理解决方案加入态势感知平台案例库中,并通过预警和工单模块向相关人员发起了处置流程,帮助用户对其余设备进行详细排查并清理挖矿程序成功帮助用户解决问题。

通过对整个事件我们发现,被感染机器存在多种漏洞和核查弱点,如tomcat框架版本过低,存在注入可能,系统存在弱口令弱点等等,因此,我们也建议用户在系统上线之前进行全面的漏洞扫描和配置核查扫描,完成系统加固工作,提高安全意识,采用技术手段持续监控和分析内网的安全态势,并建立完善的应急响应处置流程应对安全事件。

京公网安备11010802024551号

京公网安备11010802024551号