紧急 | ThinkPHP远程命令执行高危漏洞,启明星辰提供解决方案

发布时间 2018-12-122018年12月9日,ThinkPHP团队发布了一个补丁更新(https://blog.thinkphp.cn/869075),修复了一处由于路由解析缺陷导致的代码执行漏洞。该漏洞危害程度非常高,默认环境配置即可导致远程代码执行。由于ThinkPHP获取控制器名没有对参数进行足够的检测,在没有开启轻质路由的情况下,攻击者可以通过控制输入字符的方式调用任意方法,达到远程执行命令的目的。该漏洞在开启强制路由的情况下不受影响(默认不开启)。

详细内容可参考ADLab分析:

https://mp.weixin.qq.com/s/XBcoT5ypV2cJ-Q09RS8JRA

漏洞影响版本:

5.1.x - 5.1.31

5.0.x - 5.0.23

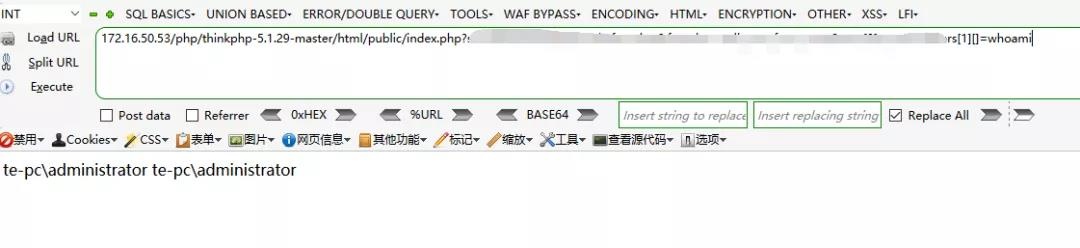

漏洞验证:

◆ 官方建议

受影响用户可将5.0.x版本升级到5.0.23,将5.1.x版本升级到5.1.31以消除漏洞影响。

官方现已推出补丁,建议开发者进行修复:

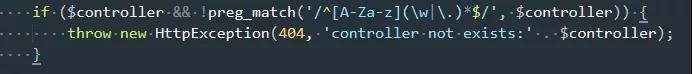

5.0版本(https://github.com/top-think/framework/commit/b797d72352e6b4eb0e11b6bc2a2ef25907b7756f):

5.1版本(https://github.com/top-think/framework/commit/802f284bec821a608e7543d91126abc5901b2815):

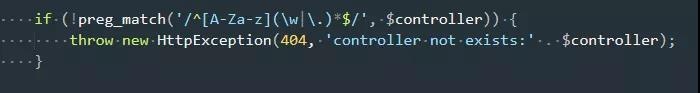

在think\route\dispatch\Url类的parseUrl方法,解析控制器后加上代码:

◆ 漏洞扫描:

启明星辰天镜脆弱性扫描与管理系统V6.0于2018年12月12日紧急发布针对该漏洞的升级包,支持对该漏洞进行检测,用户升级天镜漏扫产品漏洞库后即可对该漏洞进行扫描。6070版本升级包为607000192,升级包下载地址:

https://www.venustech.com.cn/article/type/1/146.html

请天镜脆弱性扫描与管理系统V6.0产品的用户尽快升级到最新版本,及时对该漏洞进行检测,以便尽快采取防范措施。

◆ 产品检测与防护

已部署启明星辰IDS、IPS、WAF产品的客户请确认如下事件规则已经下发并应用,既可有效检测或阻断攻击。

事件名称:HTTP_ThinkPHP5远程代码执行漏洞

天清入侵防御系统报警截图

京公网安备11010802024551号

京公网安备11010802024551号