【警惕】 MsraMiner挖矿病毒感染多个重要行业 启明星辰推出工控网络安全加固方案

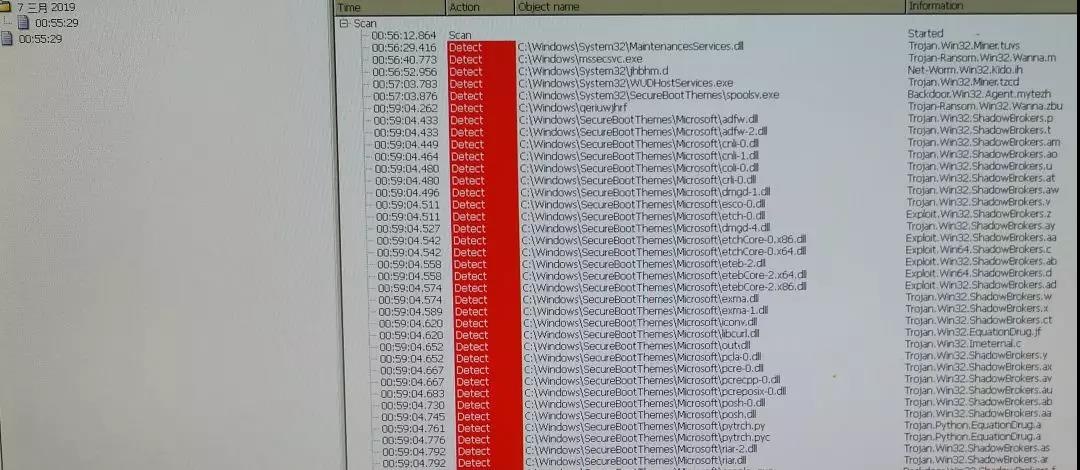

发布时间 2019-03-203月上旬,接到用户的电话,其OPC服务器、操作站、工程师站出现反复重启、工作不正常状态,经过对部分服务器修复后针对日志分析,发现这些服务器、操作站、工程师站被感染了MsraMiner挖矿病毒,后经专业查杀软件,也证实了确实是该病毒。

MsraMiner挖矿病毒传播过程分析

经过溯源分析,MsraMiner病毒,利用永恒之蓝漏洞来感染,通过 SMB 445 端口传播,从而致使被感染的计算机、服务器、操作站、工程师站等CPU占用过高不能正常工作,导致DCS系统瘫痪。病毒突破边界防御后,蠕虫式传播:样本自带 Web Server提供自身恶意代码下载。样本扩散主要靠失陷主机之间的 Web Server 或 Socket 传输,同时提供了 C&C 端获取样本作为后备机制。

由此可以分析,符合以下特征的机构将更容易遭到攻击者的侵害:Windows服务器、终端未部署或未及时更新安全加固和杀毒软件。

MsraMiner挖矿病毒传播途径

● OA企业网服务器被感染的可能途径

1) 企业级的Internet防火墙被攻击,穿透企业防火墙传入内网;

2) 外部U盘被感染后传入内网;

3) 通过邮件携带病毒或恶意邮件被传入;

4) 外部文件感染或内置被传入。

● OA网传入生产控制网途径

1) 办公网通过MES隔离设备,如工业防火墙,由于开放了445端口被传入;

2) 外设,如U盘或者移动硬盘被感染后被带入;

3) 人为私自外联、私自采用无线热点传入。

紧急解决方案

针对本次攻击事件,建议的紧急解决方案如下:

1) 对于已被病毒感染的服务器、操作站等尽快下线隔离,并联系专业技术服务机构进行日志及样本分析;

2) 在企业级防火墙、OA、MES以及生产控制网等网络边界工业防火墙上全局关闭445端口或445端口只对特定IP开放;

3) 开启Windows防火墙,尽量关闭3389、445、139、135等不用的高危端口;

4) 每台服务器设置唯一口令,且复杂度要求采用大小写字母、数字、特殊符号混合的组合结构,口令位数足够长(15位、两种组合以上)。

工控网络安全整改加固参考方法

1、主机安全加固措施

● 对办公网等服务器、终端防护

1) 所有服务器、终端应强行实施复杂密码策略,杜绝弱口令;

2) 杜绝使用通用密码管理所有机器;

3) 安装杀毒软件、终端安全管理软件并及时更新病毒库;

4) 及时安装漏洞补丁;

5) 开启Windows防火墙,尽量关闭3389、445、139、135等不用的高危端口;

6) 服务器开启关键日志收集功能,为安全事件的追踪溯源提供基础。

● 对生产控制网等服务器、终端、操作站、工程师站防护

1) 所有OPC服务器、操作站、工程师站、终端强行实施复杂密码策略,杜绝弱口令,且杜绝使用通用密码管理所有机器;

2) 在重要的服务器、操作站、工程师站上安装进过安全验证以及可用性验证的终端安全防护与杀毒软件、终端安全管理软件并及时更新必要的病毒库(必要时需经过DCS厂家认可的病毒库);

3) 安装经过测试验证,必要时需经过DCS厂家认可的重要漏洞补丁;

4) 开启Windows防火墙,尽量关闭3389、445、139、135等不用的高危端口;

5) 服务器开启关键日志收集功能,为安全事件的追踪溯源提供基础。

2、全方位的安全防护策略

工控网络安全是一项系统工程,需要多方协同参与,在整个工控系统生命周期中持续实施、不断改进。实现对工控网络安全实现全方位的防护策略:

1. 建立健全的工控安全生产责任制,不断完善企业工控安全管理制度、加强企业人员管理、供应链管理及系统运维管理;

2.认真研究和讨论IEC 62443 标准和《工业控制系统信息安全防护指南》,检查企业的工控系统,对工厂整体的运行情况进行评估,发现可能存在的隐含漏洞,和工控网络安全团队一起讨论信息安全策略和解决方案;

3. 从工控系统全生命周期做好安全防护。由于工业生产各业务环节及相关系统之间的连接越来越紧密,工业控制系统在设计、选型、建设、测试、运行、检修、废弃各阶段均需要做好防护工作,防护措施应当贯穿工控系统整个生命周期;

4. 从系统与设备安全、网络安全、主机安全和数据安全方面建立综合防护能力。传统的围堵查杀被动式防护已经不能应对日益严峻的安全形势,要在工控系统与设备、工业网络、工业主机、工业数据各核心要素上都建立主动防护能力,大幅提高黑客攻击工控系统的难度。

启明星辰的专有工具

景云个人版

http://www.v-secure.cn/?v=ktools

景云个人版升级包下载

http://www.v-secure.cn/?v=upgrade

京公网安备11010802024551号

京公网安备11010802024551号