启明星辰推出勒索病毒安全解决方案

发布时间 2020-09-24勒索病毒是一类新型电脑病毒,主要以邮件、网页挂马、WEB漏洞、移动介质等形式进行传播。其主要特点是利用各种手段拒绝用户访问机器或数据,从而要求用户支付赎金。

根据勒索病毒的特点,一般可以分为两类:

一是利用技术手段锁定用户机器使之无法被访问,此类勒索病毒在移动终端中较为常见;

二是使用强加密算法对用户的数据进行加密使之无法使用,此类勒索病毒在电脑中较为常见。

不管是哪种形式的勒索病毒,都具有极其恶劣的性质和极大的危害,一旦感染将给用户带来无法估量的损失。

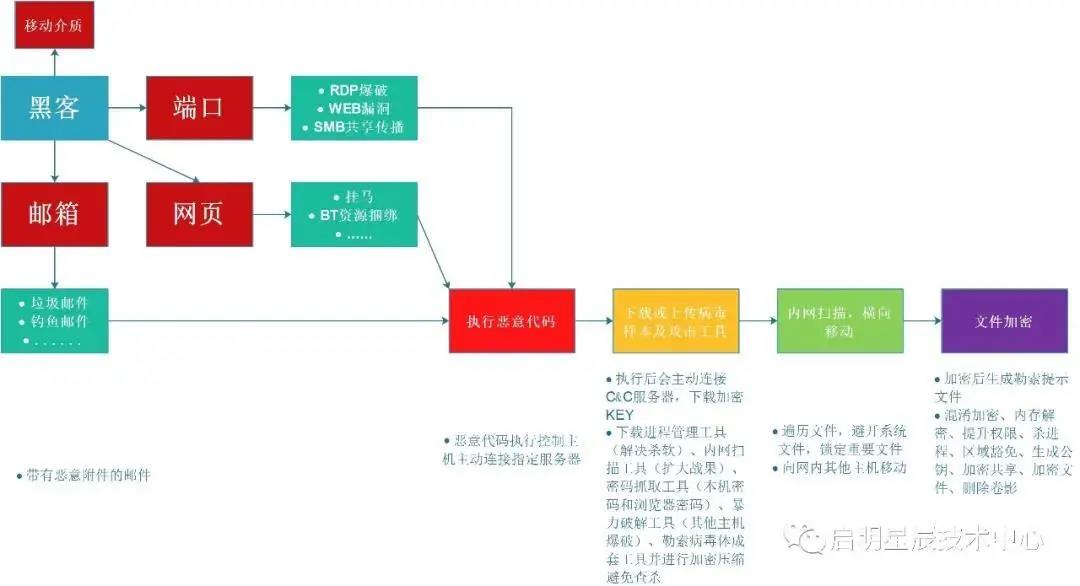

勒索病毒入侵原理

● 勒索病毒传播途径

1.不法分子通过垃圾邮件或钓鱼邮件等形式发送带有js恶意脚本或doc/xls/ppt文件宏病毒的附件,一旦用户打开邮件附件就会中招;

2.不法分子利用网页挂马、Flash挂马或将木马程序与资源捆绑等形式进行勒索病毒传播,一旦用户打开网页或下载运行资源就会中招;

3.不法分子在移动介质中植入勒索病毒程序,一旦用户使用该移动介质就会中招;

4.不法分子通过扫描端口发现漏洞植入后门程序从而执行下一步操作。

● 勒索病毒入侵流程

用户中招之后,不法分子通过运行恶意代码,控制主机主动连接指定服务器下载加密KEY、进程管理工具(解决杀软)、内网扫描工具(扩大战果)、密码抓取工具(本机密码和浏览器密码)、暴力破解工具(其他主机爆破)、勒索病毒体等成套工具并进行加密压缩避免查杀。随后不法分子遍历文件,避开系统文件,锁定重要文件并向其他主机移动扩大战果。加密完成后生成勒索提示文件,并将桌面设置为指导用户缴纳赎金的图片。

● 勒索病毒入侵特征

1、目的性极强

传统的恶意网络行为大多以破坏网络、服务器或终端,造成网络瘫痪、系统宕机、业务停滞为目的,以大规模病毒爆发的形式呈现,破坏者没有明确的针对性,如CIH病毒、红码病毒、震荡波、冲击波、熊猫烧香等。然而,大量的勒索病毒案例显示,入侵者都带有经济方面的诉求。入侵者的目的和出发点不同,从而导致入侵者所使用的手段和方法截然不同。

2、隐蔽性极强

勒索病毒往往通过邮件、网页等用户经常使用的系统进行传播,并利用ZIP压缩包的方式绕过传统方式的病毒检测,此外勒索病毒通常变种非常快,具有极强的隐蔽性。

3、破坏性极强

当用户网络中一台终端中招后,勒索病毒通常会对内网进行扫描,探测网络中潜在的入侵目标。此外,一旦被勒索病毒加密之后,往往几乎没有可能进行解密。

4、犯罪成本极低

勒索的过程最终往往以网络货币进行结算,对于去中心化的网络货币,极难对非法者本人的信息进行追踪溯源,因此对用户造成的损失往往也无法通过有效的途径追回。而相反,极低的犯罪成本使实施勒索病毒的入侵者数量越来越多。

安全防护现状及风险

勒索病毒并非高级可持续入侵,归根结底是一种病毒入侵行为。但是为什么仍有大量的用户受到勒索病毒的影响?除了勒索病毒入侵本身的特点之外,与目前普遍的网络安全建设暴露的缺点也息息相关。

● 传统边界安全防护体系失陷

当前安全防护体系侧重于互联网出口和边界进行防护,然而当边界防御被绕过或入侵时,内网对不法分子来说将一马平川。不法分子在内网的恶意行为无法被边界设备检测到,不管是内网扫描还是横移或者潜伏,都将对用户的网络安全造成极其恶劣的影响。

● 常用安全检测机制失效

当前安全设备的主要检测方式还是基于特征检测,对于没有已知特征的入侵很难被传统检测手段发现。而勒索病毒其极快的变种速度,对于没有有效威胁情报、没有高级威胁检测手段的用户,即使部署了安全设备还是容易出现网络安全事件。

● 碎片化安全防护失明

当前用户部署的安全设备种类繁多,厂商各异,安全设备产生的日志信息量庞大。面对大量涌来的分散的安全信息,各种安全产品不同的界面和告警窗口,即便是专业的信息安全管理人员也往往束手无策,难以从海量事件中分析发现真正的安全隐患,而有效判断入侵行为,洞察潜伏威胁以及威胁影响范围。

● 重建设轻运营的安全思路失能

大部分用户的安全防护在建设阶段十分重视,堆叠了各种各样的防御设备,然而在上架部署之后缺乏持续有效的运营。若遇到勒索病毒事件,这些客户在事件爆发前没有预防手段、爆发中没有针对性检测措施、爆发后没有及时解决或抑制问题的办法。

启明星辰勒索病毒安全解决方案

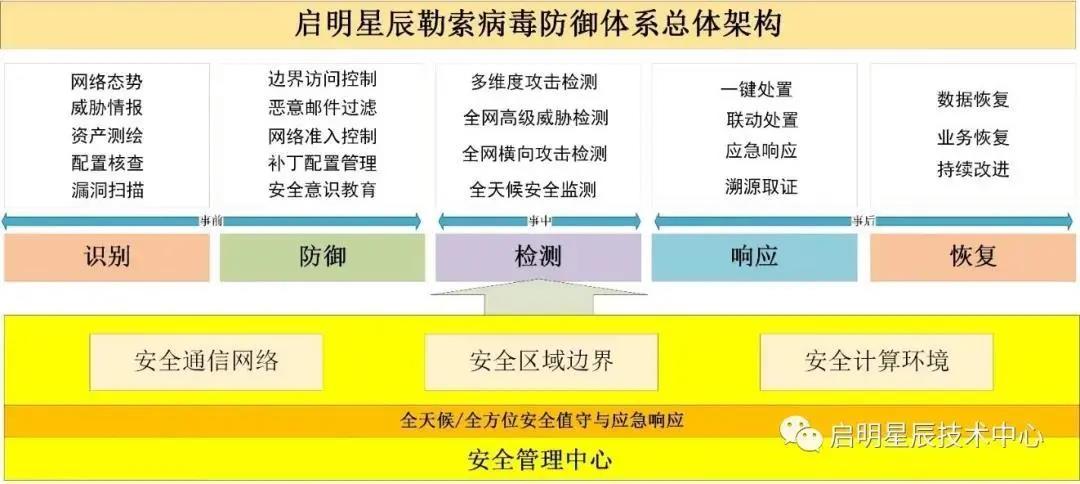

结合勒索病毒特性、入侵原理及网络安全建设现状等方面分析,启明星辰重新审视网络安全建设,提出以借鉴IPDRR架构为用户逐步建立风险识别能力、安全防御能力、安全检测能力、安全响应能力与安全恢复能力,最终实现了“事前、事中、事后”的全过程覆盖,满足风险可见化,防御主动化,运行自动化的安全目标,形成安全闭环确保用户业务安全。

设计思路

启明星辰勒索病毒安全解决方案结合等保“一个中心、三层防护”的核心思想,从安全区域边界、安全计算环境、安全通信网络,落实以识别、防御、检测、响应、恢复五个环节的网络安全建设工作。

总体框架

1、事前-风险识别 重点防护

识别是整个框架的基础,以建立组织对管理系统、资产、数据和能力等网络安全风险的了解,例如:资产管理(梳理资产、明确资产信息)、风险评估、系统漏洞管理、系统配置管理、互联网暴露面识别(端口、服务等)、以及基于大数据关联分析技术、威胁情报赋能来分析、预测全网威胁态势等。

防御以限制或抑制网络安全事件的潜在影响,在识别风险之上,开展重点安全防护,以抑制或缩减非法者的入侵面。例如:身份和访问控制、移动介质管理、系统补丁配置管理、恶意邮件防护、安全教育培训等。

2、事中-持续分析 全量检测

检测可以及时发现穿透防御措施的内部威胁事件。从不同维度构建安全检测措施,例如:终端安全检测、无线安全检测、网络异常行为检测、全流量高级威胁检测、甚至是全网内部东西向流量的全量检测等,并基于专业人员建立和完善不间断的安全监测与分析体系。

3、事后-快速响应 及时恢复

响应的目的是遏制潜在网络安全事件造成的影响范围,当检测到网络中存在的安全威胁,第一时间做出响应,以阻止事件进一步扩大化。这里分为两个层面,一是通过云、网、端构建协同全网联动处置机制,即一处威胁,全网响应,并对会话原始报文全量存储;二是基于专业的应急流程及安全应急服务团队,对入侵进一步做深入分析、溯源、取证等。

恢复是及时恢复正常操作以减轻事件所造成的损失。当完成对于整个事件分析、处置后,将逐一恢复业务数据,保证整个业务体系正常运转。而对于勒索病毒这样的攻击,已加密数据除了支付赎金之外,基本无法找回。这样一来数据容灾措施也许是唯一或者说是最后底线。所以日常通过备份工具对数据的容灾备份显得十分有必要。最后,基于每次事件发生对整个安全建设体系进行修复与完善,以形成事件全局的动态闭环。

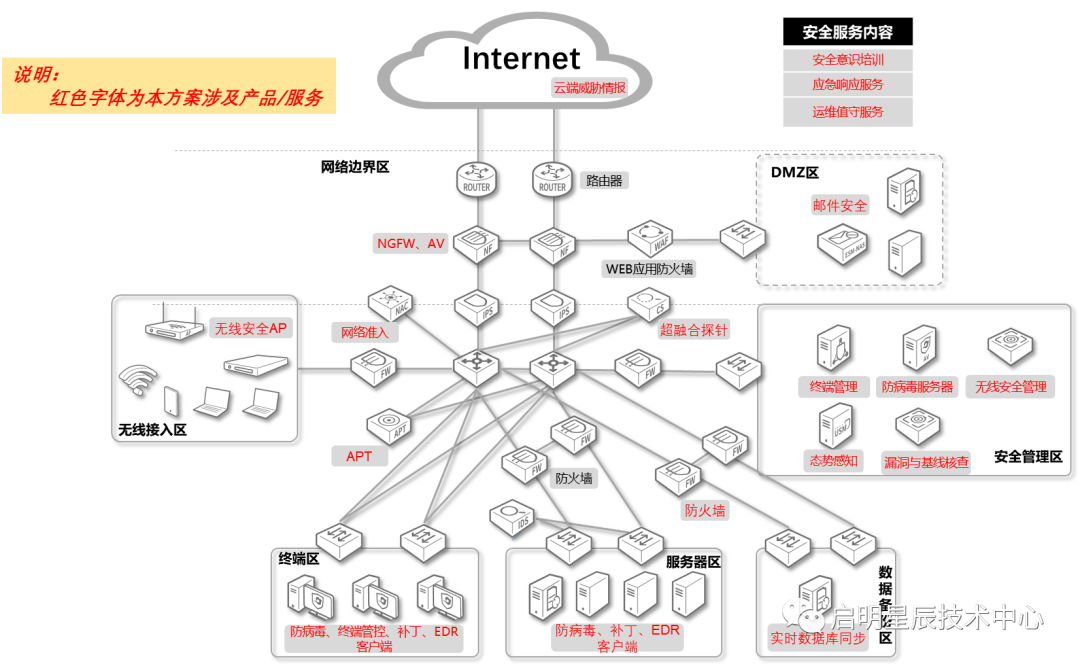

部署方案

勒索病毒安全解决方案

1、找不着

事前,对入侵面全方位识别,然后基于威胁情报能力,建立全网态势威胁预测,精准把握风险,在入侵者发起入侵之前进行封堵,让入侵者无处可寻。

2、进不来

事前,在安全区域边界、安全计算环境、安全通信网络、安全意识提升等多层面来做的一系列防御工作,保证无论入侵者是采用社工钓鱼、暴力破解、还是漏洞利用,均无法轻易突破防护内部防护体系。

3、动不了

事中,在全网横向与纵向层面,开展入侵威胁的检测工作,通过态势感知构建统一监测体系,配套专业的安全值守人员,全天候进行事件的综合分析研判。

事后,基于系统之间的协同联动处置能力,实现一键封堵查杀。最后通过专业应急响应服务,来对事件进一步分析溯源与取证。确保潜伏在网络内部的入侵者动不得、不敢动。

4、赚不着

事后,基于日常的数据备份及专业的应急响应服务支撑,保证即便被入侵者成功加密的数据,也可以最终得到挽回,而不需要在面临巨大不确定性情况下,花费巨额资金支付赎金。让入侵者无利可图,入侵目的功亏一篑。

京公网安备11010802024551号

京公网安备11010802024551号