启明星辰提醒:警惕仿冒DeepSeek安装包投递WannaCry勒索软件

发布时间 2025-03-14“让每一句人机对话都安全可信,让每一次智能交互都风险可控——这是属于AI时代的安全承诺。 —— 启明星辰”

AI速览:

本文讨论了2025年随着DeepSeek-R1发布引发大模型本地化部署浪潮后,启明星辰VenusEye威胁情报中心发现勒索软件团伙利用仿冒DeepSeek安装包进行攻击的情况,研究团队分析了样本并给出相关信息。关键要点包括:

1.攻击手段:黑客利用仿冒DeepSeek安装包(Install_DeepSeek.exe)攻击,自解压释放WannaCry勒索软件和Windows XPHorror病毒。

2.样本信息:初始仿冒程序Install_DeepSeek.exe,文件大小56.07MB,由2个exe程序打包组成,通过SFX脚本指定释放路径,释放tasksche.exe和SETUP.EXE到C:\WINDOWS文件夹。

3.恶意程序功能:tasksche.exe释放WannaCry模块加密文件;._cache tasksche.exe解压缩模块、解密并执行DLL;DLL加密特定后缀文件;SETUP.EXE (Windows XP Horror病毒)修改磁盘MBR,更改登录界面。

4.加密文件后缀:被加密文件后缀众多,加密后追加.WNCRY后缀,每个文件夹释放勒索信和部分解密程序。

5.溯源关联:通过比特币交易地址发现该组织持续盈利,累计获利约54BTC,超千万元人民币,同时还关联到多个相关样本。

2025年,随着DeepSeek-R1的发布,迅速引发大模型本地化部署浪潮。前所未有的关注度也吸勒索软件团伙也紧跟热点,搭建钓鱼网站,伪装成合法的AI软件下载平台,诱导用户安装捆绑勒索软件的仿冒软件,从而对受害主机上的文件进行加密,以胁迫受害者支付赎金。

技术分析

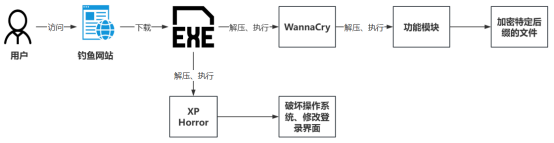

此次攻击活动的样本是伪装成DeepSeek安装包的exe文件,该文件执行后,通过自解压方式释放出勒索软件WannaCry和恐怖病毒Windows XP Horror,分别执行这2个恶意程序。WannaCry释放出勒索功能模块并执行,加密特定后缀的文件,释放出勒索信。恐怖病毒Windows XP Horror修改磁盘MBR,将登录界面设置为骷髅图像并播放恐怖动图。

该样本整体流程如下图所示:

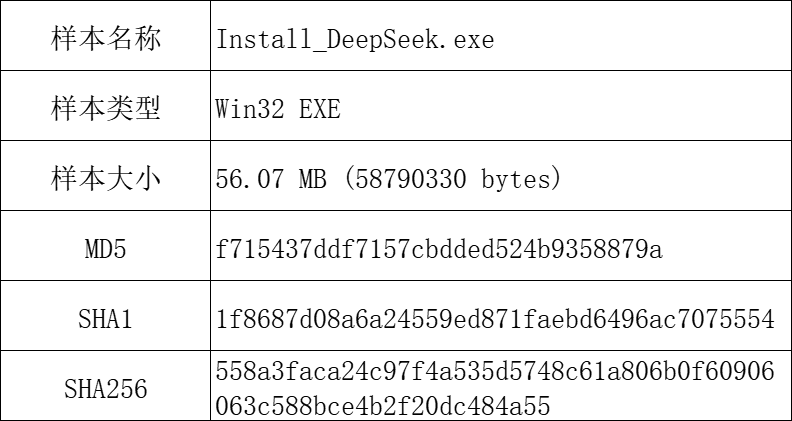

1、初始仿冒程序

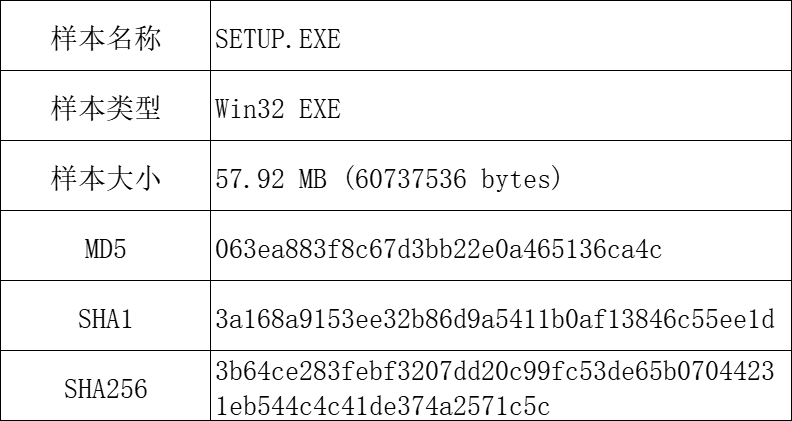

该样本为伪装成DeepSeek安装程序的exe文件,其样本信息见下表:

初始攻击文件仿冒了DeepSeek的图标,如下图所示:

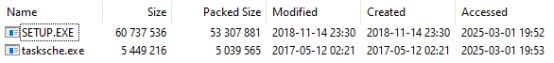

该exe文件属于Winrar SFX自解压文件,由2个exe程序打包而成,如下图所示:

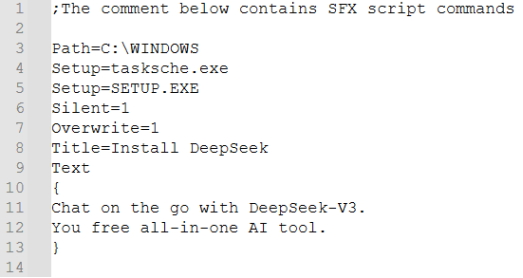

恶意软件通过SFX脚本指定tasksche.exe和SETUP.EXE的释放路径,SFX脚本内容包含“DeepSeek”相关信息,如下图所示:

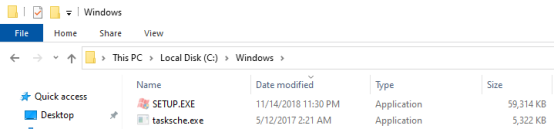

通过用户点击触发SFX恶意文件后,会将tasksche.exe和SETUP.EXE释放到C:\WINDOWS文件夹中:

同时安装执行tasksche.exe和SETUP.EXE:

2、 tasksche.exe

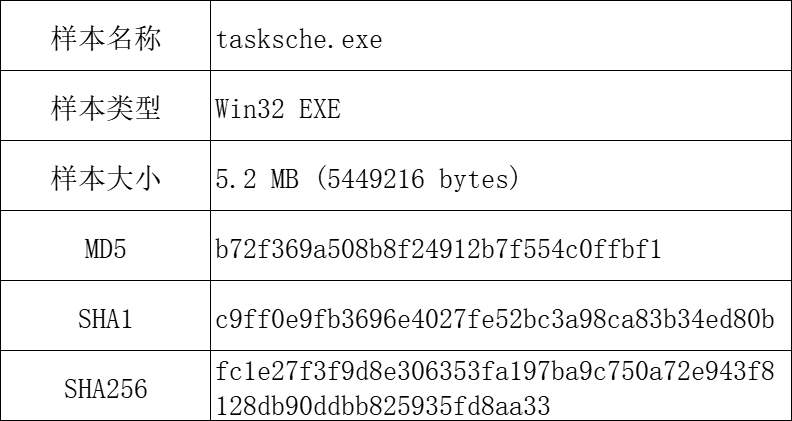

tasksche.exe由Delphi语言开发,其功能是释放WannaCry勒索软件的模块,实现文件加密勒索功能。样本信息见下表:

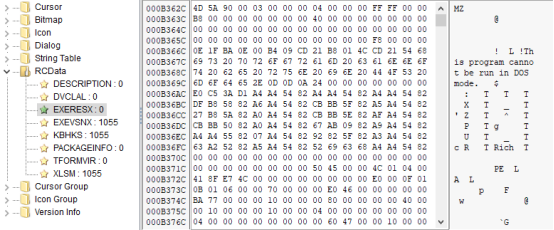

tasksche.exe的资源文件中包含一个EXE程序,如下图所示:

tasksche.exe启动后,首先会加载该资源,获取资源内容。然后创建文件 C:\WINDOWS\._cache_tasksche.exe,并将资源中的数据写入该文件中,最终执行该文件。如下图所示:

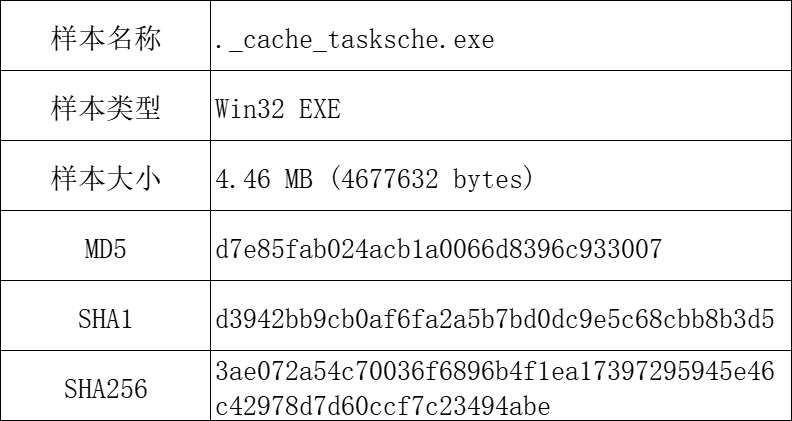

3、 ._cache_tasksche.exe

._cache_tasksche.exe文件的样本信息见下表:

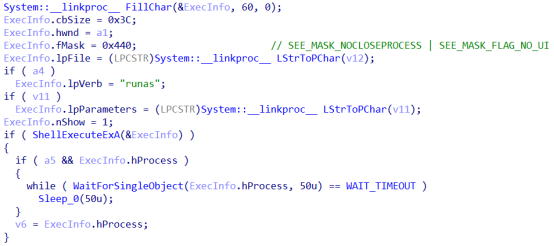

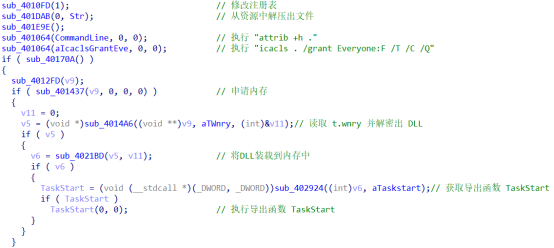

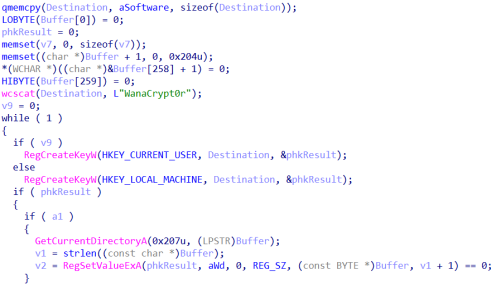

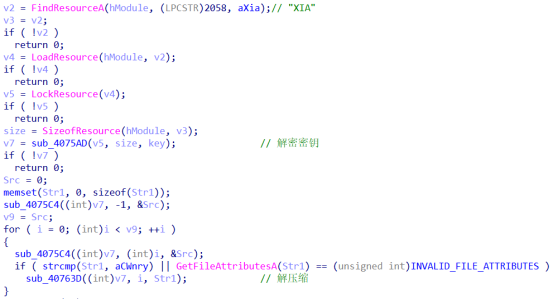

._cache_tasksche.exe的主要功能是从资源中解压缩出功能模块,解密出1个DLL并执行其特定的导出函数。如下图所示:

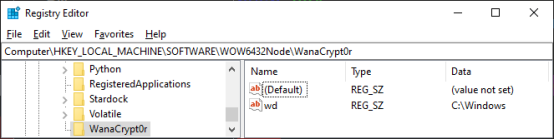

首先在注册表HKLM\Software\WanaCrypt0r\wd 中写入当前路径,记录进程的工作目录(work directory),供其它模块使用。如下图所示:

修改后的注册表如下图所示:

然后使用密钥“WNcry@2ol7”将嵌入在资源中的zip压缩包解压到C:\WINDOWS。如下图所示:

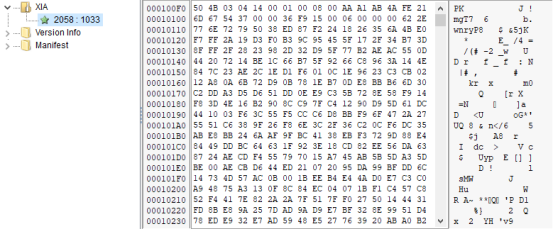

资源中的zip压缩包如下图所示:

该压缩包中有多个文件,如下图所示:

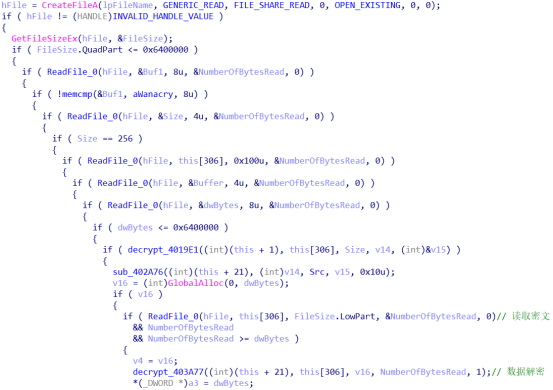

读取文件 t.wnry 的内容并解密出DLL文件,如下图所示:

解密出的DLL文件是勒索模块,具有名为TaskStart的导出函数,如下图所示:

通过调用该导出函数,执行加密勒索功能。

4、勒索模块

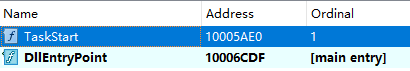

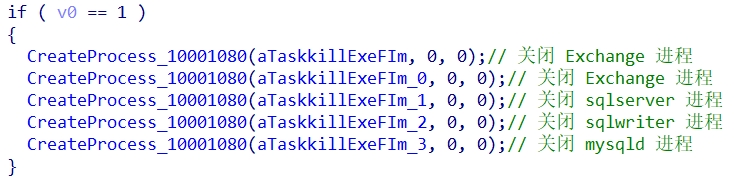

上一阶段解密出的DLL文件的原始名称为kgptbeilcq,负责实现具体的加密勒索功能。样本信息见下表:

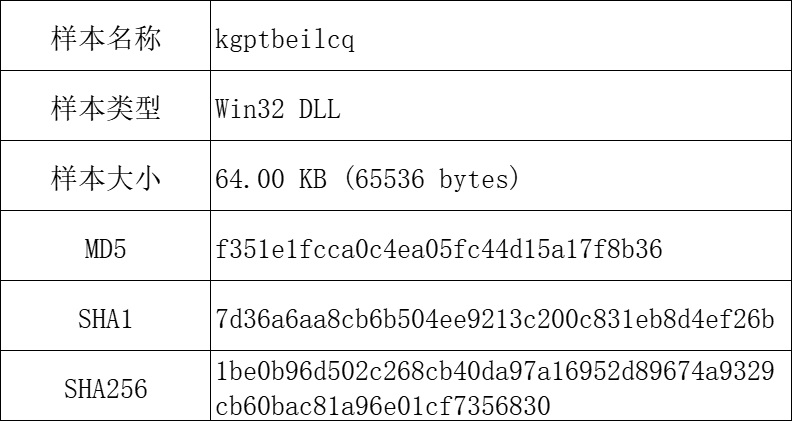

该DLL的主要功能如下图所示:

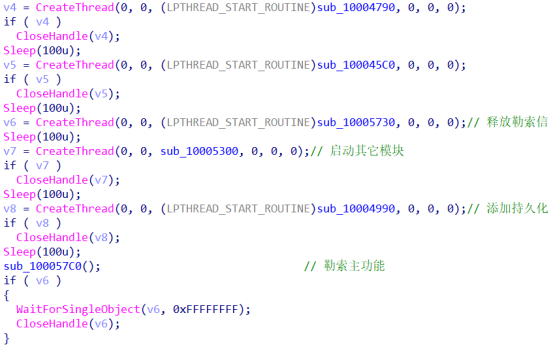

首先终止数据库相关进程,使得能够加密数据库文件。如下图所示:

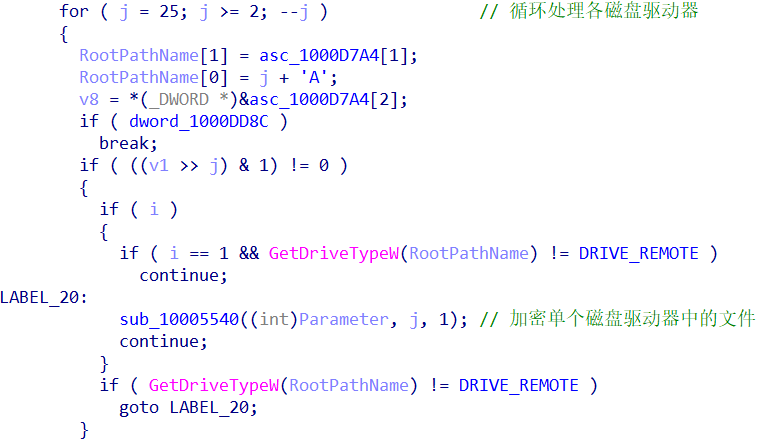

获取磁盘驱动器名称,遍历各磁盘。如下图所示:

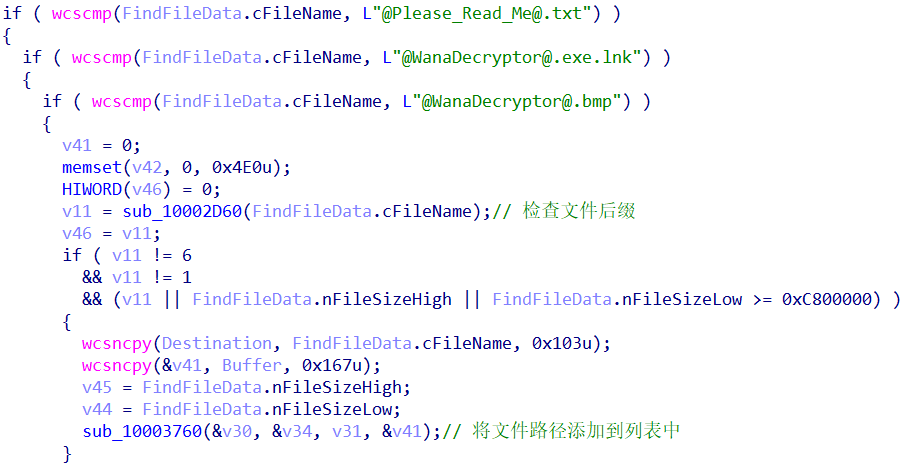

遍历文件夹,检查文件的名称和后缀,如下图所示:

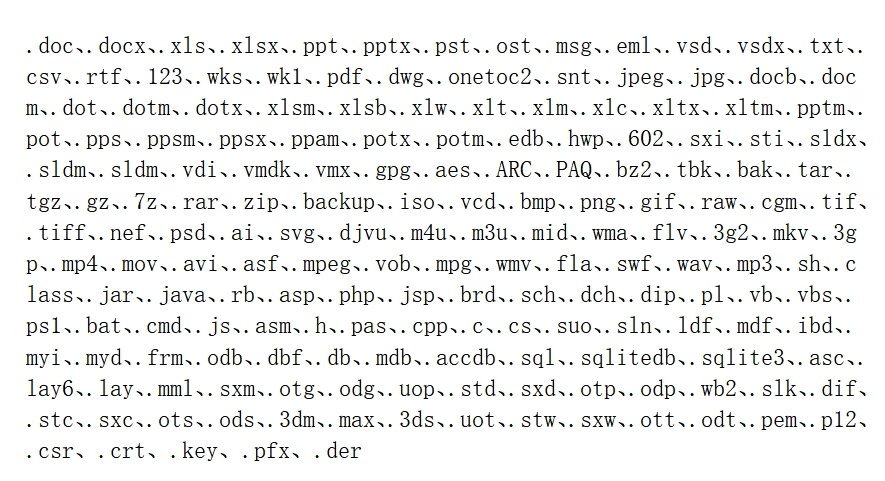

加密以下后缀名的文件:

文件被加密后,会被追加后缀名 .WNCRY。

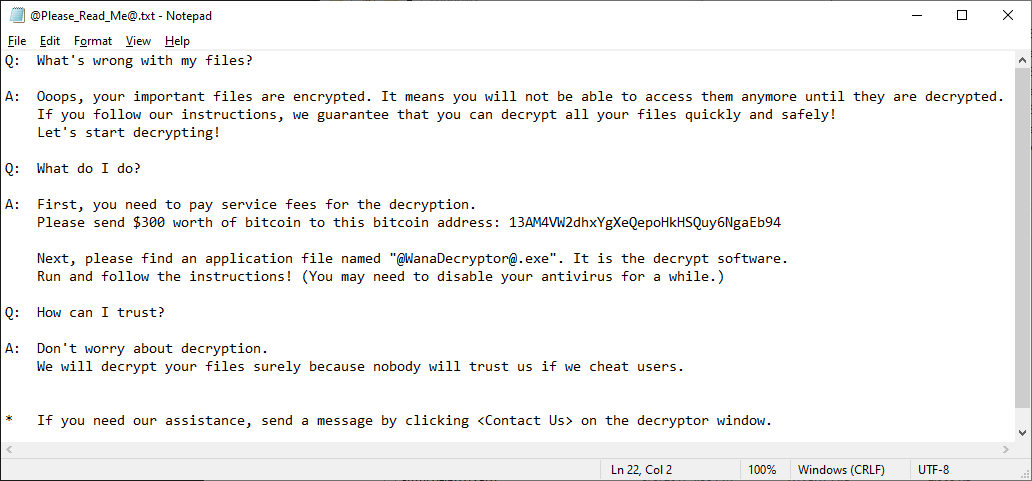

在每个文件夹中释放名为 @Please_Read_Me@.txt 的勒索信和名为 @WanaDecryptor@.exe 的解密程序。勒索信内容如下图所示:

受害者通过解密程序 @WanaDecryptor@.exe,可以解密出10个被加密的文件。该解密程序显示了提示信息和比特币地址,并进行倒计时。如下图所示:

5、SETUP.EXE

SETUP.EXE是古老的WindowsXP Horror病毒,该病毒会修改磁盘MBR,将登录界面修改为骷髅图像,并播放恐怖动图。

样本信息见下表:

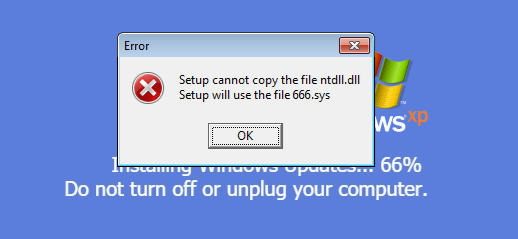

样本执行后,首先退出登录界面,显示“Installing Windows Updates”等提示,在进度到66%时,会弹出“Setup will use the file 666.sys”的提示。如下图所示:

登录界面会被换成骷髅图像,不断切换血腥图片,并播放恐怖动图。

点击桌面的图标后,会弹出提示框,并把图标移动到回收站。

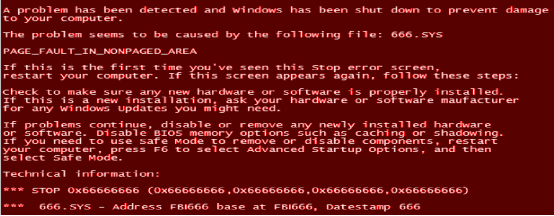

操作系统崩溃并显示红色背景,如下图所示:

溯源关联

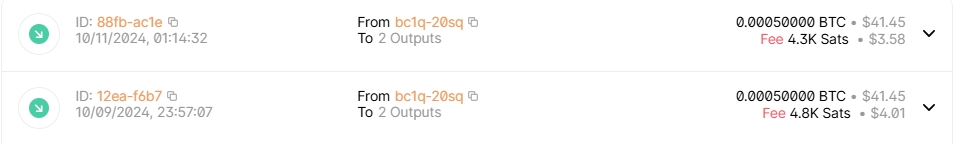

1. 通过对该组织提供的比特币交易地址,跟踪到该组织在2024年末收到几笔受害者支付的BTC。说明该组织依旧在依靠勒索软件持续盈利:

同时通过对历史信息的统计,可以观测到该组织在披露的地址上累计获利约54BTC,按当前汇率估算已超过千万元人民币。

2. 通过对初始样本的特征进行关联,发现以下与本次攻击活动相关的样本:

MD5:

c27fc192811dad928730b24fd8150a03

2e5f24942932190e577319a7e81b83e4

33e884e59a7c1e1d6af5b19a283a04a7

4d4f7bfac3a17767cb9a7f88737b7ef5

061a8f66ec2f86f9668c0c157ed54b6c

5a02e019a2a7920d0b23326a616bf88f

a7389982054233436020f0ada0765a48

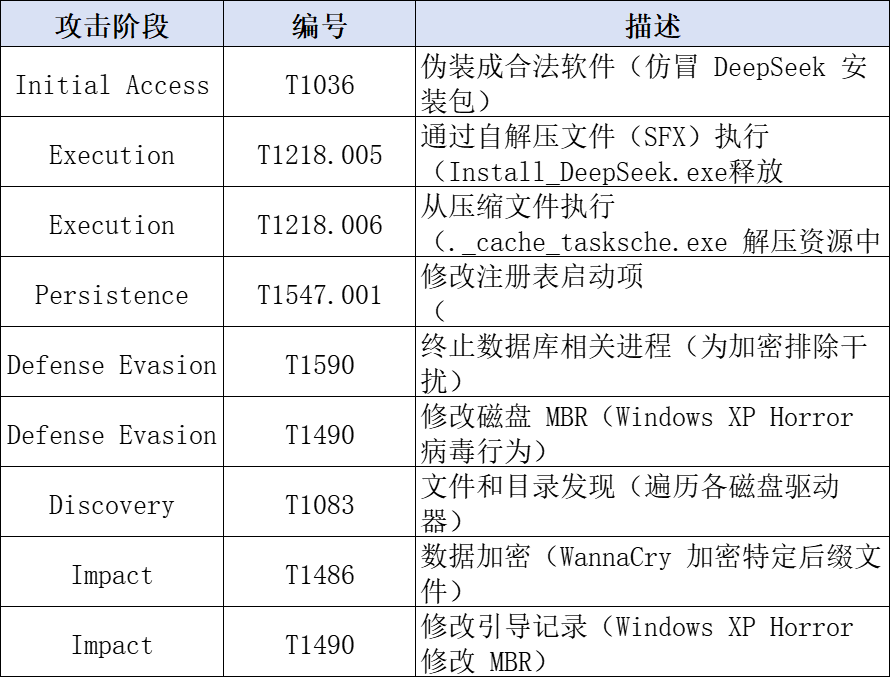

ATT&CK

该样本所采用的攻击技战法与ATT&CK的映射如下表所示:

IoCs

京公网安备11010802024551号

京公网安备11010802024551号