每周升级公告-2021-05-04

发布时间 2021-05-06新增事件

事件名称: | HTTP_Seowon-SlC-130-Router_远程代码执行[CVE-2020-17456] |

安全类型: | 安全漏洞 |

事件描述: | 主机正在遭受Seowon-SlC-130-Router_远程代码执行攻击漏洞编号:CVE-2020-17456影响设备:SlC-130、SLR-120S漏洞危害程度:可以获取到设备的shell,并且是以root权限。漏洞产生的位置:产生的位置在测试网络联通的地方,也就是ping的地址,这个地方可以被绕过经过以前对路由器漏洞的研究,不少的路由器漏洞产生点都在这个部分。开发人员对输入的参数没有进行有效的验证和非法字符过滤。 |

更新时间: | 20210504 |

事件名称: | HTTP_安全漏洞_F5-BIG-IP_/mgmt/tm/access/bundle-install-tasks处_远程代码漏洞[CVE-2021-22986][CNNVD-202103-770] |

安全类型: | 安全漏洞 |

事件描述: | 当前主机正在遭受F5-BIG-IP_远程代码漏洞攻击。BIG-IP存在代码执行漏洞,该漏洞允许定义身份验证的攻击者通过BIG-IP管理界面和自身IP地址对iControlREST接口进行网络访问,以执行任意系统命令,创建或删除文件以及替换服务。该漏洞只能通过控制界面利用,而不能通过数据界面利用。 |

更新时间: | 20210504 |

修改事件

事件名称: | HTTP_IIS解析漏洞 |

安全类型: | 安全漏洞 |

事件描述: | 检测到利用IIS文件名后缀解析错误的上传行为当试图尝试或利用WEB应用或服务器平台的MIME检测漏洞时事件被触发,攻击者可以尝试通过上传各类恶意文件来攻击目标主机。攻击成功,可远程执行任意代码。 |

更新时间: | 20210504 |

事件名称: | HTTP_Nginx解析漏洞 |

安全类型: | 安全漏洞 |

事件描述: | 检测到利用Nginx文件名后缀解析错误的上传行为。nginx是俄罗斯软件开发者IgorSysoev所研发的一款HTTP和反向代理服务器,也可以作为邮件代理服务器。该漏洞源于程序没有正确验证包含未转义空格字符的请求URI。远程攻击者可利用该漏洞绕过既定的限制。攻击成功,可远程执行任意代码。 |

更新时间: | 20210504 |

事件名称: | HTTP_Adobe_ColdFusion反序列化漏洞[CVE-2018-15958/15959][CNNVD-201809-488] |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正试图通过AdobeColdFusion漏洞攻击目的IP主机。AdobeColdFusion的FlashGateway服务存在反序列化漏洞,未经身份验证的攻击者向目标AdobeColdFusion的FlashGateway服务发送精心构造的恶意数据,可远程执行任意代码。漏洞存在的版本:AdobeColdFusion2016.0Update6AdobeColdFusion2016.0Update5AdobeColdFusion2016.0Update4AdobeColdFusion2016.0Update3AdobeColdFusion2016.0Update2AdobeColdFusion2016.0Update1AdobeColdFusion2018.0.0.310739AdobeColdFusion11Update9AdobeColdFusion11Update8AdobeColdFusion11Update7AdobeColdFusion11Update6AdobeColdFusion11Update5AdobeColdFusion11Update4AdobeColdFusion11Update3AdobeColdFusion11Update2AdobeColdFusion11Update14AdobeColdFusion11Update13AdobeColdFusion11Update12AdobeColdFusion11Update11AdobeColdFusion11Update10AdobeColdFusion11Update1尝试利用CVE-2018-15958AdobeColdFusion反序列化漏洞攻击。 |

更新时间: | 20210504 |

事件名称: | HTTP_ThinkPHP5远程代码执行漏洞 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在利用ThinkPHP框架远程代码执行漏洞攻击目的IP主机的行为,试图远程注入PHP代码,在目标服务器上执行任意代码或命令。ThinkPHP是一个流行的轻量级国产PHP开发框架。当Web网站是基于ThinkPHP框架开发时,可能存在该漏洞时。攻击者发送精心构造的PHP代码在目标主机上执行,企图进一步控制服务器。攻击成功,可远程执行任意代码。 |

更新时间: | 20210504 |

事件名称: | HTTP_Apache_Solr_Velocity_远程代码执行漏洞_Config_API |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在利用Apache_Solr_Velocity远程代码执行漏洞_Config_API攻击目的IP主机的行为攻击成功,可远程执行任意代码。 |

更新时间: | 20210504 |

事件名称: | TCP_Java静态调用_java.lang.Runtime_远程代码执行 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源目标IP正在使用Java静态调用java.lang.Runtime方式进行远程代码执行攻击的行为。在Java中,程序开发人员通常会通过静态调用java.lang.Runtime方式执行外部的Shell命令。Runtime类是Java程序的运行时环境,开发者可以通过getRuntime()方法获取当前Runtime运行时对象的引用。通常在Java相关的应用系统中,如果处理外部命令执行时,没有对用户的输入做合理有效的过滤,攻击者可以利用这个漏洞远程注入命令或代码并执行。诸如Struts2、Spring这些应用曾经被披露出存在Java远程代码执行漏洞,例如Ognl表达式和SpEL表达式的任意代码执行漏洞。攻击者通过静态调用java.lang.Runtime方式在有缺陷应用中执行任意代码或命令,进一步完全控制目标服务器。尝试远程执行任意代码。 |

更新时间: | 20210504 |

事件名称: | HTTP_类菜刀流量_响应 |

安全类型: | 木马后门 |

事件描述: | 中国菜刀是中国黑客圈内使用非常广泛的一款Webshell管理工具。中国菜刀用途十分广泛,支持多种语言,小巧实用,具有文件管理(有足够的权限时候可以管理整个磁盘/文件系统),数据库管理,虚拟终端等功能。对于这类管理工具,如果没有大量的修改服务端脚本代码,其返回流量都会有一些常见的特征,本条规则将常见的共同特征提取出来进行防御性报警。由于此事件为较为宽泛的通用特征,可能存在误报,请参考特征性质判断字段进行判断。允许攻击者完全控制被植入机器。 |

更新时间: | 20210504 |

事件名称: | HTTP_安全漏洞_WordPress_Easy_WP_SMTP日志文件探测 |

安全类型: | 安全漏洞 |

事件描述: | 检测检测到源IP主机正在利用WordPress的Easy_WP_SMTP插件日志暴露在外进行未授权访问及密码恶意修改;EasyWPSMTP允许您配置和通过SMTP服务器发送所有外发电子邮件。这样可以防止您的电子邮件进入收件人的垃圾邮件文件夹。 |

更新时间: | 20210504 |

事件名称: | HTTP_可疑行为_wget_curl下载可疑文件并执行 |

安全类型: | 可疑行为 |

事件描述: | 检测到源IP主机正在向目的IP主机发送可疑命令,尝试控制目的IP主机下载可疑文件并执行。 |

更新时间: | 20210504 |

删除事件

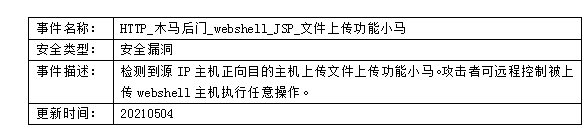

1. HTTP_木马后门_webshell_AntSword_php控制命令

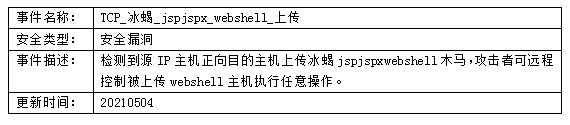

2. TCP_冰蝎_php_webshell_上传

3. TCP_RealVNC_RFB协议远程认证绕过漏洞[CVE-2006-2369]

4. HTTP_Citrix_ADC_远程代码执行漏洞[CVE-2020-8193][CNNVD-202007-367]

5. HTTP_安全漏洞_泛微OA8_前台SQL执行

京公网安备11010802024551号

京公网安备11010802024551号