每周升级公告-2022-06-21

发布时间 2022-06-21新增事件

事件名称: | HTTP_安全漏洞_Spring-Cloud-Gateway_代码注入[CVE-2022-22947][CNNVD-202203-161] |

安全类型: | 安全漏洞 |

事件描述: | SpringCloudGateway是基于SpringFramework和SpringBoot构建的API网关,它旨在为微服务架构提供一种简单、有效、统一的API路由管理方式。漏洞为当SpringCloudGateway启用和暴露GatewayActuator端点时,使用SpringCloudGateway的应用程序可受到代码注入攻击。攻击者可以发送特制的恶意请求,从而远程执行任意代码。 |

更新时间: | 20220621 |

事件名称: | TCP_Java反序列化_Jdk8u20_利用链攻击 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在利用Jdk8u20的Java反序列化利用链对目的主机进行攻击的行为。若访问的应用存在漏洞JAVA反序列化漏洞且使用了JDK版本为8u20及以下版本,攻击者可以发送精心构造的Java序列化对象,远程执行任意代码或命令。远程执行任意代码,获取系统控制权。 |

更新时间: | 20220621 |

事件名称: | TCP_Java反序列化_CommonsCollections7_利用链攻击 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在利用CommonsCollections7的Java反序列化利用链对目的主机进行攻击的行为。若访问的应用存在漏洞JAVA反序列化漏洞且使用了commons-collections3.1,攻击者可以发送精心构造的Java序列化对象,远程执行任意代码或命令。远程执行任意代码,获取系统控制权。 |

更新时间: | 20220621 |

事件名称: | TCP_Java反序列化_CommonsCollections8_利用链攻击 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在利用CommonsCollections8的Java反序列化利用链对目的主机进行攻击的行为。若访问的应用存在漏洞JAVA反序列化漏洞且使用了commons-collections4,攻击者可以发送精心构造的Java序列化对象,远程执行任意代码或命令。远程执行任意代码,获取系统控制权。 |

更新时间: | 20220621 |

事件名称: | HTTP_安全漏洞_H2_Database_Console_远程命令执行漏洞[CVE-2022-23221][CNNVD-202201-1749] |

安全类型: | 安全漏洞 |

事件描述: | H2DatabaseConsole(2.1.210版本之前)中存在一个远程命令执行漏洞,该漏洞可能允许远程攻击者通过包含IGNORE_UNKNOWN_SETTINGS=TRUE;FORBID_CREATION=FALSE;INIT=RUNSCRIPT子字符串的jdbc:h2:memJDBCURL执行任意代码。 |

更新时间: | 20220621 |

事件名称: | TCP_Java反序列化_CommonsCollections9_利用链攻击 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在利用CommonsCollections9的Java反序列化利用链对目的主机进行攻击的行为。若访问的应用存在漏洞JAVA反序列化漏洞且使用了commons-collections3.1,攻击者可以发送精心构造的Java序列化对象,远程执行任意代码或命令。远程执行任意代码,获取系统控制权。 |

更新时间: | 20220621 |

事件名称: | TCP_Java反序列化_CommonsCollections10_利用链攻击 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在利用CommonsCollections10的Java反序列化利用链对目的主机进行攻击的行为。若访问的应用存在漏洞JAVA反序列化漏洞且使用了commons-collections3.1,攻击者可以发送精心构造的Java序列化对象,远程执行任意代码或命令。远程执行任意代码,获取系统控制权。 |

更新时间: | 20220621 |

事件名称: | HTTP_安全漏洞_Discuz_1.5-2.5_命令执行漏洞[CVE-2018-14729][CVE-2018-14729][CNNVD-201905-886] |

安全类型: | 安全漏洞 |

事件描述: | Discuz1.5-2.5版本中后台数据库备份功能中存在一个命令执行漏洞,允许远程攻击者利用漏洞提交特殊的请求,获取服务器权限执行任意命令,使攻击者可以以WEB权限在系统上执行任意命令。 |

更新时间: | 20220621 |

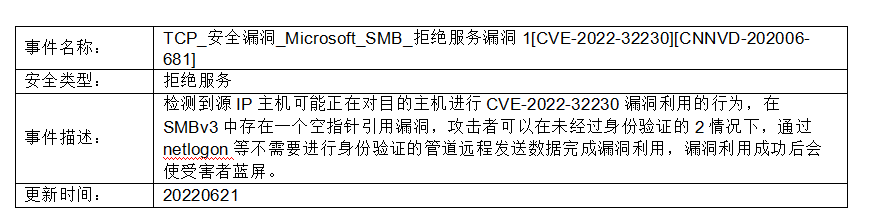

事件名称: | TCP_安全漏洞_Microsoft_SMB_拒绝服务漏洞1[CVE-2022-32230][CNNVD-202006-681] |

安全类型: | 拒绝服务 |

事件描述: | 检测到源IP主机可能正在对目的主机进行CVE-2022-32230漏洞利用的行为,在SMBv3中存在一个空指针引用漏洞,攻击者可以在未经过身份验证的2情况下,通过netlogon等不需要进行身份验证的管道远程发送数据完成漏洞利用,漏洞利用成功后会使受害者蓝屏。 |

更新时间: | 20220621 |

事件名称: | TCP_安全漏洞_Microsoft_SMB_拒绝服务漏洞2[CVE-2022-32230][CNNVD-202006-681] |

安全类型: | 拒绝服务 |

事件描述: | 检测到源IP主机可能正在对目的主机进行CVE-2022-32230漏洞利用的行为,在SMBv3中存在一个空指针引用漏洞,攻击者可以在未经过身份验证的2情况下,通过netlogon等不需要进行身份验证的管道远程发送数据完成漏洞利用,漏洞利用成功后会使受害者蓝屏。 |

更新时间: | 20220621 |

事件名称: | TCP_安全漏洞_Microsoft_SMB_拒绝服务漏洞[CVE-2022-32230][CNNVD-202006-681] |

安全类型: | 拒绝服务 |

事件描述: | 检测到源IP主机可能正在对目的主机进行CVE-2022-32230漏洞利用的行为,在SMBv3中存在一个空指针引用漏洞,攻击者可以在未经过身份验证的2情况下,通过netlogon等不需要进行身份验证的管道远程发送数据完成漏洞利用,漏洞利用成功后会使受害者蓝屏。 |

更新时间: | 20220621 |

修改事件

事件名称: | HTTP_Linux命令注入攻击 |

安全类型: | 注入攻击 |

事件描述: | 命令注入攻击,是指这样一种攻击手段,黑客通过把系统命令加入到web请求页面头部信息中,一个恶意黑客以利用这种攻击方法来非法获取数据或者网络、系统资源。null |

更新时间: | 20220621 |

事件名称: | HTTP_安全漏洞_GitLab_硬编码漏洞[CVE-2022-1162][CNNVD-202204-1842] |

安全类型: | 安全漏洞 |

事件描述: | GitLab是一个用于仓库管理系统的开源项目,使用Git作为代码管理工具,可通过Web界面访问公开或私人项目。在GitLabCE/EE版本14.7(14.7.7之前)、14.8(14.8.5之前)和14.9(14.9.2之前)中使用OmniAuth提供商(如OAuth、LDAP、SAML)注册的帐户设置了硬编码密码,允许攻击者潜在地控制帐户。 |

更新时间: | 20220621 |

事件名称: | TCP_后门_Linux.DDoS.Gafgyt_控制命令 |

安全类型: | 其他事件 |

事件描述: | 检测到Gafgyt服务器试图发送命令给Gafgyt,目的IP主机被植入了Gafgyt。DDoS.Gafgyt是一个类Linux平台下的僵尸网络,主要功能是对指定目标机器发起DDoS攻击。对指定目标主机发起DDoS攻击。 |

更新时间: | 20220621 |

事件名称: | HTTP_通用事件_发现多次unicode编码行为 |

安全类型: | 可疑行为 |

事件描述: | Java默认的编码方式为Unicode,在java语言和部分.net程序中,unicode编码可被自动处理解析成字符串。多次unicode编码可能为攻击者尝试绕过检测设备的行为。 |

更新时间: | 20220621 |

京公网安备11010802024551号

京公网安备11010802024551号