每周升级公告-2022-07-23

发布时间 2022-07-23新增事件

事件名称: | HTTP_Mida_Solutions_eFramework_2.8.9_操作系统命令注入漏洞[CVE-2020-15922][CNNVD-202007-1515] |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在利用CVE-2020-15922漏洞对目的主机进行攻击。MidaSolutionseFramework是意大利MidaSolutions公司的一套统一通信和协作服务套件。MidaSolutionseFramework2.9.0版本中存在操作系统命令注入漏洞。远程攻击者可利用该漏洞以root权限执行代码。 |

更新时间: | 20220723 |

事件名称: | TCP_挖矿木马_CoinMiner_门罗币JSON-RPC协议_挖矿控制命令通信_疑似调用挖矿API函数1(XMR) |

安全类型: | 蠕虫病毒 |

事件描述: | 该事件表明检测到使用JSON-RPC协议疑似调用了门罗币挖矿API函数。JSON-RPC是一种基于JSON的跨语言远程调用协议。有文本传输数据小,便于调试扩展的特点。它规范定义了数据结构及相应的处理规则,规范使用JSON(RFC4627)数据格式,规范本身是传输无关的,可以用于进程内通信、socket套接字、HTTP或各种消息通信环境。门罗币应用开发接口采用JSON-PRC标准,由于它是传输无关的,可以使用它通过套接字或HTTP与挖矿节点交互。挖矿程序会占用CPU资源,可能导致受害主机变慢。占用用户资源进行挖矿。 |

更新时间: | 20220723 |

事件名称: | TCP_挖矿木马_CoinMiner_门罗币JSON-RPC协议_挖矿控制命令通信_疑似调用挖矿API函数2(XMR) |

安全类型: | 蠕虫病毒 |

事件描述: | 该事件表明检测到使用JSON-RPC协议疑似调用了门罗币挖矿API函数。JSON-RPC是一种基于JSON的跨语言远程调用协议。有文本传输数据小,便于调试扩展的特点。它规范定义了数据结构及相应的处理规则,规范使用JSON(RFC4627)数据格式,规范本身是传输无关的,可以用于进程内通信、socket套接字、HTTP或各种消息通信环境。门罗币应用开发接口采用JSON-PRC标准,由于它是传输无关的,可以使用它通过套接字或HTTP与挖矿节点交互。挖矿程序会占用CPU资源,可能导致受害主机变慢。占用用户资源进行挖矿。 |

更新时间: | 20220723 |

事件名称: | TCP_挖矿木马_CoinMiner_以太坊JSON-RPC协议_挖矿控制命令通信_疑似调用挖矿API函数1(ETH) |

安全类型: | 蠕虫病毒 |

事件描述: | 该事件表明检测到使用JSON-RPC协议疑似调用了以太坊挖矿API函数。JSON-RPC是一种基于JSON的跨语言远程调用协议。有文本传输数据小,便于调试扩展的特点。JSON-RPC是一种无状态轻量级远程过程调用(RPC)协议,规范定义了数据结构及相应的处理规则,规范使用JSON(RFC4627)数据格式,规范本身是传输无关的,可以用于进程内通信、socket套接字、HTTP或各种消息通信环境。以太坊应用开发接口采用JSON-PRC标准,由于它是传输无关的,可以使用它通过套接字或HTTP与ETH节点交互。挖矿程序会占用CPU资源,可能导致受害主机变慢。占用用户资源进行挖矿。 |

更新时间: | 20220723 |

事件名称: | TCP_挖矿木马_CoinMiner_以太坊JSON-RPC协议_挖矿控制命令通信_疑似调用挖矿API函数2(ETH) |

安全类型: | 蠕虫病毒 |

事件描述: | 该事件表明检测到使用JSON-RPC协议疑似调用了以太坊挖矿API函数。JSON-RPC是一种基于JSON的跨语言远程调用协议。有文本传输数据小,便于调试扩展的特点。JSON-RPC是一种无状态轻量级远程过程调用(RPC)协议,规范定义了数据结构及相应的处理规则,规范使用JSON(RFC4627)数据格式,规范本身是传输无关的,可以用于进程内通信、socket套接字、HTTP或各种消息通信环境。以太坊应用开发接口采用JSON-PRC标准,由于它是传输无关的,可以使用它通过套接字或HTTP与ETH节点交互。挖矿程序会占用CPU资源,可能导致受害主机变慢。占用用户资源进行挖矿。 |

更新时间: | 20220723 |

事件名称: | HTTP_木马_Webmine家族_网页挖矿木马_执行浏览器挖矿 |

安全类型: | 蠕虫病毒 |

事件描述: | 检测到网页中包含挖矿脚本代码。Webmine也是一个与Coinhive类似的JS挖矿引擎,在有访问量的网站中嵌入一段网页挖矿代码,利用访客的计算机CPU资源来挖掘数字货币进行牟利。挖矿脚本执行会占用CPU资源,可能导致受害主机变慢。 |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_Jenkins-Git-client插件_代码执行[CVE-2019-10392][CNNVD-201909-632] |

安全类型: | 安全漏洞 |

事件描述: | 当前主机正在遭受Jenkins-Git-client插件_远程代码执行漏洞攻击影响范围GitclientPlugin<=2.8.4 |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_Zabbix-API-JSON-RPC_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | Zabbix是一个基于WEB界面的分布式系统监视以及网络监视的企业级开源解决方案。Zabbix能监视各种网络参数,保证服务器系统的安全运营,并提供灵活的通知机制以便系统管理员快速定位和解决存在的各种问题。它由两部分构成,ZabbixServer与可选组件ZabbixAgent。Zabbixserver可以通过SNMP,ZabbixAgent,ping,端口监视等方法提供对远程服务器/网络状态的监视,数据收集等功能,它可以运行在Linux,Solaris,HP-UX,AIX,FreeBSD,OpenBSD,OSX等平台上。在其jsonrpc2.0版本存在远程命令执行漏洞,攻击者可通过此漏洞获取服务器权限,危害系统安全。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_可疑反弹shell命令注入_攻击失败 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在向目的主机进行BASH_反弹shell命令注入攻击。反弹连接,是指攻击者指定服务端,受害者主机主动连接攻击者的服务端程序。反弹shell通常用于被控端因防火墙受限、权限不足、端口被占用等情形。攻击者攻击成功后可以远程执行系统命令。当执行bash反弹shell命令有误时,会返回bash:nojobcontrolinthisshell |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_Tp-Link_代码执行[CVE-2022-30075][CNNVD-202206-881] |

安全类型: | 安全漏洞 |

事件描述: | 在Tp-Link路由器中进行身份验证的远程代码执行,通过身份验证后可利用备份文件包含进行任意代码执行 |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_PHP_imap_命令执行[CVE-2018-19518][CNNVD-201811-666] |

安全类型: | 安全漏洞 |

事件描述: | 在PHP和其他产品的imap_open()中使用的UNIX上的华盛顿大学IMAP工具包2007f启动rsh命令(借助于c-client/imap4r1.c中的imap_rimap函数和osdep/unix/tcp_unix中的tcp_aopen函数.c),而不会阻止参数注入,如果IMAP服务器名称是不受信任的输入(例如,由Web应用程序的用户输入),并且rsh已被具有不同参数的程序替换,则远程攻击者可能会执行任意OS命令语义。例如,如果rsh是ssh的链接(如在Debian和Ubuntu系统上看到的),则攻击可以使用包含“-oProxyCommand”参数的IMAP服务器名称。 |

更新时间: | 20220723 |

事件名称: | HTTP_其它可疑行为_XML-dtd外连_其他注入 |

安全类型: | 注入攻击 |

事件描述: | XXE(XMLExternalEntityInjection)XML外部实体注入,XML是一种类似于HTML(超文本标记语言)的可扩展标记语言,是用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。当应用是通过用户上传的XML文件或POST请求进行数据的传输,并且应用没有禁止XML引用外部实体,也没有过滤用户提交的XML数据,那么就会产生XML外部实体注入漏洞,即XXE漏洞。 |

更新时间: | 20220723 |

事件名称: | HTTP_木马后门_PhpSpy2013-Mysql数据库管理_Webshell访问 |

安全类型: | 木马后门 |

事件描述: | 流量中检测到phpspy2013管理mysql数据库的操作,可能Webshell已被植入正在进行连接行为。webshell是web入侵的脚本攻击工具。简单说,webshell就是一个用asp或php等编写的木马后门,攻击者在入侵了一个网站后,常常将这些asp或php等木马后门文件放置在网站服务器的web目录中,与正常的网页文件混在一起。然后攻击者就可以用web的方式,通过该木马后门控制网站服务器,包括上传下载文件、查看数据库、执行任意程序命令等。webshell可以穿越防火墙,由于与被控制的服务器或远程主机交换的数据都是通过80端口传递的,因此不会被防火墙拦截。并且使用webshell一般不会在系统日志中留下记录,只会在网站的web日志中留下一些数据提交记录,管理员较难看出入侵痕迹。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_微信默认自带浏览器-代码执行 |

安全类型: | 安全漏洞 |

事件描述: | 微信windows版<3.1.2.141版本受chromev8引擎漏洞影响,攻击者可以将恶意的钓鱼邮件发送给目标人员,目标人员用微信自带浏览器打开后则会触发漏洞,使攻击者控制目标人员计算机权限 |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_Iris-ID-IrisAccess-ICU-7000-2_代码执行 |

安全类型: | 安全漏洞 |

事件描述: | IrisID的IrisAccess7000-2是LG生产的虹膜识别系统。由于该系统存在漏洞,攻击者可通过构造恶意payload使系统执行恶意命令,以获取主机权限。 |

更新时间: | 20220723 |

事件名称: | TCP_文件操作攻击_IncomCMS-2.0_文件上传[CVE-2020-29597][CNNVD-202012-431] |

安全类型: | 安全漏洞 |

事件描述: | IncomCMS2.0以及之前的版本存在文件上传漏洞,攻击者可以上传webshell获取目标系统权限 |

更新时间: | 20220723 |

事件名称: | HTTP_木马后门_Xise-Webshell管理工具连接_Webshell访问 |

安全类型: | 木马后门 |

事件描述: | 流量中检测到XiseWebshell管理工具连接webshell的操作,可能Webshell已被植入正在进行连接行为。webshell是web入侵的脚本攻击工具。简单说,webshell就是一个用asp或php等编写的木马后门,攻击者在入侵了一个网站后,常常将这些asp或php等木马后门文件放置在网站服务器的web目录中,与正常的网页文件混在一起。然后攻击者就可以用web的方式,通过该木马后门控制网站服务器,包括上传下载文件、查看数据库、执行任意程序命令等。webshell可以穿越防火墙,由于与被控制的服务器或远程主机交换的数据都是通过80端口传递的,因此不会被防火墙拦截。并且使用webshell一般不会在系统日志中留下记录,只会在网站的web日志中留下一些数据提交记录,管理员较难看出入侵痕迹。 |

更新时间: | 20220723 |

事件名称: | HTTP_其它注入_Jellyfin_SSRF_服务端请求伪造[CVE-2021-29490] |

安全类型: | 注入攻击 |

事件描述: | Jellyfin是一个免费的软件媒体系统,10.7.3之前的版本存在SSRF漏洞,攻击者可以构造恶意请求该漏洞探测内网信息。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_锐捷NBR-1300G路由器_CLI命令执行 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP设备正在利用锐捷NBR-1300G路由器远程CLI命令执行漏洞攻击目的IP设备。在_锐捷NBR-1300G路由器上发现了一个问题,攻击者可以使用guest账户执行CLI命令。这允许获取所有用户和密码。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_ASP.NET_ClaimsIdentity-BinaryFormatter利用链_ysoserial工具利用_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | ysoserial.net是在常见.NET库中发现的实用程序和面向属性的编程“小工具链”的集合,可以在适当的条件下利用.NET应用程序执行不安全的对象反序列化。主驱动程序接受用户指定的命令并将其包装在用户指定的小工具链中,然后将这些对象序列化到标准输出。当类路径上具有所需小工具的应用程序不安全地反序列化此数据时,将自动调用链并导致命令在应用程序主机上执行。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_ASP.NET_ObjectDataProvider-JavaScriptSerializer利用链_ysoserial工具利用_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | ysoserial.net是在常见.NET库中发现的实用程序和面向属性的编程“小工具链”的集合,可以在适当的条件下利用.NET应用程序执行不安全的对象反序列化。主驱动程序接受用户指定的命令并将其包装在用户指定的小工具链中,然后将这些对象序列化到标准输出。当类路径上具有所需小工具的应用程序不安全地反序列化此数据时,将自动调用链并导致命令在应用程序主机上执行。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_ASP.NET_ObjectDataProvider-SharpSerializerBinary利用链_ysoserial工具利用_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | ysoserial.net是在常见.NET库中发现的实用程序和面向属性的编程“小工具链”的集合,可以在适当的条件下利用.NET应用程序执行不安全的对象反序列化。主驱动程序接受用户指定的命令并将其包装在用户指定的小工具链中,然后将这些对象序列化到标准输出。当类路径上具有所需小工具的应用程序不安全地反序列化此数据时,将自动调用链并导致命令在应用程序主机上执行。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_ASP.NET_ObjectDataProvider-Xaml利用链_ysoserial工具利用_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | ysoserial.net是在常见.NET库中发现的实用程序和面向属性的编程“小工具链”的集合,可以在适当的条件下利用.NET应用程序执行不安全的对象反序列化。主驱动程序接受用户指定的命令并将其包装在用户指定的小工具链中,然后将这些对象序列化到标准输出。当类路径上具有所需小工具的应用程序不安全地反序列化此数据时,将自动调用链并导致命令在应用程序主机上执行。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_ASP.NET_ObjectDataProvider-YamlDotNet利用链_ysoserial工具利用_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | ysoserial.net是在常见.NET库中发现的实用程序和面向属性的编程“小工具链”的集合,可以在适当的条件下利用.NET应用程序执行不安全的对象反序列化。主驱动程序接受用户指定的命令并将其包装在用户指定的小工具链中,然后将这些对象序列化到标准输出。当类路径上具有所需小工具的应用程序不安全地反序列化此数据时,将自动调用链并导致命令在应用程序主机上执行。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_ASP.NET_TextFormattingRunProperties-LosFormatter利用链_ysoserial工具利用_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | ysoserial.net是在常见.NET库中发现的实用程序和面向属性的编程“小工具链”的集合,可以在适当的条件下利用.NET应用程序执行不安全的对象反序列化。主驱动程序接受用户指定的命令并将其包装在用户指定的小工具链中,然后将这些对象序列化到标准输出。当类路径上具有所需小工具的应用程序不安全地反序列化此数据时,将自动调用链并导致命令在应用程序主机上执行。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_ASP.NET_TextFormattingRunProperties-NetDataContractSerializer利用链_ysoserial工具利用_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | ysoserial.net是在常见.NET库中发现的实用程序和面向属性的编程“小工具链”的集合,可以在适当的条件下利用.NET应用程序执行不安全的对象反序列化。主驱动程序接受用户指定的命令并将其包装在用户指定的小工具链中,然后将这些对象序列化到标准输出。当类路径上具有所需小工具的应用程序不安全地反序列化此数据时,将自动调用链并导致命令在应用程序主机上执行。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_ASP.NET_AxHostState-BinaryFormatter利用链_ysoserial工具利用_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | ysoserial.net是在常见.NET库中发现的实用程序和面向属性的编程“小工具链”的集合,可以在适当的条件下利用.NET应用程序执行不安全的对象反序列化。主驱动程序接受用户指定的命令并将其包装在用户指定的小工具链中,然后将这些对象序列化到标准输出。当类路径上具有所需小工具的应用程序不安全地反序列化此数据时,将自动调用链并导致命令在应用程序主机上执行。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_ASP.NET_ObjectDataProvider-FastJson利用链_ysoserial工具利用_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | ysoserial.net是在常见.NET库中发现的实用程序和面向属性的编程“小工具链”的集合,可以在适当的条件下利用.NET应用程序执行不安全的对象反序列化。主驱动程序接受用户指定的命令并将其包装在用户指定的小工具链中,然后将这些对象序列化到标准输出。当类路径上具有所需小工具的应用程序不安全地反序列化此数据时,将自动调用链并导致命令在应用程序主机上执行。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_ASP.NET_ObjectDataProvider-Json.Net利用链_ysoserial工具利用_命令执行 |

安全类型: | 安全漏洞 |

事件描述: | ysoserial.net是在常见.NET库中发现的实用程序和面向属性的编程“小工具链”的集合,可以在适当的条件下利用.NET应用程序执行不安全的对象反序列化。主驱动程序接受用户指定的命令并将其包装在用户指定的小工具链中,然后将这些对象序列化到标准输出。当类路径上具有所需小工具的应用程序不安全地反序列化此数据时,将自动调用链并导致命令在应用程序主机上执行。 |

更新时间: | 20220723 |

事件名称: | HTTP_其它可疑行为_Shiro_Cookie长度异常 |

安全类型: | 可疑行为 |

事件描述: | ApacheShiro默认使用了CookieRememberMeManager。其处理cookie的流程是:得到rememberMe的cookie值;Base64解码;AES解密;反序列化。然而AES的密钥是硬编码的,即AES加解密的密钥是写死在代码中的,攻击者可以构造恶意数据造成反序列化漏洞,cookie长度异常提示可能为攻击者构造的恶意payload。 |

更新时间: | 20220723 |

事件名称: | HTTP_信息泄露_快排CMS-1.2_敏感信息泄露 |

安全类型: | CGI攻击 |

事件描述: | 快排CMS是开源免费的PHP企业网站制作、建设、开发、优化SEO管理系统。快排CMS<=1.2版本会默认开启日志记录,日志名文件为时间,日志记录中包含管理员cookie等敏感信息,因此攻击者可以通过访问日志记录,找到管理员cookie等信息。 |

更新时间: | 20220723 |

事件名称: | HTTP_安全审计_上传war包 |

安全类型: | 安全审计 |

事件描述: | 检测到源IP主机正在向目的IP主机上传war包。war包是JavaWeb程序打的包,一个war包可以理解为是一个web项目,里面是项目的所有东西。以Tomcat为例,将War包放置在其\webapps\目录下,然后启动Tomcat,这个包就会自动解压,部署、发布到web服务中。 |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_蓝凌OA_treexml.tmpl_远程代码执行 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在利用蓝凌OA远程代码执行漏洞攻击目的IP主机的行为。深圳市蓝凌软件股份有限公司数字OA(EKP)存在远程代码执行漏洞。攻击者可通过treexml.tmpl,在目标服务器上执行任意代码。 |

更新时间: | 20220723 |

事件名称: | HTTP_文件操作攻击_Blueimp-jQuery-File-Upload_文件上传[CVE-2018-9206][CNNVD-201810-561] |

安全类型: | 安全漏洞 |

事件描述: | Blueimp-jQuery-File-Upload是一个文件上传小工具,包含多个文件选择,拖放支持,进度条,验证和预览图像,jQuery的音频和视频。支持跨域、分块和可恢复文件上传以及客户端图像大小调整。适用于任何服务器端平台,支持标准HTML表单文件上传(PHP,Python,RubyonRails,Java,Node.js,Go等)。由于其php版本存在漏洞,可导致任意文件上传。 |

更新时间: | 20220723 |

事件名称: | HTTP_文件操作攻击_WordPress-Simple-Ads-Manager_文件上传[CVE-2015-2825][CNNVD-201504-410] |

安全类型: | 安全漏洞 |

事件描述: | WordPress是WordPress软件基金会的一套使用PHP语言开发的博客平台,该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPressSimpleAdsManager是一个workpress的广告管理插件。WordPressSimpleAdsManager的sam-ajax-admin.php文件中存在任意文件上传漏洞,允许远程攻击者利用漏洞提交特殊的文件,并以WEB权限执行。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_Net.Fliter内存马注入_代码执行 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源ip正在利用NetFramework上的Filter过滤器,上传Fliter内存马,进而进行更深入的攻击。 |

更新时间: | 20220723 |

事件名称: | TCP_木马后门_IcedID.BCModule_连接 |

安全类型: | 木马后门 |

事件描述: | 检测到IcedID的BC模块试图连接远程服务器。源IP所在的主机可能被植入了木马IcedID。IcedID是最早在2017年被披露的模块化银行木马,也是近年来最流行的恶意软件家族之一。IcedID主要针对金融行业发起攻击,还会充当其他恶意软件家族(如Vatet、Egregor、REvil)的Dropper。IcedID包含一个BC模块,可以执行攻击者的指令,如运行VNC和SOCKS模块。 |

更新时间: | 20220723 |

事件名称: | HTTPS_木马后门_Covenant_连接C2服务器 |

安全类型: | 木马后门 |

事件描述: | Covenant是一个.NET开发的C2(commandandcontrol)框架,使用.NETCore的开发环境,不仅支持Linux,MacOS和Windows,还支持docker容器。Covenant支持动态编译,能够将输入的C#代码上传至C2Server,获得编译后的文件并使用Assembly.Load()从内存进行加载。该事件表明,Covenant的生成物Grunts正在利用HTTPS协议与C2服务器建立连接。 |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_SAP_NETWEAVER_代码执行 |

安全类型: | 安全漏洞 |

事件描述: | SAPNetWeaver是基于专业标准的集成化应用平台,能够大幅度降低系统整合的复杂性。其组件包括门户、应用服务器、商务智能解决方案以及系统整合和数据整合技术,SAPNetWeaver组件存在远程命令执行漏洞。 |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_Spring_Shell_代码执行[CVE-2022-22965][CNNVD-202203-2642] |

安全类型: | 安全漏洞 |

事件描述: | Spring是目前全球最受欢迎的Java轻量级开源框架。对于CVE-2022-22965漏洞,攻击者可结合JDK9及以上版本一个新的属性,成功绕过历史漏洞CVE-2010-1622修复补丁,同时结合Tomcat容器的一些操作属性,可实现恶意代码执行。 |

更新时间: | 20220723 |

事件名称: | HTTP_文件操作攻击_WordPress_wpDiscuz_7.0.4_任意文件上传[CVE-2020-24186][CNNVD-202008-1145] |

安全类型: | 安全漏洞 |

事件描述: | WordPress的gVectorswpDiscuz插件7.0至7.0.4版本中存在远程代码执行漏洞,攻击者可使用未经验证的用户通过wmuUploadFilesAjax操作上传任何类型的文件,包括PHP文件,从而实现远程代码执行 |

更新时间: | 20220723 |

事件名称: | HTTP_设置缺陷_Confluence_server_硬编码绕过[CVE-2022-26138] |

安全类型: | 安全漏洞 |

事件描述: | AtlassianConfluenceServer是澳大利亚Atlassian公司的一套具有企业知识管理功能,并支持用于构建企业WiKi的协同软件的服务器版本.ConfluenceServer的扩展程序QuestionsforConfluence在某些版本存在一个默认的硬编码用户,攻击者可利用该漏洞在未授权的情况下登录confluence并访问confluence-users组中的用户可以访问的所有内容。 |

更新时间: | 20220723 |

事件名称: | HTTP_文件操作攻击_Zoomla_逐浪CMS系统_任意文件下载 |

安全类型: | 安全漏洞 |

事件描述: | Zoomla逐浪CMS软件由上海逐一软件科技有限公司、江西逐浪软件科技有限公司联合开发的网站管理系统。因系统中存在漏洞,攻击者可利用该漏洞下载任意文件。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_Net.HttpListener内存马注入_代码执行 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源ip正在利用NetFramework上的HttpListener监听器,上传HttpListener内存马,进而进行更深入的攻击。 |

更新时间: | 20220723 |

事件名称: | HTTP_文件操作攻击_Wordpress_WP_Property_文件上传 |

安全类型: | 安全漏洞 |

事件描述: | WordPress是WordPress软件基金会的一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress的WP-Property插件(1.35.0版本)中存在任意文件上传漏洞,该漏洞源于应用程序对用户提供的输入未经充分过滤。攻击者可利用该漏洞在web服务器进程上下文中上传并运行任意PHP代码,这可能有利于未授权访问或权限提升,也可能执行其他的攻击。 |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_MessageSolution_非授权访问/权限绕过[CNVD-2021-10543] |

安全类型: | 安全漏洞 |

事件描述: | MessageSolution企业邮件归档管理系统EEA是北京易讯思达科技开发有限公司开发的一款邮件归档系统,该系统存在通用WEB信息泄漏,泄露Windows服务器administratorhash与web账号密码。 |

更新时间: | 20220723 |

事件名称: | HTTP_木马_C3Pool_Xmrig_SetupScript_下载 |

安全类型: | 蠕虫病毒 |

事件描述: | 检测到下载C3Pool挖矿脚本的行为。源IP可能被植入了恶意木马后门,或者源IP存某个漏洞,被攻击触发漏洞成功,去下载C3Pool挖矿脚本。 |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_思福迪堡垒机_非授权访问/权限绕过 |

安全类型: | 安全漏洞 |

事件描述: | 思福迪堡垒机设备是用于对运维人员进行集中管理、对运维操作进行集中审计的安全审计设备。思福迪堡垒机(受影响版本:LogBase-B798、bh-x64-v7.0.13、bh-x64-v7.0.15)存在任意用户登录漏洞,恶意攻击者可以绕过堡垒机的密码登录验证机制,以任意用户身份随意登录堡垒机Web管理界面,并可以正常的使用账户权限去操作。 |

更新时间: | 20220723 |

事件名称: | TCP_提权攻击_Net.Route内存马注入_代码执行 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源ip正在利用NetFramework上的Route路由管理器,上传Route内存马,进而进行更深入的攻击。 |

更新时间: | 20220723 |

事件名称: | TCP_注入攻击_WebLogic_WsrmPayloadContext_XXE注入[CVE-2019-2649][CNNVD-201904-726] |

安全类型: | 注入攻击 |

事件描述: | 检测到源IP主机正在利用HTTP_WebLogic_WsrmPayloadContext_XXE注入漏洞对目的主机进行攻击的行为。HTTP_WebLogic_WsrmPayloadContext_XXE注入漏洞,攻击者可以在未授权的情况下将payload封装在T3协议中,通过对T3协议中的payload进行反序列化,从而实现对存在漏洞的WebLogic组件进行远程BlindXXE攻击。 |

更新时间: | 20220723 |

事件名称: | HTTP_提权攻击_Apache-Spark-doAS_命令注入[CVE-2022-33891] |

安全类型: | 安全漏洞 |

事件描述: | ApacheSparkUI通过配置选项spark.acls.enable身份验证过滤器,检查用户是否具有查看或修改应用。如果启用了ACL,则HttpSecurityFilter中的代码允许某人通过提供任意用户名来执行模拟。恶意用户可能绕过权限检查功能,输入构建一个Unixshell命令,并且执行它。将导致执行任意shell命令。 |

更新时间: | 20220723 |

修改事件

事件名称: | TCP_后门_Linux.DDoS.Gafgyt_控制命令 |

安全类型: | 其他事件 |

事件描述: | 检测到Gafgyt服务器试图发送命令给Gafgyt,目的IP主机被植入了Gafgyt。DDoS.Gafgyt是一个类Linux平台下的僵尸网络,主要功能是对指定目标机器发起DDoS攻击。对指定目标主机发起DDoS攻击。 |

更新时间: | 20220723 |

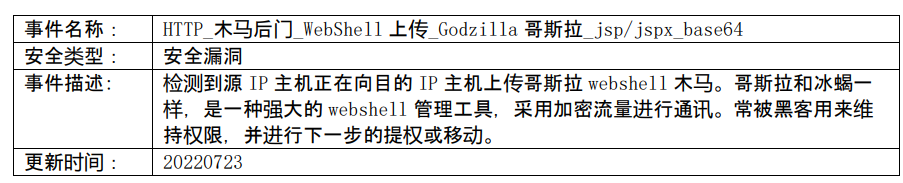

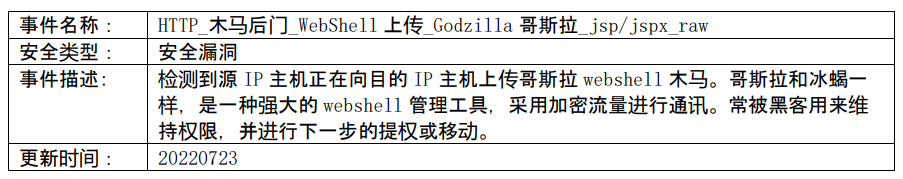

事件名称: | HTTP_木马后门_WebShell上传_Godzilla哥斯拉_php_base64 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在向目的IP主机上传哥斯拉webshell木马。哥斯拉和冰蝎一样,是一种强大的webshell管理工具,采用加密流量进行通讯。常被黑客用来维持权限,并进行下一步的提权或移动。 |

更新时间: | 20220723 |

事件名称: | HTTP_木马后门_WebShell上传_Godzilla哥斯拉_php_raw |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在向目的IP主机上传哥斯拉webshell木马。哥斯拉和冰蝎一样,是一种强大的webshell管理工具,采用加密流量进行通讯。常被黑客用来维持权限,并进行下一步的提权或移动。 |

更新时间: | 20220723 |

事件名称: | HTTP_木马后门_WebShell上传_Godzilla哥斯拉_asp_base64 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源IP主机正在向目的IP主机上传哥斯拉webshell木马。哥斯拉和冰蝎一样,是一种强大的webshell管理工具,采用加密流量进行通讯。常被黑客用来维持权限,并进行下一步的提权或移动。 |

更新时间: | 20220723 |

事件名称: | HTTP_木马后门_冰蝎3.0连接_基础事件2 |

安全类型: | 木马后门 |

事件描述: | 冰蝎3.0是一款强大的webshell管理工具。检测到源IP主机正在利用冰蝎3.0连接目的IP主机的行为 |

更新时间: | 20220723 |

事件名称: | HTTP_文件操作攻击_可疑可执行文件上传 |

安全类型: | 安全漏洞 |

事件描述: | 检测到源ip主机存在上传可疑webshell到目的ip主机的行为 |

更新时间: | 20220723 |

京公网安备11010802024551号

京公网安备11010802024551号