前沿思考 | 5G时代,网络安全威胁建模的“道”与“术”

发布时间 2020-12-10威胁建模作为5G时代网络安全实践的起点,与传统的威胁建模有何异同?一起来看启明星辰专家团专家们如何解读其中的“道”与“术”。

当前,我们正处于数字经济转型和不断升级的时代,5G成为万物互联的纽带和融合创新的驱动力,5G网络的这些特点和业务属性决定了其安全的必要性和重要性,网络安全威胁建模是进行网络安全最佳实践的起点和重要环节。本文一方面介绍了业界成熟的威胁建模方法的6个步骤,另一方面阐述了如何将此方法应用于5G网络威胁建模的具体实践。

5G网络安全,是我们共同面临的全球性问题

5G网络采用基于服务的架构SBA,基于云原生(Cloud Native)、用户平面和控制平面解耦,具有云化、软件定义、可编程和服务能力开放的特点。5G网络在造福社会、撬动社会变革的同时,也引发了新的网络安全风险,5G 网络安全成为我们共同面临的全球性问题。

网络安全建设的第一步就是需要明确其面临的威胁和风险,而威胁建模是识别和梳理威胁的成熟做法。因此,需要利用威胁建模的方法和工具,紧密结合5G网络新业务、新架构、新技术和丰富的场景,全面地进行5G网络安全威胁建模工作,详细地梳理威胁,完整地展现5G网络所面临的威胁面和入侵面。

业界成熟的STRIDE-LM威胁建模方法

威胁建模是对网络入侵者采取主动积极防御的一项工程方法,是网络安全最佳实践工作的起点和关键阶段。威胁建模让安全专家站在入侵者角度思考问题,并更好地了解如何访问网络和系统,使我们可以清楚地预见其破坏面,并绘制出系统可能包含的不同威胁、入侵、漏洞和对策,从而采取积极防御、主动防护、有理有据的风险管理策略。

微软开发的STRIDE模型考虑了多种威胁类型的影响,在分析活动中,结合威胁情报、资产、入侵面等多种因素,综合考虑各种威胁及其原因和结果。为了能够更全面地发现并描述威胁和入侵目标的原因、路径和结果,需要分析入侵链的上下文。这里增加一种附加的威胁类型:横向移动(lateral Movement, LM)形成STRIDE-LM模型。STRIDE-LM威胁建模方法是一个不断迭代不断循环的动态方法,核心流程包括如下6个步骤,一是识别资产,二是识别威胁参与者或威胁因素,三是分解系统定义入侵面,四是威胁行为分类,五是威胁评估和评价,六是威胁控制措施。如图所示:

威胁建模方法论(Threat Modeling Methodology)

1、识别资产,梳理资产台账,明确威胁对象和保护对象

信息资产作为对组织具有价值的信息或资源,是安全策略保护的对象,需要梳理清楚,记录资产类型,形成资产台账,并指定这些资产在系统或环境中位置,并且随着业务应用的变化而动态更新。针对所识别出的资产,建立对于入侵行为的初步认识。

2、列出威胁因素

确定要入侵该系统的实体以及原因,包括动机、技能水平、资源和目标等特征,并将这些因素一一列出。结合威胁情报,考虑不同的威胁参与者类型将如何破坏目标资产。

3、分解系统,定义入侵面

建立了业务架构和技术架构的全貌之后,梳理业务逻辑、服务对象、边界,并基于所收集的信息将应用程序、系统、环境、组件分解为分层视图。在整体视图上映射与之通信的应用程序、系统等元素,然后定义入侵面。入侵面将帮助定义系统和信任边界,输出文档化的入侵面定义,利用文档化的入侵面和分解的系统以及主要用例来记录入侵路径,捕获这些路径中包括的功能组件、信任域和信任边界,包括现有的安全控制和服务。同时考虑相同路径上可能存在的多种入侵方法,这些路径包括物理路径和逻辑路径。在这个阶段,通常会生成数据流程图(Data Flow Diagram)或一组DFD。

4、威胁行为分类,使用适合于系统和组织的分类法对威胁进行分类。

对威胁进行分析和分类,确保充分理解每种威胁的原因。

根据资产性、威胁发生的可能性,结合威胁情报等因素对威胁所带来的风险严重性进行评估、比较,确定优先级排序。

5、威胁控制措施

威胁建模的最后一个阶段是选择和实施安全控制措施,以缓解、消除或控制在软件开发或工程工作中发现的威胁,并评估现有控制措施的有效性。威胁控制措施的选择和实施效果评估的控制功能包括收集、检测、防护、管理和响应5个环节,将这5个环节的工作进行迭代和循环使用,直到能够接受残余风险。

最后,通过考量人员、流程和技术多个维度差距来实施威胁控制措施,同时对这些差距的识别可以增强对潜在风险项目的认识与理解,从而转化为全面风险管理的源动力。

基于STRIDE-LM的5G网络安全威胁建模

遵循STRIDE-LM威胁建模方法论6大阶段的关键动作对5G网络实施威胁建模,下面进行详细地阐述。

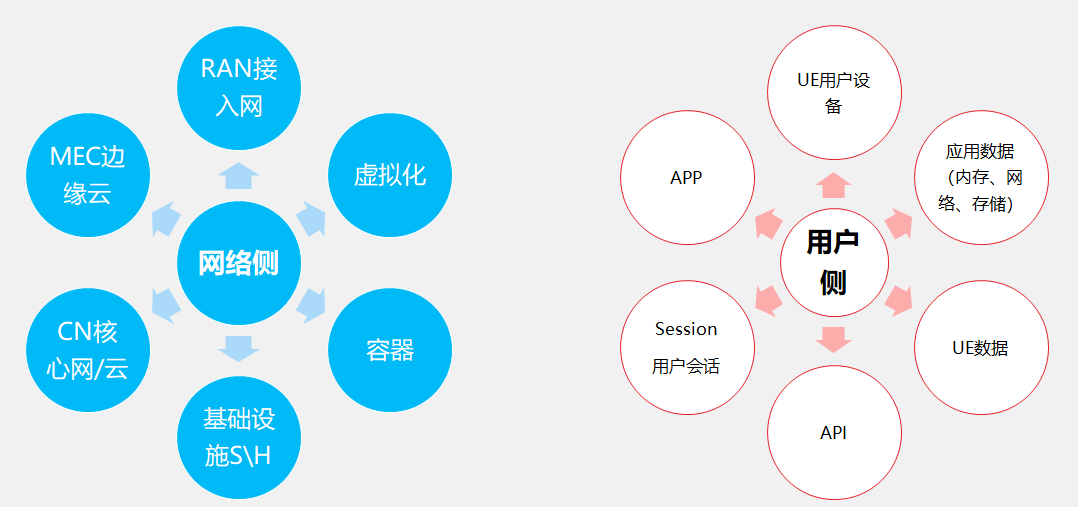

1、识别资产

资产是对组织具有价值的信息或资源,是安全策略保护的对象。除了对组织有价值之外,资产还有助于履行法律义务。在5G网络中,资产包括但不限于如下几种:

a)硬件,软件和通信组件

b)通信链接

c)控制系统功能,由系统产生和/或使用或在系统内部流动的数据

d)5G系统的物理基础架构

e)与系统交互并可能影响其操作的人员(例如,用户,系统管理员等)

由于其价值,数字资产成为威胁行为者的目标,5G资产分为两大类:

识别资产(Identity Assets)

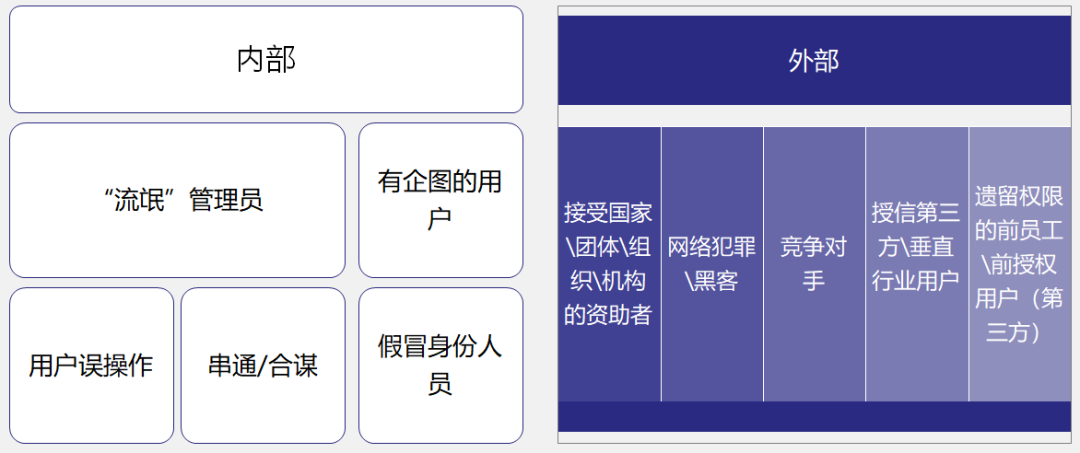

2、识别威胁因素

威胁可以通过威胁主体、资源、动机、途径等多种属性来描述,造成威胁的因素可分为人为因素和环境因素。威胁作用形式可以是对信息系统直接或间接的入侵,可能是偶发的或蓄意的事件,对机密性、完整性或可用性等方面造成损害。

5G网络的威胁参与者分为两大类:

威胁参与者(Threat Vectors)

5G网络面临的威胁是4G网络威胁和5G自身新威胁的累加。

5G网络威胁(5G Cyber Threats)

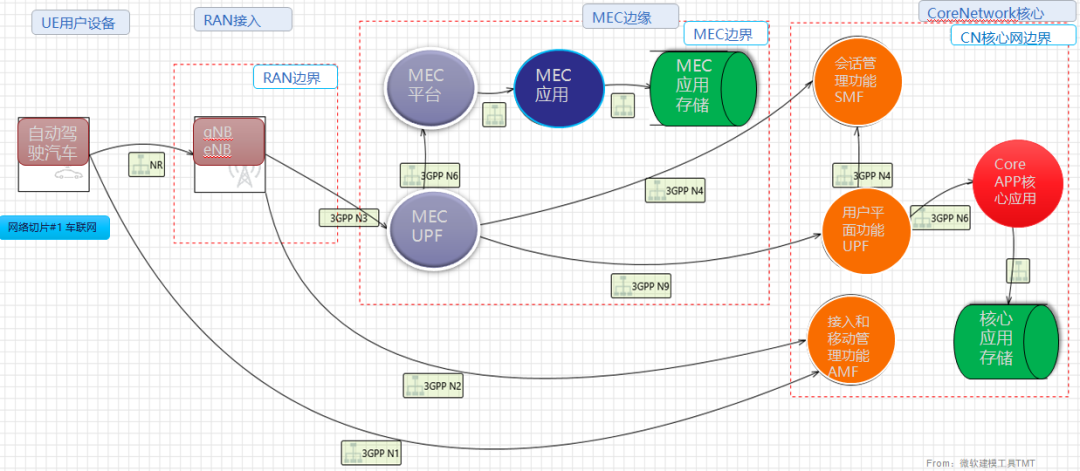

3、定义入侵面

5G网络的暴露范围会随着所承载的垂直行业的变化而越来越大,关键资产的数量因新业务而激增,入侵面也会因此变的动态而扩大。

分解5G网络结构,将入侵面梳理清楚就变得尤为重要。基于5G网络结构整体视图,绘制用例或用例集的数据流程图DFD,同时,结合威胁和威胁情报逐步得到5G网络的入侵面。

5GDFD和入侵面(5G DFD and Attack Surfaces)

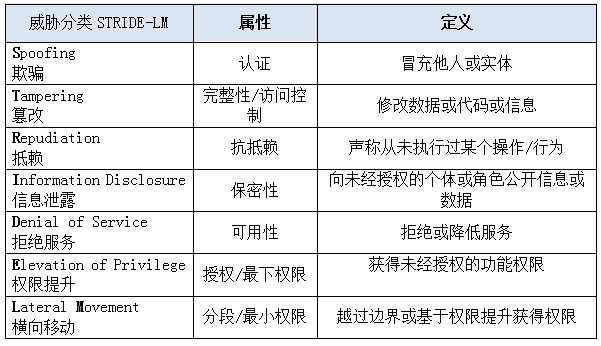

4、威胁分类

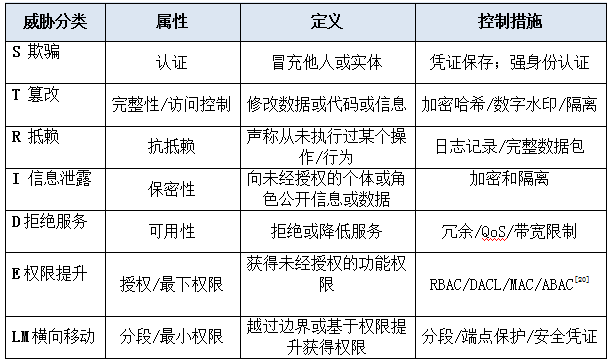

这里以STRIDE-LM模型作为威胁行为分类的依据,具体如下表所示。

表.1-威胁,安全属性和控制措施(Tab.1-Threat Categorization, Security Properties)

根据表1,可以梳理出5G网络威胁分类的完整列表,样例如表2所述:

表.2-5G威胁威胁分类,安全属性(Tab.2-5G Threat Categorization, Security Properties)

5、威胁评估和评价

根据威胁造成的危险对其进行评价,这样就能够优先解决最大的威胁,其次再解决其它威胁。实际上,解决所有找出的威胁几乎是不可能的也不必要,关键是要有决策依据而忽略掉一些,因为它们发生的机会很小,即使发生,带来的损失也很小,可以接受残余风险。

现在,我们可以将单个事件的损失(SLE)与事件发生可能性(ARO)结合起来,以获得年度预期损失(ALE)。

ALE表示针对特定资产的给定威胁多年以来的年平均损失,其公式为:SLE *ARO = ALE

潜在损失*发生的可能性=预期损失(危险程度)

这种评价方式很容易理解,发生概率大,潜在损失也大的威胁肯定危险等级最高;而发生概率低,潜在损失也低的威胁危险等级最低。发生概率大损失小或者发生概率小损失大的,危险等级就居中。进行STRIDE-LM威胁分析时可以使用这种简单的评价方式,评价简洁实施容易,但由于评价标准单一,对于有争议的威胁,如果出现大家对危险等级的评级意见不统一的情况,则跨部门多方沟通协商而定。

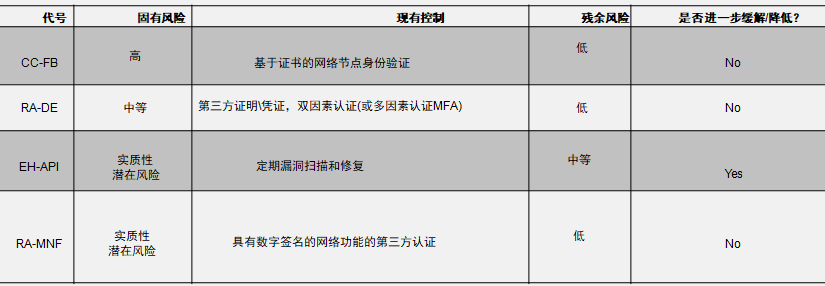

表.3-5G网络威胁评价样例

6、威胁控制措施

基于前面5个阶段的工作结果,可以针对威胁评价列表中的多个威胁,实施不同的安全控制措施,这些控制措施包括保护,还包括识别、认证、检测、防护和响应等多种机制。

表.4-5G威胁,安全属性和控制措施

通过全面了解入侵面和威胁行为者,结合控制措施和威胁情报来综合确定控制措施的有效性。5G网络威胁控制措施的有效性可与威胁评价相结合使用,并进行持续地迭代与更新。

利用5G威胁建模一方面可以作为工作抓手来推动跨部门和技术条线的5G业务合作,另一方面可以使安全专家更加深入地理解业务和网络,并与安全相融合,从而建立5G网络入侵面整体视图,为全面风险管理指明方向和重点。威胁建模思想和方法可以加深我们对于5G及其安全的理解,成为解决5G安全问题的“道”与“术”。

|文章作者:毕亲波 赵呈东|

京公网安备11010802024551号

京公网安备11010802024551号