安全事件预警

2017年6月13日,泰合北斗服务团队发布了《基于安管平台的“暗云”木马病毒的应急处置指引》的安全预警,链接地址http://mp.weixin.qq.com/s/jA5F-s_072OqLt7QiCMDQg,给用户提供了针对“暗云”木马病毒活动实时监测的方法。同时根据此指引,泰合北斗服务人员第一时间对购买其服务的客户单位的泰合安全管理平台上进行相应的操作。

随着策略的应用,在2017年6月20日中午,某能源企业的泰合安全管理平台出现相关的告警,告警内容为近期爆发的暗云Ⅲ木马病毒远程连接事件。

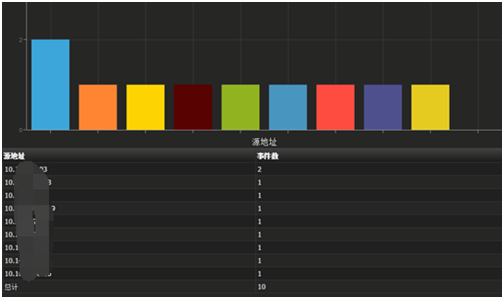

在运维人员的配合下,查实该企业内网某几台办公终端设备确实感染暗云3木马病毒。截至2017年6月21日上午10点,安全管理平台共检测到有9台设备主动访问过暗云僵尸网络C&C的URL(www.acsewle.com:8877/ds/kn.html)。

泰合安全管理平台的核心功能是收集用户业务环境中各类设备的安全日志,在采集层对日志进行过滤、归并、范式化、补全等一系列ETL数据处理过程,对日志数据进行降噪,保留有效数据;然后在平台分析处理层进行自动化、智能化的关联分析,帮助用户发现真实安全威胁,并协助运维人员对安全告警进行处置。

1)安全日志的采集

用户的互联网边界部署了入侵防护系统(IPS)、web应用防火墙(WAF)和边界防火墙,重点保护其面向互联网提供服务的门户网站。泰合安全管理平台收集了用户网络环境中重要业务服务器、核心网络设备、安全设备和主要应用系统的安全相关的日志数据。

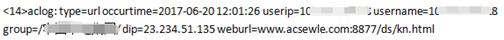

现场采集到的上网行为审计日志样本如下:

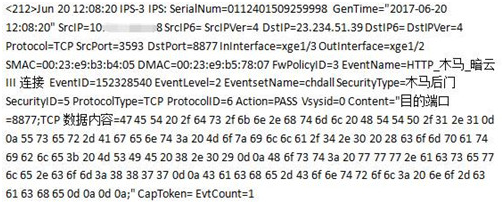

现场采集到IPS检测日志样本如下:

2)安全日志ETL处理

泰合安全管理平台对接收到的日志进行范式化解析,对原始日志中的重要字段进行提取,对日志中缺少的关键信息进行了补全。

◆ 对原始日志内容进行提取:对原始日志中的源地址、源端口、目的地址、目的端口、目的对象、操作、结果、响应信息进行了提取。

◆ 对事件属性进行自动补全:根据泰合北斗服务人员对现场业务的了解,对日志中没有体现出来的信息进行了补全,如对事件分类、报送日志的设备地址、设备类型、设备厂商、设备型号、网络区域、网络位置等日志中没有体现出来的信息在范化过程中进行补全。

3)事件关联分析

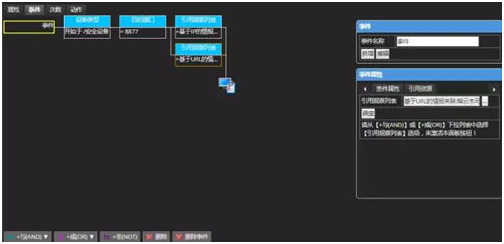

北斗服务人员已在泰合安全管理平台上根据《指引》上面的说明建立“L2_MC_暗云木马病毒连接”相关的分析规则,关联规则分析场景的可视化条件编辑界面如图所示:

通过日志的解析补全过程,已经日志目的地址和目的端口进行了提取,对设备类型进行了自动补全。上网行为审计和IPS的设备类型均为安全类设备,目的端口为8877;日志中的目的地址为23.234.51.135,目的地址正好与已定义的威胁情报内容匹配。

采集到的日志经过ETL处理后,将事件流转发至安全管理平台内存中进行实时分析,当事件条件匹配关联规则,就会触发对应的告警。告警包括告警名称、告警等级及告警的详细描述等关键信息。根据用户的运维管理制度要求,在安全管理平台产生的告警,需要根据告警的等级按照告警处理流程进行排查和处理,并在平台上跟踪处理进度。

“L2_MC_暗云木马病毒连接”告警产生后,运维人员通过安全管理平台的“工单”模块,对告警派发工单。

通过工单模块,安全管理员可以非常方便地监控整个事件的处理进度。

本案例中,针对平台产生的“L2_MC_暗云木马病毒连接”告警,泰合北斗服务人员给用户告警的处置方案如下:

1)在互联网边界防护设备上启用防护策略。对暗云链接访问的事件进行阻断,在边界防火墙上把恶意地址进入到访问阻止访问策略列表中。

2)对感染的终端进行全面的病毒查杀。

(来源:启明星辰)

Copyright © 启明星辰 版权所有 京ICP备05032414号  京公网安备11010802024551号

京公网安备11010802024551号