伊朗黑客利用VPN软件漏洞攻击全球的企业和政府机构;加拿大部分政府部门过去两年发生数据泄露事件7992起

发布时间 2020-02-181.伊朗黑客利用VPN软件漏洞攻击全球的企业和政府机构

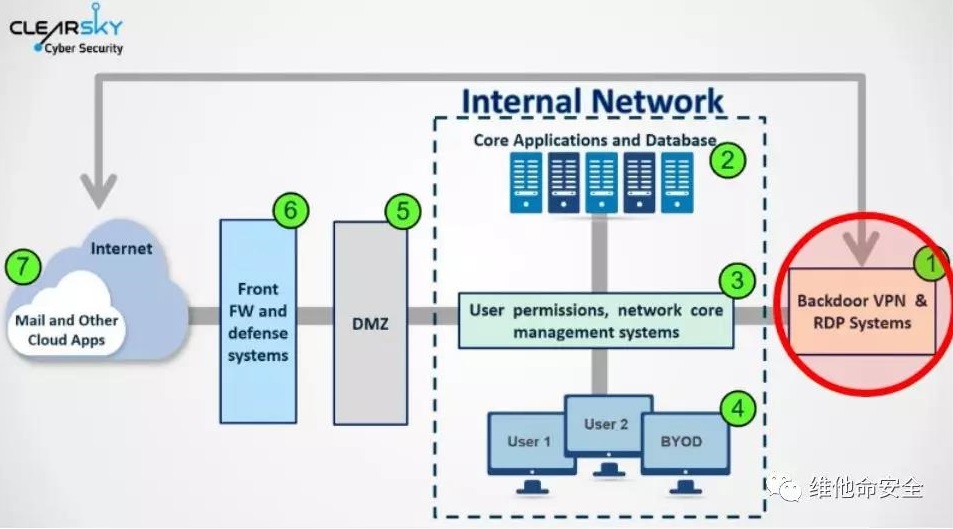

根据安全厂商ClearSky的一份报告,伊朗黑客一直在利用VPN软件中的漏洞在世界各地的公司中植入后门,其目标涵盖IT、电信、石油和天然气、航空、安全领域的公司和政府机构。伊朗黑客已将Pulse Secure、Fortinet、Palo Alto Networks和Citrix的VPN定位为入侵大型公司的工具,其利用的漏洞包括Pulse Secure VPN(CVE-2019-11510)、Fortinet FortiOS VPN(CVE-2018-13379)、Palo Alto Networks VPN(CVE-2019-1579)以及Citrix VPN(CVE-2019-19781)等。对这些系统的攻击始于去年夏天,但到2020年这种攻击仍在继续。ClearSky报告强调,对全球VPN服务器的攻击似乎是至少三个伊朗黑客组织的工作,包括APT33、APT34和APT39。

原文链接:

https://www.zdnet.com/article/iranian-hackers-have-been-hacking-vpn-servers-to-plant-backdoors-in-companies-around-the-world/

2.加拿大部分政府部门过去两年发生数据泄露事件7992起

根据加拿大广播公司(CBC)的报道,加拿大的一些政府部门和机构在过去两年中经历了7992起数据泄露事件,危害了14.4万公民的隐私信息。加拿大税务局(CRA)是发生数据泄露事件最多的机构,涉及3020起事件,波及5.9万公民。CRA将事件发生的原因归咎为钓鱼邮件、安全事件以及员工行为不当。其次是加拿大卫生部,它与122起事件有关,影响了23894人。CBC本身排名第三,共有17起事件,影响了20129名员工。

原文链接:

https://www.zdnet.com/article/report-shows-personal-info-on-144k-canadians-breached-by-federal-entities/

3.奥地利外交部宣称针对其系统的网络攻击已结束

奥地利外交部宣布,据称由国家行为者发起的针对其系统的网络攻击已经结束。一月初奥地利外交部宣布遭到“严重的网络攻击”,并且称“由于攻击的严重性和性质,不能排除这是国家行为者的针对性攻击。尽管采取了所有严格的安全措施,但仍没有100%的防护措施来防范网络攻击。”攻击发生在1月4日星期六晚上,并迅速被发现。当地报道显示攻击针对的是该部门的IT基础架构。奥地利外交部上周宣布,对其系统的网络攻击已经结束。

原文链接:

https://securityaffairs.co/wordpress/97879/intelligence/austrias-foreign-ministry-attack.html

4.英格兰地方当局Redcar Council疑遭勒索软件攻击

英格兰东北部的德卡和克利夫兰自治市镇(Redcar&Cleveland Borough Council)疑遭勒索软件攻击,使得13.5万当地居民在一周多的时间内无法使用在线公共服务,包括网上预约、社会关怀系统、住房投诉等,但税款支付系统未受影响。尽管该镇拒绝确认黑客攻击的性质,但此次攻击具有勒索软件攻击的所有特征。NCSC的专家正在向其提供支持。该镇还称目前尚无证据表明有任何数据丢失。

原文链接:

https://www.infosecurity-magazine.com/news/cyber-attack-takes-down-redcar/

5.英国反兴奋剂机构在2019年Q4收到超过1.1万封垃圾邮件

根据最新的信息自由(FOI)数据,英国的反兴奋剂机构(UKAD)在2019年的最后三个月中收到1.1万封垃圾邮件,其中超过五分之一(21%)的邮件为钓鱼邮件,而包含恶意软件的邮件数量则从10月的4个增加到12月的41个,整个季度总计52个。幸运的是,UKAD认为所有攻击尝试都没有成功,但它肯定会成为国家资助的攻击者的目标。

原文链接:

https://www.infosecurity-magazine.com/news/uk-antidoping-agency-11000

6.LokiBot木马伪装成Epic Games游戏安装程序传播

趋势科技近日检测到LokiBot木马的一个新变体,该变体伪装成Epic Games商店的游戏安装程序来传播。该伪造的安装程序是使用NSIS(Nullsoft脚本安装系统)工具构建的,其使用了Epic Games的logo来诱骗用户运行。执行后,该程序会在受影响计算机的“%AppData%目录”中释放两个文件:C#源代码文件和.NET可执行文件。然后,.NET可执行文件将读取并编译C#代码文件,调用其中的函数加载嵌入其中的加密汇编代码,最终执行LokiBot。

原文链接:

https://blog.trendmicro.com/trendlabs-security-intelligence/lokibot-impersonates-popular-game-launcher-and-drops-compiled-c-code-file/

京公网安备11010802024551号

京公网安备11010802024551号