美国天然气管道运营商遭到勒索软件攻击;SharePoint远程代码执行漏洞(CVE-2019-0604)

发布时间 2020-02-191.美国天然气管道运营商遭到勒索软件攻击

根据美国国土安全部网络安全和基础设施安全局(DHS CISA)发布的通报,一家未具名的美国天然气压缩工厂遭勒索软件攻击,导致运营中断了两天的时间。CISA表示攻击者首先利用钓鱼链接获得了对该组织IT网络的访问,然后转向其OT网络并部署了商用勒索软件。该软件同时在IT和OT网络上对公司的数据进行加密,以最大程度地破坏企业,然后才要求支付赎金。该勒索软件并未影响任何PLC,但人类操作员无法汇总和读取相关工业过程中的数据,例如HMI、数据历史记录和轮询服务器,从而导致员工无法掌握管道设施的运行情况。管道运营商实施了“有计划的、受控的关闭”措施,以预防并避免任何事件的发生。CISA表示运营中断持续了约两天,然后恢复了正常运作。CISA没有透露勒索软件的名称。

原文链接:

https://www.zdnet.com/article/dhs-says-ransomware-hit-us-gas-pipeline-operator/

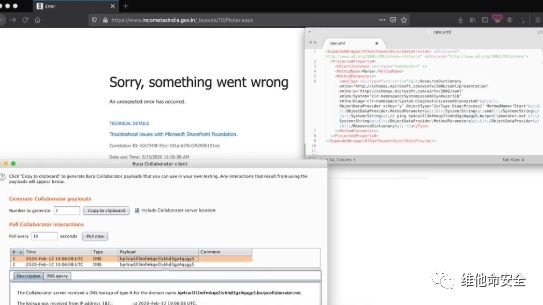

2.SharePoint远程代码执行漏洞(CVE-2019-0604)

安全研究员Dhiraj Mishra发现SharePoint存在远程代码执行漏洞(CVE-2019-0604),攻击者可通过发送恶意SharePoint数据包来利用该漏洞。印度税务局官网(incometaxindia.gov.in)及麻省理工的斯隆管理学院网站都受到该漏洞的影响。研究人员分别在2月12日和13日通知了CERT-In和MIT安全团队,这两个网站都已静默修复了该漏洞。

原文链接:

https://securityaffairs.co/wordpress/98043/hacking/sharepoint-rce.html

3.犯罪团伙APT-C-23诱骗以色列国防士兵安装恶意软件

以色列国防军(IDF)表示哈马斯激进组织利用美女的照片诱骗以色列国防士兵安装恶意软件,该攻击者被识别为APT-C-23。IDF发言人Hedy Silberman称攻击者创建了六个女性角色,通过多种消息传递平台(Facebook、WhatsApp、Telegram、Instagram)与士兵聊天,然后诱使他们从一个链接中下载据称类似于Snapchat的APP。这些APP只是手机远控木马(MRAT)的伪装,恶意软件将通过MQTT协议与C2服务器进行通信,并可以收集设备的信息,包括电话号码、GPS信息、存储数据和SMS消息。IDF指出该恶意软件还可以拍照、窃取联系人列表以及下载和执行文件。

原文链接:

https://www.bleepingcomputer.com/news/security/hacker-group-catfishes-israeli-soldiers-into-installing-mobile-rat/

4.爱荷华州医疗保健公司MCHC泄露约7500名患者信息

爱荷华州医疗保健公司(MCHC)在周一发布的新闻中称,该组织于2019年12月19日发现其电子邮件系统遭到攻击,约有7500名患者的医疗信息可能泄露。攻击者在2019年10月28日至2020年1月20日之间访问了多个员工的电子邮件账户,可能窃取的患者信息包括姓名、出生日期、地址、保险信息和临床信息(例如就诊原因)。该组织表示部分患者的社会安全号码可能也遭窃取。该组织表示所有MCHC员工都必须重设其电子邮件帐户密码并接受新的网络安全培训。新闻稿还称受影响的患者可以通过MCHC获得一年的信用监控服务。

原文链接:

https://www.desmoinesregister.com/story/news/2020/02/17/monroe-iowa-county-hospital-patients-data-breach-victims/4790481002/

5.AZORult木马新变种伪装成ProtonVPN安装程序传播

安全研究人员观察到AZORult木马的新变种伪装成ProtonVPN安装程序进行分发。该攻击活动自2019年11月开始,攻击者通过向俄罗斯注册商注册域名“protonvpn[.]store”来发起此攻击活动。攻击者使用恶意广告作为其初始感染媒介,AZORult将收集受害者的系统环境数据,并将其发送到位于accounts[.]protonvpn[.]store的C2服务器。该木马还可以从本地钱包窃取加密货币(Electrum、Bitcoin、Etherium等),从FileZilla窃取FTP登录名和密码以及窃取电子邮件凭据和浏览器cookie等敏感数据。

原文链接:

https://www.tripwire.com/state-of-security/featured/azorult-trojan-disguised-itself-as-fake-protonvpn-installer/

6.研究团队发布Gamaredon APT攻击活动的分析报告

Yoroy-Cybaze ZLab的安全专家对Gamaredon APT使用的恶意软件进行了详细的分析。Gamaredon自2014年以来一直活跃,其主要与俄罗斯和乌克兰的地缘政治有关。该组织最常使用的恶意软件植入程序为Pteranodon或Pterodo,它由多级后门组成,旨在收集敏感信息或维持受感染机器的访问权限。Pterodo主要通过针对军事人员的钓鱼活动分发,最近的一波攻击浪潮可以追溯至2019年11月。

原文链接:

https://securityaffairs.co/wordpress/97992/apt/gamaredon-espionage-campaign.html

京公网安备11010802024551号

京公网安备11010802024551号