TP-Link WR940N和WR941ND缓冲区漏洞安全通告

发布时间 2019-04-10漏洞编号和级别

影响版本

TP-Link WR940N和WR941ND路由器

漏洞概述

TP-Link WR940N和WR941ND是中国普联(TP-LINK)公司的路由器产品。其中的缓冲区溢出漏洞可以允许远程攻击者控制。

根据TP-Link关于路由器的文档,两种型号都已停产。然而,在线搜索显示两种型号都可以从Target和Walmart等零售商那里获得。

漏洞验证

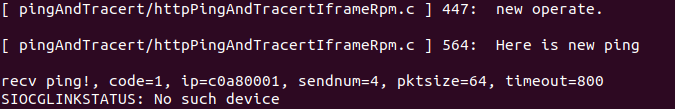

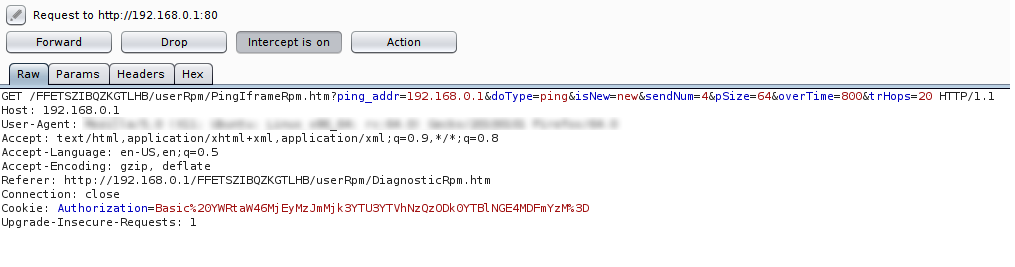

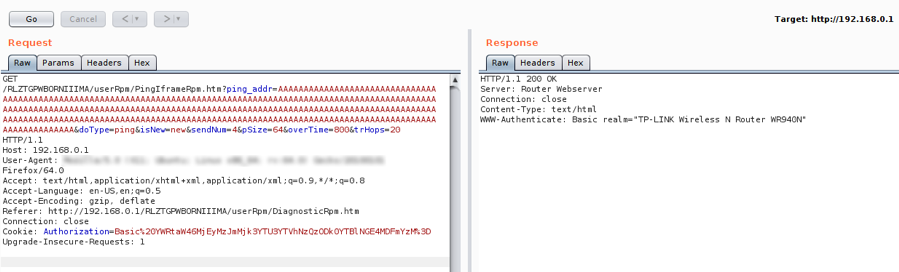

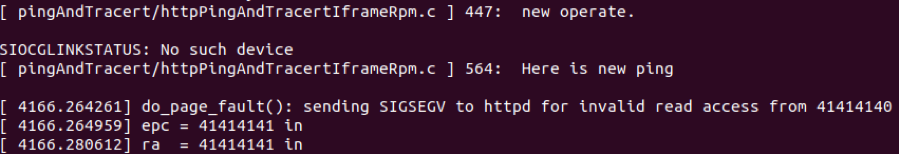

通过运行Burp Suite代理来检查ping服务的传出GET请求。在下图中,可以看到请求的参数。相同的参数也出现在上图所示的控制台消息中。

修复建议

TP-Link的安全团队发布了一个补丁,并指出这些硬件版本中的两个设备都不再生产(产品寿命结束)。

TL-WR940Nv3:https://www.tp-link.com/pl/download/TL-WR940N_V3.html#Firmware

TL-WR941NDv6:https://www.tp-link.com/pl/download/TL-WR941ND.html#Firmware

参考链接

京公网安备11010802024551号

京公网安备11010802024551号