Bitter针对中国政府和组织的钓鱼攻击事件安全通告

发布时间 2019-08-16• 事件背景

今天接到前场反馈的钓鱼邮件攻击事件,网络钓鱼网站有6个域和40多个子域,具体针对性攻击的网站包括四个中华人民共和国政府机构网站,六个国有企业网站,一家香港拍卖行以及两个电子邮件服务提供商。当访问者尝试登录欺诈页面时,会向他们显示弹出验证消息,要求用户关闭他们的窗口并继续浏览。从其用到的证书发现该攻击活动应该是从2019年5月左右开始的。

境外黑客组织妄图窃取敏感信息。经分析研判,攻击者通过发送钓鱼邮件等方式,诱使相关人员访问并登陆仿冒的电子邮件系统,进而窃取工作人员电子邮件账号信息。被攻击者都与经济贸易、国防、航空和对外关系有关。这表明攻击者很可能是一个在授权下运作的行动者或团体,以了解中国国际化的目标和决策。

• 事件描述

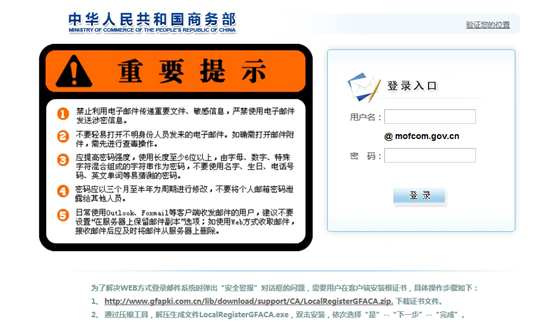

网络钓鱼站点专门设计为外交部(mail.mfa.gov.cn)的登录页面,可能是克隆了原始页面。与以下网站类似,并与此广告系列中标识的子域一致。网络钓鱼网站似乎旨在窃取外交部(MFA)的电子邮件凭据。一旦用户输入他们的凭证,他们就会看到图2中的消息。

图2

图3

图5为针对中华民国商务部(MOFCOM)的网络钓鱼网站,网络钓鱼站点是通过 “tinyurl.com/y4nvpj56”重定向到URL webmail.mofcom.gov.cn.accountverify.validation8u2904.jsbchkufd546.nxjkgdgfhh345s.fghese4.ncdjkbfkjh244e.nckjdbcj86hty1.cdjcksdcuh57hgy43.njkd75894t5.njfg87543.kdjsdkj7564.jdchjsdy.rthfgyerty33. wangluojiumingjingli.org。

• 威胁基础设施分析

在我们的分析过程中,我们确定了6个域和40多个子域,模仿以下内容:四个中华民国(中华人民共和国)政府机构、六家国有企业、一家香港拍卖行、两个电子邮件服务提供商(网易公司和Gmail)。

值得注意的是,每个子域模拟都包含一个类似的命名结构,这可能表示此最新网络钓鱼活动中涉及的威胁行为者或团体。命名的相似之处:

随机的字母和数字序列;

以恶意域名结尾;

将一个或两个附加的“l”字符添加到单词“mail”中,例如“maill”或“mailll”;

使用目标的合法域名;

“帐户验证”和“验证”字样的变体。

下面介绍每个恶意域的更多详细信息:

Domain 1 - btappclientsvc.net

域名btappclientsvc.net于2019年5月30日在注册商互联网域名服务BS公司注册到名为IceNetworks Ltd的注册人组织。注册时使用了隐私保护服务,以保持注册人详细信息的私密性。根据权限开始(SOA)记录,此域与电子邮件地址报告@ orangewebsite .com相关联,后者又与冰岛网络托管,VPS和名为OrangeWebsite的专用服务器提供商相关联。

该域名位于冰岛IP地址82.221.129.17,并分配给该组织Advania Island ehf(AS50613)。

在过去的12个月中,观察到此IP被托管的钓鱼网站伪装成各个部门的组织,包括:金融(巴克莱,瑞士信贷,Keytrade银行)、付款处理(PayPal)、加密货币(Bittrex)。

托管域名btappclientsvc.net的服务器安装了Let's Encrypt-issued SSL / TLS证书(SN:308431922980607599428388630560406258271383),有效期为2019年7月30日至2019年10月28日,为期90天。根据证书的主题备选方案名称(SAN),有四个不同的子域名,用于冒充两个中华人民共和国(PRC)政府机构和一个国有防务公司:

中国国家航空技术进出口总公司(CATIC),国防工业国有企业,中华人民共和国外交部(MFA),国家发展和改革委员会,中华人民共和国国家发改委,国务院宏观经济管理机构。

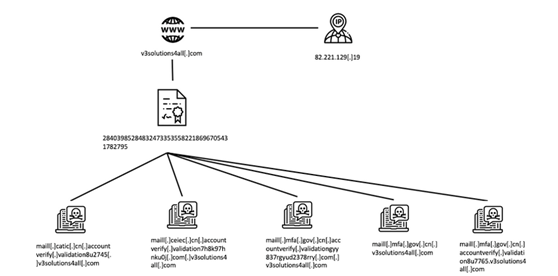

Domain 2 - v3solutions4all.com

与第一个域类似,v3solutions4all.com也于2018年12月28日在注册商Internet域名服务BS公司注册,并与注册人组织Icenetworks Ltd.相关联。再次,SOA记录显示使用相同的冰岛网络托管提供商OrangeWebsite和电子邮件地址报告@ orangewebsite.com。

域v3solutions4all.com解析为基于冰岛的IP地址82.221.129.19(AS50613 - Advania Island ehf)。此域名和IP地址之前已与BITTER APT相关联,并基于360-CERT的报告,针对中国政府机构进行网络钓鱼攻击。

托管域v3solutions4all.com的服务器安装了Let的加密发布的SSL / TLS证书(SN:284039852848324733535582218696705431782795),有效期为2019年4月29日至2019年7月28日,为期90天。根据证书的主题备选方案名称(SAN),有九个不同的子域名,用于冒充一个中国政府机构和两个国有的国防公司:

中华人民共和国外交部(MFA),中国航空技术进出口总公司(CATIC),中国电子进出口总公司(CEIEC)是一家国有企业,由中国中央政府领导,在国家安全和经济发展的关键领域开展国际合作。

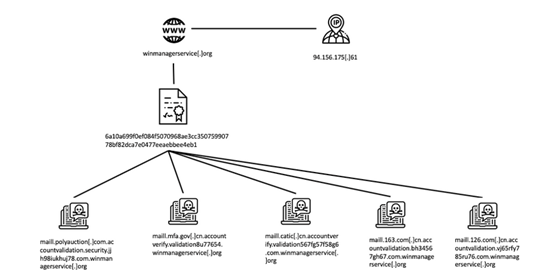

Domain 3 - winmanagerservice.org

域名winmanagerservice .org于2019年2月20日在Registrar OnlineNIC Inc.注册,并与注册人组织International Widespread Services Limited相关联。域名可能是对Windows Service Manager的引用,Windows Service Manager是管理Windows服务各个方面的单一管理点;但是,目前还不清楚所选名称背后的重要性。

该域名于94.156.175.61(AS206776 - Histate Global Corp.),位于保加利亚索非亚,也是105个可疑域名的东道主。根据域的SOA记录,它与2019年2月22日至2019年5月13日的Gmail帐户techslogonserver {at} gmail . com相关联。此电子邮件与2016年在印度有地址的一个注册商相关联。域名服务器(NS)记录标识它被分配给名称服务器dns11.warez-host.com和dns12.warez-host.com,它们也是用于可疑和恶意站点的服务器。

托管域名winmanagerservice.org的服务器安装了Let's Encrypt-issued SSL / TLS证书(SN:262081132907426754038710300383315550862850),有效期为2019年4月23日至2019年7月22日,为期90天。根据证书的主题选择名称(SAN),创建了九个不同的子域来冒充五个独特的中国组织:

中华人民共和国外交部(MFA),中国航空技术进出口总公司(CATIC),网易服务:126.com和163.com,保利拍卖香港有限公司,一间位于香港的拍卖行。

Domain 4 - winmanagerservice.net

域名winmanagerservice.net于2018年11月20日在Registrar NetEarth One Inc.注册,使用GDPR屏蔽来隐藏注册人的信息。在本报告发布时,域未解析为IP地址,但是,它分配给两个名称服务器:ns1.bitcoin-dns.com和ns2.bitcoin-dns.com。此服务器还可用作各种恶意活动的名称服务器,例如网络钓鱼,恶意软件托管和分发以及梳理商店。威胁行为者或团体创建的一个有趣的子域冒充国务院国有资产监督管理委员会(SASAC):

在分析时,我们无法检索以SASAC为主题的网络钓鱼页面,但确实找到了2018年11月20日在<hxxp://www.winmanagerservice.net /上托管的开放目录的历史截图>包含一个CGI-bin文件夹。2018年恶意域名winmanagerservice.net的屏幕截图:

对winmanagerservice.net的历史IP地址解析搜索确定它从2018年11月20日到2019年2月22日解析为基于美国的IP地址162.222.215 . 96(AS54020 - Admo.net LLC)。同样搜索发现了一个历史发件人政策框架(SPF)记录,该记录指定基于美国的IP地址162.222.215 . 2(AS 8100 QuadraNet Enterprises LLC)被授权代表winmanagerservice.net从12月10日开始发送电子邮件流量,2018年至2019年2月22日。

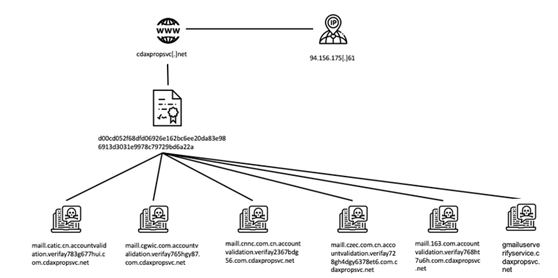

Domain 5 - cdaxpropsvc.net

域名cdaxpropsvc.net于2019年3月21日在Registrar OnlineNIC Inc.注册。它与注册人组织International Widespread Services Limited的阿联酋注册人IWS有限公司使用注册人电子邮件信息@iws.com。对此注册人电子邮件的反向Whois查询发现了使用此地址创建的122个域,这些域可追溯到2014年6月8日以及最近的2019年8月1日。

该域名于94.156.175.61,位于保加利亚索非亚,也是105个可疑域名的东道主。根据域的SOA记录,它自2019年3月22日起与Gmail帐户techslogonserver@gmail.com相关联,并分配给名称服务器dns11.warez-host.com和dns12.warez-host.com。

根据托管域cdaxpropsvc .net的服务器的历史SSL / TLS证书,我们发现12个子域模仿针对四个国防部门的国有企业和免费电子邮件服务提供商NetEase和Gmail。在分析时,子域名没有主办网站;但是,根据威胁参与者或群组的定位模式,很有可能创建它们来托管旨在窃取用户凭据的虚假登录网络钓鱼页面。

中国航空技术进出口总公司(CATIC),中国长城工业总公司(CGWIC),中国政府授权提供商业发射服务,卫星系统和开展空间技术合作的唯一商业组织,中国核工业集团公司(CNNC),一家生产和分销核电产品,经营核环境工程建设,核军事开发和其他业务的国有企业,中国中原工程总公司(CZEC)承揽和建设国际核工程和土木工程项目,网易公司服务163.com,Gmail。

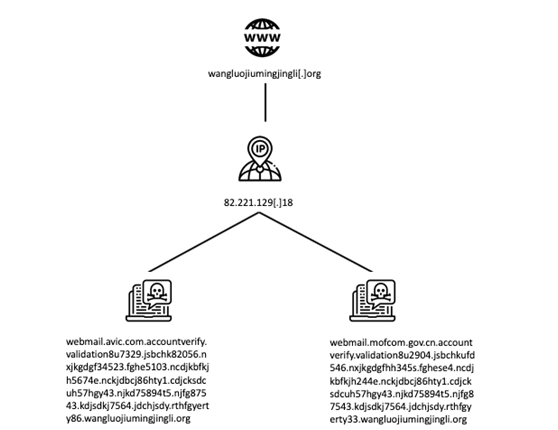

Domain 6 - wangluojiumingjingli.org

• 防护建议

2, 及时修改电子邮件账户口令,防止信息泄露;

3, 开展网络安全隐患排查和安全加固工作,提高安全防范能力;

4, 发现网络攻击及时处置并报告。

• IOC

325ece940de9fb486ef83b680ad00d385b64e435923d1bbc19cbcf33e220c2a2

5538badac0221b42f457920802b23ebd8ccf2c64b1fb827cd6458a7f9de2c6de

6a10a699f0ef084f5070968ae3cc35075990778bf82dca7e0477eeaebbee4eb1

7bc4f48a4345f4a47dabbf686a714d3e4c9af9d9f26e73ca873f54a4f164b732

823f85eb6d3465145bb34e570b870e39001c4ec61f7ca325f88a23edee75654f

940a1bd16be51cd264ee7e315841b8aa0b0b86d3392d4d08ca00151f01a5cd28

f456f2a2802242e1404ef9a586366820c4bd7f7f3b113209d56fc34dee2d75bf

82.221.129.17

82.221.129.18

82.221.129.19

94.156.175.61

btappclientsvc.net

cdaxpropsvc.net

mail.btappclientsvc.net

mail.v3solutions4all.com

mail.winmanagerservice.org

maill.126.com.cn.accountvalidation.vj65rfy785ru76.com.winmanagerservice.org

maill.163.com.accountvalidation.verifay768ht7u6h.com.cdaxpropsvc.net

maill.163.com.cn.accountvalidation.bh34567gh67.com.winmanagerservice.org

maill.catic.cn.accountvalidation.verifay.ysfts69887tgyu67tg6r.com.btappclientsvc.net

maill.catic.cn.accountvalidation.verifay783g677hui.com.cdaxpropsvc.net

maill.catic.cn.accountverify.validation567fg57f58g6.com.winmanagerservice.org

maill.catic.cn.accountverify.validation8u2745.v3solutions4all.com

maill.ceiec.cn.accountverify.validation7h8k97hnku0j.com.v3solutions4all.com

maill.cgwic.com.accountvalidation.verifay765hgy87.com.cdaxpropsvc.net

maill.cnnc.com.cn.accountvalidation.verifay2367bdg56.com.cdaxpropsvc.net

maill.czec.com.cn.accountvalidation.verifay728gh4dgy6378et6.com.cdaxpropsvc.net

maill.mfa.gov.cn.accountverify.validation8u77654.winmanagerservice.org

maill.mfa.gov.cn.accountverify.validation8u77654.winmanagerservice.org

maill.mfa.gov.cn.accountverify.validationgyy837rgyud2378rry.com.v3solutions4all.com

maill.ndrc.gov.cn.accountvalidation.verifay.vhj876uh786uy687.com.btappclientsvc.net

maill.polyauction.com.accountvalidation.security.jjh98iukhuj78.com.winmanagerservice.org

maill.sasac.gov.cn.accountverify.validation8u6453.jsbch876452.nxjkgdg096574.fghe5392.ncdjkbfkj873e65.nckjdbcj86hty1.cdjcksdcuh57hgy43.njkd8766532.njfg73452.kdjsdkj7564.jdchjsdy.rthfgyert231.winmanagerservice.net

mailll.mfa.gov.cn.accountvalidation.verifay.jk78huy688h67kjg7it8.com.btappclientsvc.net

techslogonserver@gmail.com

v3solutions4all.com

wangluojiumingjingli.org

webmail.avic.com.accountverify.validation8u7329.jsbchk82056.nxjkgdgf34523.fghe5103.ncdjkbfkjh5674e.nckjdbcj86hty1.cdjcksdcuh57hgy43.njkd75894t5.njfg87543.kdjsdkj7564.jdchjsdy.rthfgyerty86.wangluojiumingjingli.org

webmail.mofcom.gov.cn.accountverify.validation8u2904.jsbchkufd546.nxjkgdgfhh345s.fghese4.ncdjkbfkjh244e.nckjdbcj86hty1.cdjcksdcuh57hgy43.njkd75894t5.njfg87543.kdjsdkj7564.jdchjsdy.rthfgyerty33.wangluojiumingjingli.org

winmanagerservice.net

winmanagerservice.org

• 参考链接

https://www.anomali.com/blog/suspected-bitter-apt-continues-targeting-government-of-china-and-chinese-organ

京公网安备11010802024551号

京公网安备11010802024551号